Современный фишинг

Заимствованное слово фишинг (phishing) образовано от английского password – пароль и fishing – рыбная ловля, выуживание. Цель этого вида интернет-мошенничества – обманный увод пользователя на поддельный сайт с тем, чтобы в дальнейшем украсть его личную информацию (логины, пароли, адреса электронной почты и т.п.) или, например, заразить компьютер пользователя, перенаправленного на подложный сайт трояном. Заражённый компьютер может активно использоваться в ботнет-сетях для рассылки спама, организации DDOS-атак, а так же для сбора данных о пользователя и отправки их злоумышленнику. Спектр применения “выуженной” у пользователя информации достаточно широк. В последние годы активное распространение Интернет-мошенничеств привело к формированию т.н. чёрных рынков со своими заказчиками и исполнителями. Последние отчёты аналитиков говорят о наличии в современном мире сложной вирусной “экосистемы”. Так, основная масса вирусов и троянских программ создавалась в 2008 году с целью последующей продажи. Причём, если по количеству создаваемого вредоносного ПО мировым лидером в 2008 году стал Китай, то по сложности и “инновационности” программ на первом месте оказались российские хакеры и вирусописатели.

Что будут делать с данными дальше

Иногда преступники завладевают банковским счётом. Доступ к нему открывает онлайн-банк. Мошенник забивает базу паролей в специальный софт — и он автоматически прогоняет логи для входа в конкретный банк. Пароли от Facebook и «Сбербанк Онлайн» могут совпадать.

Добытый счёт можно привязать к платёжной системе PayPal — и вывести деньги на свои анонимные счета. Либо сделать покупки в интернете — это называется «вещевой кардинг». Мошенники реализуют товары на площадках типа Avito или перепродают знакомым бизнесменам.

Списать деньги можно и напрямую с карты — даже без CVV-кода. Чтобы купить в AliExpress или Amazon на небольшую сумму, достаточно номера карты и даты истечения срока её действия.

Рынок подобных спекуляций действительно огромен. Одних только краденых карт в интернете продаётся на сумму около 2 млрд долларов. Мировой ущерб от действий кардеров в прошлом году оценили почти в триллион долларов США.

«Настоящий бич в нашей стране — телефонное мошенничество по типу подпольных колл-центров

Важно помнить, что банк редко звонит первым. Всегда можно положить трубку и перезвонить самому, чтобы быть уверенным, что разговариваешь с банковским сотрудником, а не мошенником

Ещё одно популярное направление — ransomware. Это заражение отдельных компьютеров и локальных сетей: злоумышленники блокируют файлы и требуют у владельцев выкуп. Онлайн-кардинг тоже присутствует: подбираются пароли к аккаунтам Uber, „Яндекс.Такси“, приложениям розничных магазинов типа „Магнита“, „Пятёрочки“ и „Спортмастера“. Мошенники взламывают эти аккаунты и совершают покупки внутри приложения».

Сергей Павлович,

бывший кардер, автор канала «Люди PRO» на YouTube

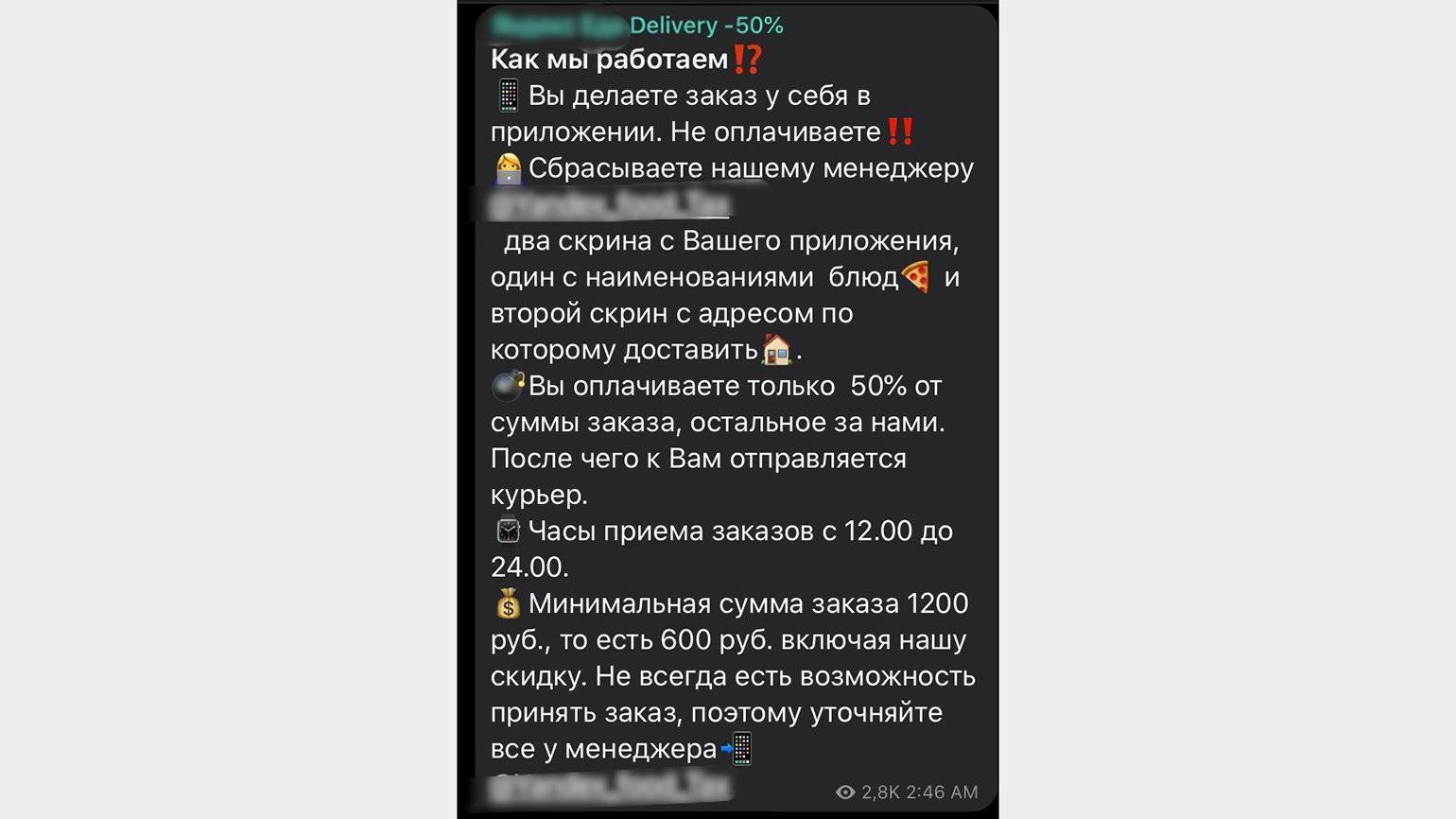

Типичное объявление от кардеров. Скриншот мессенджера автора

Пример кардерского «бизнеса» в сети — мошенники предлагают заказать еду или такси со скидкой 50%. Ничего удивительного: это единственный способ обналичить деньги со взломанного аккаунта.

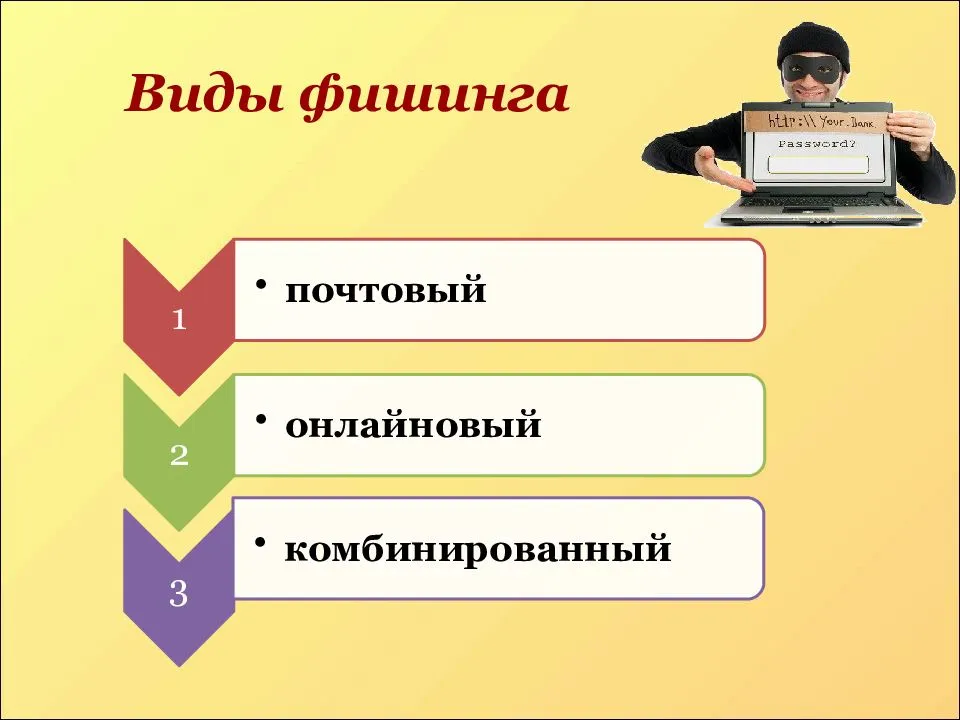

Виды фишинга

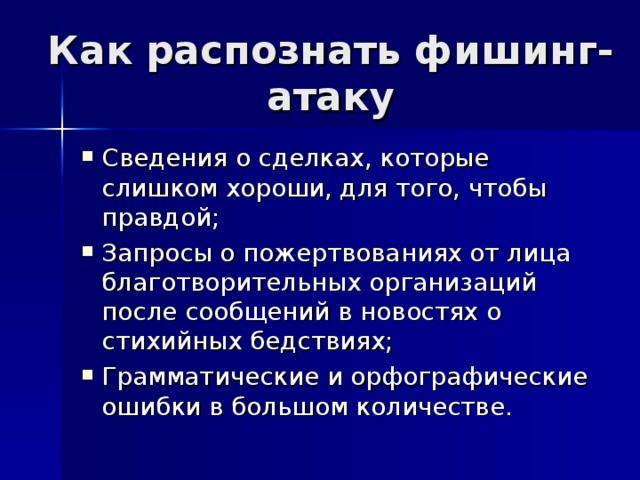

Классическая фишинговая атака — это электронное письмо от имени доверенного отправителя. Такое письмо содержит вредоносный файл или ссылку: если пользователь их откроет, запустится вредоносная программа, которая позволит атакующему удаленно управлять компьютером жертвы.

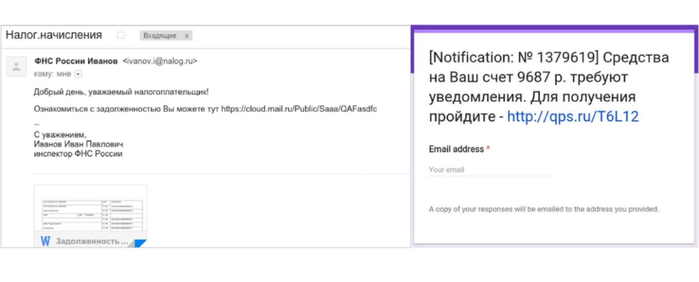

Например, злоумышленники могут использовать страх лишиться денег или, наоборот, жадность. В таких случаях отправитель может предупреждать вас о якобы существующей задолженности или предлагать получить неожиданную выплату.

Примеры эксплуатации эмоций пользователя в мошеннических письмах

Атакующие всегда притворяются кем-то, кому мы привыкли доверять, — представителями банков, сотрудниками технической поддержки, а иногда и вовсе знакомыми или друзьями. В случае атаки на компанию сотруднику может прийти письмо или поступить звонок якобы от партнеров, подрядчиков или от коллеги из соседнего отдела. Под видом доверенных лиц мошенники получают необходимую информацию для заражения систем и взлома компаний.

Уязвимыми оказываются даже самые крупные технологические компании. К примеру, недавний громкий взлом Twitter был возможен благодаря голосовому фишингу. И тут напрашивается простой вопрос: если даже со своей армией специалистов безопасности пала жертвой простого фишинга, то что делать?

Ответ очевиден — нужно работать над тем, чтобы ваши коллеги или сотрудники всегда были начеку и знали, с чем они могут столкнуться, чтобы не попасться на удочку.

Кто будет отвечать?

О том, как может выглядеть цепочка событий, рассказывает Людмила Харитонова — управляющий партнёр юридической фирмы «Зарцын & партнеры»: «Покупатель может обратиться в банк с заявлением о возврате средств — на это есть 180 дней с момента платежа». Харитонова добавляет, что, если срок прошёл, можно обратиться в суд или правоохранительные органы — правда, шансов на успех будет меньше, а сама процедура — сложнее. Что касается продавца, он должен обезопасить себя и доказать, что списание было правомерным. Для этого нужно понять, каким образом произошла оплата и какие доказательства имеет магазин, считает Харитонова.

«Если у фирмы есть договор купли-продажи в формате оферты и она корректно выстроила систему акцепта, логировала данные — есть шанс доказать правоту», — рассуждает она

Харитонова обращает внимание, что магазин может обратиться к получателю товара и взыскать с него сумму задолженности, даже если чарджбэк уже сделали.. «Для россиян опасность в том, что банки крайне неохотно принимают заявления о пропаже средств: вместо этого отправляют в полицию, а те, в свою очередь, в банк

И так по кругу, — комментирует Сергей Павлович. — Процент отказа по делам, где владелец карты не виноват, действительно большой».

«Для россиян опасность в том, что банки крайне неохотно принимают заявления о пропаже средств: вместо этого отправляют в полицию, а те, в свою очередь, в банк. И так по кругу, — комментирует Сергей Павлович. — Процент отказа по делам, где владелец карты не виноват, действительно большой».

Ещё одна вещь, которой стоит опасаться, — это утечка клиентских данных. Если магазин виноват, ему отвечать. В Евросоюзе, например, действует Общий регламент по защите данных (GDPR): он обязывает обезличивать и надёжно хранить данные пользователей. Упомянутую выше British Airways оштрафовали на 20 млн фунтов стерлингов — за нарушение этого закона.

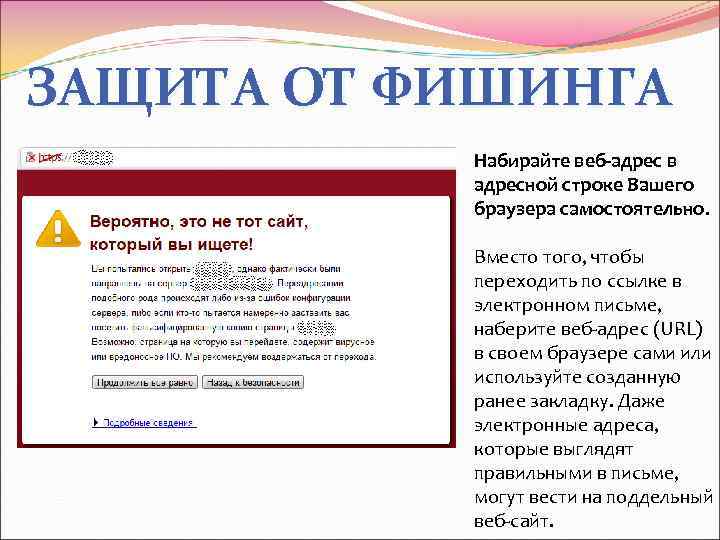

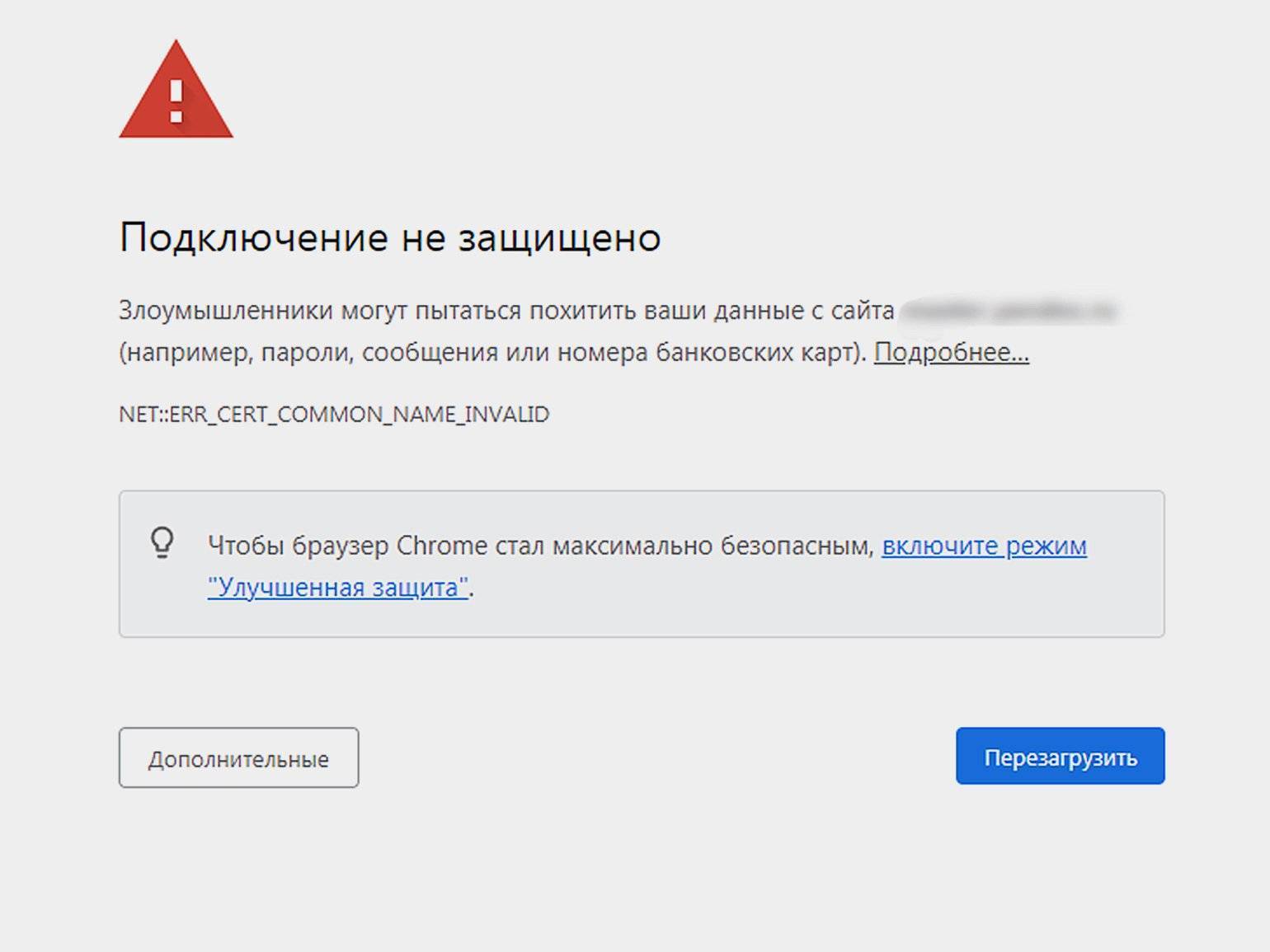

Сайт, данные которого скомпрометировали, может получить санкции в интернете. Его могут включить в чёрный список поисковых систем: он перестанет индексироваться в выдаче, плюс браузер начнёт выдавать такое предупреждение:

Так выглядит предупреждение браузера об отсутствии защиты. Скриншот автора

В России случаи утечки регулируются 152-ФЗ «О персональных данных».

«Штрафы за нарушение 152-ФЗ в России предполагают десятки тысяч рублей за утечку данных каждого пострадавшего субъекта. Однако на практике Роскомнадзор и суды ограничиваются штрафами за факт утечки — независимо от количества субъектов, чьи данные были раскрыты. Штраф идёт в пользу государства. Лицу, чьи данные были раскрыты, ещё нужно доказать, что оно понесло ущерб от этого раскрытия. Оно может получить компенсацию, но, скорее всего, только через суд».

Фёдор Музалевский,

директор технического департамента RTM Group

Происхождение термина “фишинг”

Интересным является происхождение термина фишинг (phishing). Большая часть источников ссылаются на корни английского слова fishing, которое можно перевести как ловить рыбу, или выуживать, что и правда очень точно описывает интернет мошенничество. Единственно, что является непонятным, почему вместо первой буквы f стоит буквосочетание ph. Кстати не в каждом англо-русском словаре можно отыскать слово phishing, только достаточно новые современные словари имеют его в наличии, такой термин присутствует и переводят его просто как фишинг. Понятно, что когда речь идет о рыбной ловле, используют слово fishing, а когда подразумевают мошенничество в интернете в интернете, то применяется термин phishing.

Популярная интернет энциклопедия «Википедия» этот факт объясняет это тем, что будто термин phishing ведет происхождение “от двух английских слов: password – пароль и fishing –выуживание, то есть выуживание паролей”. Выглядит достаточно логичным такое объяснение происхождения этого слово, если бы не одно “но”. Рasswоrd не имеет буквы «h», отсюда становится неясно откуда она взялась в слове phishing.

Поэтому более правдоподобным кажется утверждение, что составными частями нового термина phishing, который используют чтобы определить шпионские действия по выуживанию личных финансовых данных, есть два английских слова: phreaker и fishing.

Слово “phreaker” тоже сложно найти в словарях, потому, что это специализированный термин, сленг, который применяют чтобы определить людей, досконально изучивших структуру телефонных линий связи и которые пользуются этими знаниями в незаконных операциях. Говоря на современном языке фрикеры это телефонные хакеры.

Еще чаще фишинг происходит в ходе атак, применяя методы социальной разработки. Фишеры могут попытаться напугать клиента, продумав критическую причину, чтобы он сообщил персональные данные. Содержание угроз передает сообщения. Например, заблокировать учетную запись в случае отказа выполнить получателем требований указанных в сообщении (если Вы не сообщите о своих данных в течение недели, Ваша учетная запись будет заблокирована). Часто, причина, по которой пользователь предположительно должен выпустить конфиденциальную информацию по вызову Фишера, является улучшение системы антифишинга (если Вы хотите защитить себя от фишинга, перейти по этой ссылке и ввести вход в систему и пароль).

Веб-сайты фишинга, в среднем, существуют около 5 дней. Поскольку антифишинг фильтрует достаточно быстро полученную информацию о новых угрозах, Фишер должен регистрировать все новые и новые веб-сайты. Их появление постоянно, т.е. оно соответствует официальному сайту, под которым жулики пытаются подделать веб-сайт.

Посетив поддельный веб-сайт и произведя вход в систему с помощью логина и пароля в соответствующих строках – пользователи предоставляют данные спекулянтам, которые получают доступ в лучшем случае к его почтовому ящику в худшем — в электронную учетную запись. Кассовые счета жертв фишера, фишер обналичивает не самостоятельно так как практически трудно выполнить его не привлекая внимания к человеку, который занят обналичиванием их. Поэтому имея персональные данные, большинство фишеров перепродают их другим жуликам, занятым схемами денежных переводов из учетных записей.

Самые частые жертвы фишинга — банки, поставщики услуг электронного платежа, аукционы. Значит мошенников интересуют те самые персональные данные, которые предоставляют доступ к деньгам. Однако, кража персональных данных из электронной почты также популярна — эти данные могут быть полезны для тех, кто создает вирусы или создает сеть зомби.

Как организовать учебный фишинг в своей компании

Начинать лучше всего с проведения тестовой атаки. Так вы сразу проанализируете текущую ситуацию и замерите уровень осведомленности ваших сотрудников в области кибербезопасности. Как показывает наша практика, примерно каждый третий попадется на фишинговое письмо.

Следующий этап — обучение

Важно дать сотрудникам обратную связь сразу после учебной атаки. Сама по себе имитация фишинга не научит людей защищаться от злоумышленников, а лишь покажет уровень киберграмотности. Проинформируйте людей о том, чем чревата фишинговая атака для компании, и расскажите, как выявлять вредоносные письма и ссылки и что делать, когда они обнаружили фишинг. Нужно создать в компании атмосферу здоровой паранойи при общении через цифровые каналы. Особенно когда речь идет о взаимодействии с людьми за пределами компании — подрядчиками, партнерами и другими организациями

Через некоторое время повторите атаку (для разных компаний могут быть уместны разные сроки перерыва — от трех недель до полугода). На этот раз все, кто попался, должны узнать о том, что они стали «жертвой» фишинговой атаки. Будет много разговоров и эмоций, но мы этого и добиваемся!

Теперь можно сравнить результаты двух атак и узнать, насколько эффективен был тренинг.

Проанализировав статистику, стоит уже более детально продумать следующую учебную атаку: кто будет ее целью, как адаптировать сценарий под риски конкретно вашего бизнеса.

Проводя регулярный учебный фишинг, вы увидите значительный прогресс сотрудников: они будут все чаще распознавать приемы киберпреступников.

Процесс непрерывного обучения и тренировки навыков сотрудников в области кибербезопасности

Чтобы добиться максимального результата, мы рекомендуем проводить симуляции фишинга ежемесячно. Обычно одна учебная атака занимает от двух до пяти дней в зависимости от размера организации. Этот период включает определение целей и сценария атаки, подготовку материалов (письма, фишинговой страницы, вложения) и рассылку.

Атаки должны учитывать психологический профиль сотрудника. С точки зрения особенностей личности самая уязвимая группа — это люди с такими чертами, как экстраверсия, эмоциональная неустойчивость, доброжелательность, импульсивность и открытость

Именно для таких сотрудников важно регулярно проводить обучение и тренировки

Стоит отдельно продумать, кого вы будете включать в рассылки. Получат ли тестовые фишинговые письма ваши подрядчики и поставщики (в таких случаях нужно отдельно прописать возможность учебных атак в договоре), будете ли вы проверять удаленных сотрудников или сотрудников с частичной занятостью. В симуляциях фишинга обязательно нужно участвовать и топ-менеджменту. Если не тестировать устойчивость руководителей компании, теряется и смысл проводить учебные атаки по остальным сотрудникам.

Согласно нашей практике, чаще всего на фишинг попадаются работники подразделений маркетинга, секретариата и бухгалтерии. К фишингу уязвимы представители творческих профессий. При этом работники IT-подразделений, как правило, реже всего становятся жертвами вредоносных рассылок, потому что лучше других осведомлены о том, как работает электронная почта или для чего нужны SSL-сертификаты.

Как работает фишинг?

Фишинг, с которым мы обычно имеем дело, состоит в отправке потенциальным жертвам специально созданных электронных писем или СМС. Они содержат ссылки на вредоносные веб-сайты, где интернет-пользователи должны предоставлять конфиденциальные данные, которые обычно являются логином и паролем для электронного банковского веб-сайта. Тем самым вы позволяете мошенникам воровать деньги со своих счетов. Заставить жертву сделать это — самая большая проблема, поэтому киберпреступники постоянно придумывают новые причины для осуществления своих планов. В последнее время наиболее распространенным методом фишинга являются микроплатежи.

В злонамеренных сообщениях вы можете «узнать» про приостановленный пакет услуг, заблокированный аукцион на сайте предложений, разницу в сумме счета, задолженность в налоговой инспекции или у поставщика энергии, которые будут иметь неприятные последствия для вас. Недостающие деньги можно перевести через сайт быстрых платежей, на который включена ссылка в сообщении. Однако он перенаправляет на сайт, обманчиво похожий на популярные сайты, такие как PayPal или DotPay. И введенные на нем данные поступают преступникам, что позволяет им войти в учетную запись жертвы в службе транзакций и перевести финансовые средства на свои собственные счета.

Тем не менее, фишинг — это не только кража персональных данных обычных интернет-пользователей. Таким образом, мошенники все чаще пытаются убедить сотрудников предприятий предоставить им логин и пароль для внутренней сети компании или установить вредоносное программное обеспечение. Оно даст им открытый доступ в базу данных компании или организации и приведет к краже различной информации.

Вышеупомянутый целевой фишинг чаще всего используется для конкретных целей

Этот метод состоит в том, что преступники выбирают конкретного человека из персонала компании и фокусируют на нем свое внимание, заставляя играть на своем поле. В особой зоне риска — бухгалтеры, секретари и сотрудники имеющие доступ к базе данных

Преступники месяцами собирают информацию об этом человеке и используют ее, чтобы сделать мошенничество как можно более достоверным. Иногда мошенники даже притворяются супервайзерами или вспомогательным персоналом, заставляя пользователя установить вредоносную программу на свой ПК. Такой фишинг сложнее расшифровать, потому что он персонализированный, что, безусловно, усложняет поиск злоумышленников.

Все больше и больше организаций сталкиваются с этой проблемой. Лучшим способом минимизировать такую угрозу до сих пор остается обучение и информирование сотрудников, чтобы они не стали жертвами изощренных преступников. В настоящее время это лучший метод защиты от фишинга, поскольку антивирусные программы иногда могут обнаружить вредоносное вложение в сообщении электронной почты или заблокировать поддельный веб-сайт, они делают это не во всех случаях. Здравый смысл и принцип ограниченного доверия является лучшим оружием в борьбе с мошенничеством.

Виды фишинга

Чтобы лучше защититься от подобного вида мошенничества, необходимо знать, в каких оно бывает формах. Специалисты выделяют несколько видов фишинга.

Классический

Конечно, эти письма создаются с большой скрупулезностью, поскольку отличия от настоящих писем должны быть минимальны или вовсе отсутствовать, чтобы пользователь не заметил подмены.

Надо знать и о самых частых «уловках» мошенников, которые заставляют перейти по этой ссылке:

Целенаправленная атака

Предыдущий, классический, вид фишинга можно назвать мошенничеством «на удачу», то есть злоумышленники практически не имеют информации о тех, кому письмо рассылают, и кто на него «поведется». Но есть и целевая атака — когда мошенники владеют избыточной информации о своей жертве.

Чтобы собрать информацию о будущей жертве, чаще всего много усилий не требуется —например, подойдут сайты для поиска работы вроде LinkedIn или HH, где люди подробно рассказывают о себе с целью привлечь работодателя. Но привлекают не тех.

Чтобы не допустить такой ситуации, желательно не размещать личную или служебную информацию в открытом доступе.

Против топ-менеджмента (гарпунный фишинг, охота на китов)

Чем выше должность, тем интереснее и важнее у нее информация, поэтому мошенники часто охотятся за личными данными руководства различных организаций.

Дело в том, что эксперты по безопасности в какой-либо компании ограничивают информацию, которая доступна для определенного сотрудника.

Например, продажник будет знать поставщиков продукции, закупочную цену, возможно, номера счетов организации, а кадровик к этой информации доступа не имеет, но знает всех сотрудников компании, их должности и заработную плату. Руководитель же имеет доступ к любой информации, поэтому для мошенников он наиболее ценен.

После того, как получен доступ к личному кабинету руководителя, злоумышленники могут взаимодействовать с другими отделами компании, например, чтобы оформить банковский перевод денежных средств на свои счета.

Проблема заключается в том, то менеджеры высшего звена часто отказывают проходить обучение основам информационной безопасности, называя это тратой времени и денег.

Рассылки от Google или Dropbox

Новое направление фишинга — кража логина и пароля от облачных хранилищ данных. Облачные сервисы действительно удобны, поэтому многие пользуются ими и для хранения конфиденциальных или служебных данных. Это могут быть:

- документы;

- таблицы и презентации;

- пароли к другим сервисам;

- копии данных компьютеров;

- личные фотографии и так далее.

По этой причине желание злоумышленников влезть в данные ресурсы вполне объяснимо и понятно. Для этого чаще всего создают сайт, который максимально имитирует страницу входа в личный кабинет в одном из сервисов облачного хранения. На этот сайт-обманку пользователей ведет ссылка в электронном письме.

Прикрепленные файлы

Ссылка на сайты-обманки — не единственное и не самое опасное средство фишеров. Если пользователь и клюнет на эту удочку, то предоставит только ограниченную информацию — аккаунт на определенном сайте, мобильный телефон, домашний адрес и др.

Намного опаснее те атаки, которые ведут к заражению компьютера вредоносными вирусами, которые могут собрать все личные данные и информацию о человеке.

Такие вирусы часто всего прикрепляются вложениями к письмам. Пользователи видят письмо якобы от знакомого источника, поэтому без сомнений скачивают все вложенные файлы, тем самым заражая свои ПК.

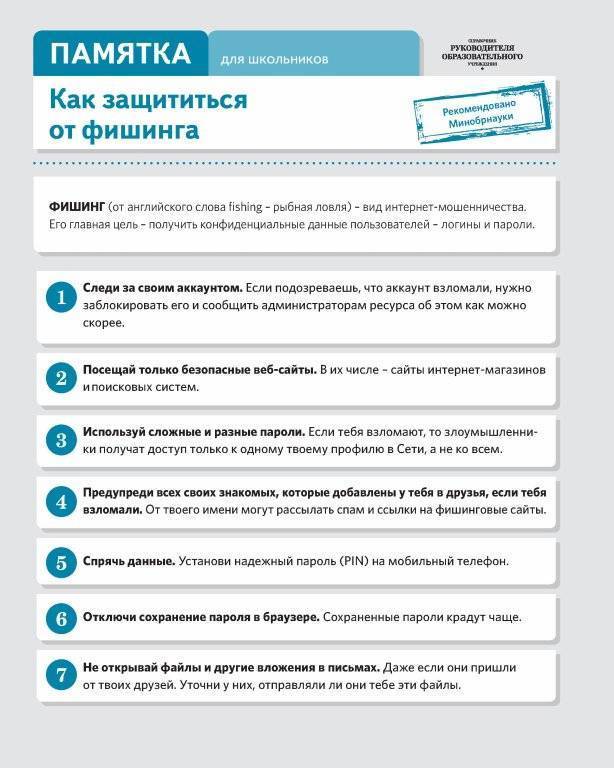

Как защитить себя от фишинга?

К сожалению, нет такого инструмента, который бы гарантировал высокий уровень защиты от такого рода мошенников. Чтобы их избежать, нужно использовать несколько элементов. Наиболее важными из них являются здравый смысл и ограниченная уверенность в каждом сообщении. Помните, мы на переднем крае борьбы с преступниками и только от вас зависит, насколько эффективно вы сможете им противостоять.

Также рекомендуется использовать антивирусные программы, несмотря на то, что они не смогут указать, что просматриваемая электронная почта является фишинговой, но они смогут заблокировать некоторые небезопасные сайты и вложения. Уверен, что антивирусное ПО обязательно поможет вам защитить компьютеры и персональные данные.

Также важно использовать актуальное программное обеспечение, в частности операционные системы, потому что новые уязвимости и проблемы безопасности постоянно обнаруживаются разработчиками и обезвреживаются. Помните, что только использование самых последних версий ОС гарантирует получение своевременных обновлений безопасности

Хорошей практикой также является использование двухэтапной проверки личности пользователя в web-сервисах. Она широко используется в электронном банкинге, но доступна во все большем количестве сервисов и веб-сайтов. Двухэтапная (или двухкомпонентная) проверка состоит в вводе дополнительного кода в дополнение к традиционному паролю и логину

Код для входа может быть отправлен вам по электронной почте, в SMS или сгенерирован приложением, предоставленным поставщиком услуг. Существуют также сторонние программы, которые позволяют связывать учетные записи со многими веб-сайтами и создавать коды в одном месте, например, на вашем смартфоне.

Однако наиболее удобной формой двухэтапной проверки являются физические ключи безопасности U2F, которые устраняют необходимость переписывать пароли и коды в блокнот. Просто вставляете ключ в USB-порт компьютера, тем самым связываясь с поддерживаемыми службами для авторизации.

Фишинг представляет собой огромную угрозу, поскольку, согласно некоторым исследованиям, он является не только причиной потери денег многими пользователями, но и основной причиной утечки данных компаний. Однако, как мы показали в этой статье, в большинстве случаев намерения киберпреступников легко распознать и предотвратить их.

Виды фишинга: невиданная распродажа

Дальше всё будет выглядеть как обычно: вы введёте номер и имя владельца, CVC-код, только вот деньги будут списаны отнюдь не за товар, и вполне возможно, в гораздо большем размере, чем его заявленная стоимость.

Проверить, в настоящий ли вы попали магазин, можно несколькими способами. Первый — ввести его название в поисковике и проверить результаты. Вполне возможно, вы увидите разницу в адресах страниц, пусть даже в одной букве. Заметите отличия в оформлении. Всё это говорит только об одном — покупать на таком сайте с распродажей ничего не нужно.

Второй способ — позвонить на горячую линию магазина и уточнить о текущих акциях. Только будьте внимательны, номер телефона нельзя брать со страницы с распродажей, так как на том конце провода может оказаться «поддельный» менеджер.

Сообщение о подарках с сомнительной ссылкой

Как защититься

Способа защиты от фишинга два: реактивный, с помощью технических средств (типа антивирусов и файерволов) и проактивный — с помощью образовательных мероприятий.

Нужно учитывать, что только лишь технические средства не защитят вас. Гораздо лучше работают непрерывное обучение и тренировка навыков. Причем экспертное сообщество признает, что один из самых эффективных способов обезопасить компанию — проводить регулярные симуляции фишинговых атак.

Так, технологический институт SANS, который готовит специалистов по кибербезопасности, рекомендует компаниям постоянно моделировать ситуации, связанные с социальным инжинирингом, включая фишинг. Такой метод обучения многократно повышает шансы сотрудников распознать фишинг и не поддаться обману.

В «Руководстве по обеспечению инфобезопасности» сотрудники института отмечают, что в большинстве компаний во время первых учений около 30% участников попадаются на фишинг. Со временем, благодаря учебным атакам, эта цифра снижается до 2% и ниже.

Важно понимать, что совсем исключить риск человеческой ошибки невозможно, но сократить его до минимума — вполне реально. Чтобы измерить результат обучения, можно использовать метрики, основанные на количестве реальных инцидентов, результатах имитированных атак, скорости реагирования

Как можно защититься от фишинга

Специалисты в первую очередь советуют пользователям сервисов научиться распознавать фишинг самостоятельно.

В ответ на письмо с просьбой «подтверждения» учетной записи или любой другой схожей просьбой эксперты советуют пользователям связаться с компанией, от имени которой отправлено сообщение, чтобы проверить его подлинность. Кроме того, рекомендуется самостоятельно вводить URL-адрес организации в адресную строку вместо использования любых гиперссылок.

Практически все подлинные сообщения сервисов содержат в себе упоминание некой информации, недоступной для фишеров, например, упоминание имени или последние цифры номера счета. При этом подозрения должны вызвать любые письма, не содержащие какой-либо конкретной личной информации.

Борьба с фишерами происходит также на техническом уровне:

- Об угрозах фишинга предупреждают браузеры, большинство из них ведет собственные списки фишинговых сайтов, после сверки с ними сервисы предупреждают пользователей о переходе на опасные сайты;

- Почтовые сервисы борются с фишингом в сообщениях, совершенствуя свои спам-фильтры и анализируя фишинговые письма;

- Крупные сервисы и компании также занимаются усложнением процедуры авторизации, предлагая пользователям дополнительную защиту личных данных.

Михаил Терешков, руководитель направления информационной безопасности АО , в колонке на Rusbase привел такие эффективные, но простые для пользователя способы защиты от фишинга:

Заключение

Фишинг существует уже более 20 лет и остается угрозой по двум причинам:

- он крайне простой в исполнение, даже один человек без особых трудностей может его применять;

- в интернете все еще много людей, которые даже и не подозревают о существование подобных угроз, а если и сталкиваются с ними, то не знают, как себя защитить.

Для некоторых может показаться странным, что есть люди, которые ведутся на сообщения:”вы выиграли миллион” или “мы ваш банк, пожалуйста, введите укажите Ваши данные здесь”. При этом, есть миллионы людей в мире, которые неуверенно пользуются интернетом. Или же просто не знают, что интернет это мир, который могут использовать против них.