Представления и защита данных

Достаточно удобным методом улучшения защиты и абстрагирования от структуры базы данных являются представления. Нельзя отрицать, что представления достаточно негативно влияют на производительность, однако в это же время положительны для защиты. Появляется возможность выдачи собственных прав доступа, но таблицы, содержащие данные, при этом остаются недоступными.

В каких случаях стоит использовать представления? Первое, с чем необходимо определиться, это в чем именно заключается недостаток. Представление является запросом на выборку, причем обращение может происходить сразу к нескольким таблицам. При простой выборке данных производительность не уменьшится. Можно использовать представления и в иных запросах для выборки данных, причем обращение происходит как к таблице.

При отсутствии особой необходимости давать доступ к системным данным категорически нельзя. В таком случае, чтобы не получилось так, что были предоставлены лишние права, необходимо начинать с разрешений исключительно на выборку данных при помощи запроса SELECT. Только при необходимости получить вставку дополнительных записей для выполнения поставленной перед пользователем задачи можно добавить на отдельную таблицу разрешение INSERT.

Кроме того, нужно убедиться в том, что данные будут как можно чаще подвергаться воздействию. К примеру, таблица, содержащая данные о работниках компании, может лишь изменяться либо пополняться, однако удаляться информация не должна, поскольку это может повлиять, во-первых, на историю компании по работникам, а во-вторых, на целостность имеющихся данных. Бывают, конечно, случаи, когда сотрудник организации случайно создал лишнюю запись, в этом случае удалить ее может исключительно администратор базы данных.

О защите персональных данных:

Внешние ключи и резервное копирование

Как правило, наличие внешних ключей при внешнем соединении запрещает удаление информации, поэтому их многие боятся. Однако проблему достаточно просто решить установкой каскадного удаления, хотя стоит заметить, что специалисты обычно относятся к такой возможности отрицательно, поскольку при одном нелепом действии вся информация может быть уничтожена без подтверждающих действия запросов. Информация должна быть удалена только в том случае, если пользователь это подтвердил.

Внешних ключей пугаться вовсе не нужно, поскольку это лишь способ дополнительного контроля над целостностью информации баз данных. Проблемы с удалением, конечно, могут возникнуть, однако это скорее плюс, нежели минус, поскольку гораздо лучше информацию не суметь удалить, чем безвозвратно ее потерять. Кроме того, использование ключа при использовании его с индексом абсолютно никак не влияет на производительность системы.

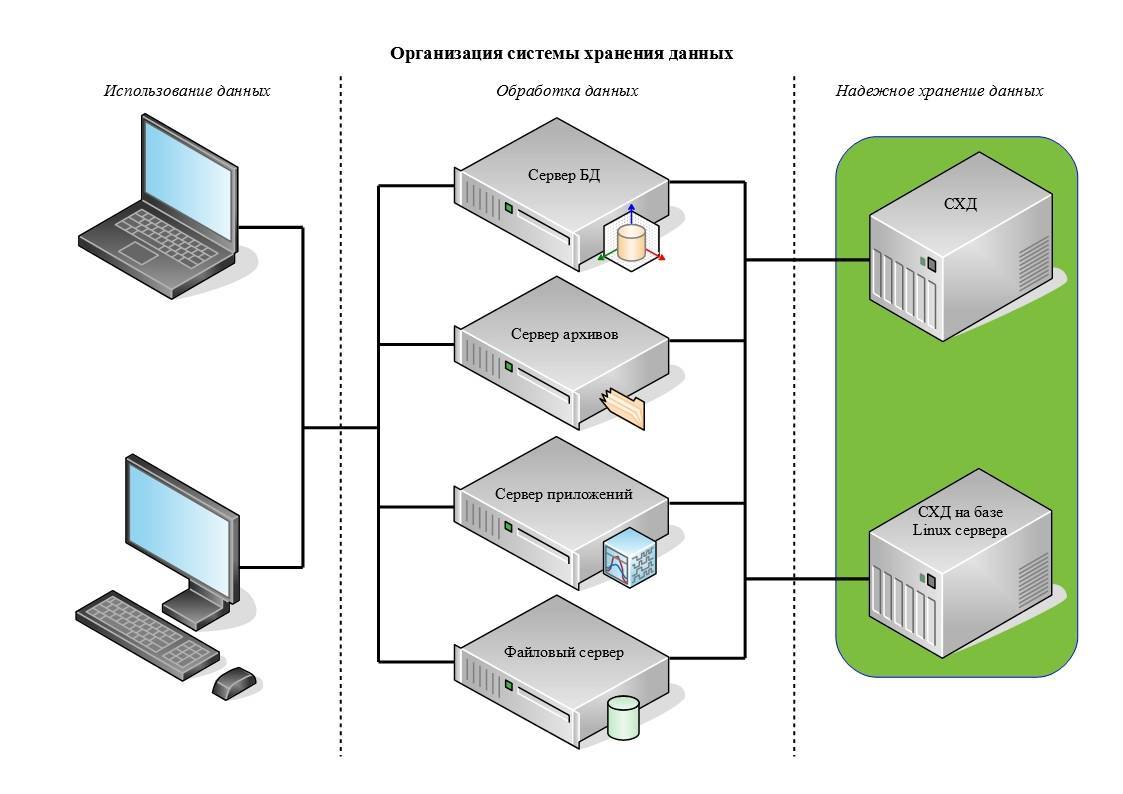

Большинство пренебрегает резервным копированием до тех пор, пока не столкнется с проблемой потери данных. Этот фактор защиты можно даже отнести к основным, поскольку потеря информации часто происходит не только из-за хакеров и самих пользователей, неисправность самой системы может стать причиной. Сбои, происходящие в работе оборудования, вполне могут стать причиной потери данных, восстанавливать которые придется достаточно много времени – от нескольких часов до дней.

Лучшим выходом будет резервное копирование, которое заключается в минимальном количестве времени между моментом, когда произошла потеря системной информации, и восстановлением работы системы. Резервирование ни в коем случае не должно мешать действиям пользователя, а потеря информации должна быть как можно меньше.

Таким образом, политика безопасности баз данных должна быть максимально четкой и содержать несколько уровней. Нелишним будет реализация в сети, на серверах, а также на ПК антишпионов, антивирусов и других программ. Чем больше защита информации в базах данных имеет уровней, тем труднее ее будет преодолеть.

Защита информации баз данных должна осуществляться как от деятельности хакеров, так и пользователей-новичков, способных удалить или изменить данные просто по неопытности. Главное – помнить, что лучше всего предусмотреть возможность защитить данные от неопытных пользователей, чем терять огромное количество времени для того, чтобы их восстановить, создавая простои в работе компании.

Обзор

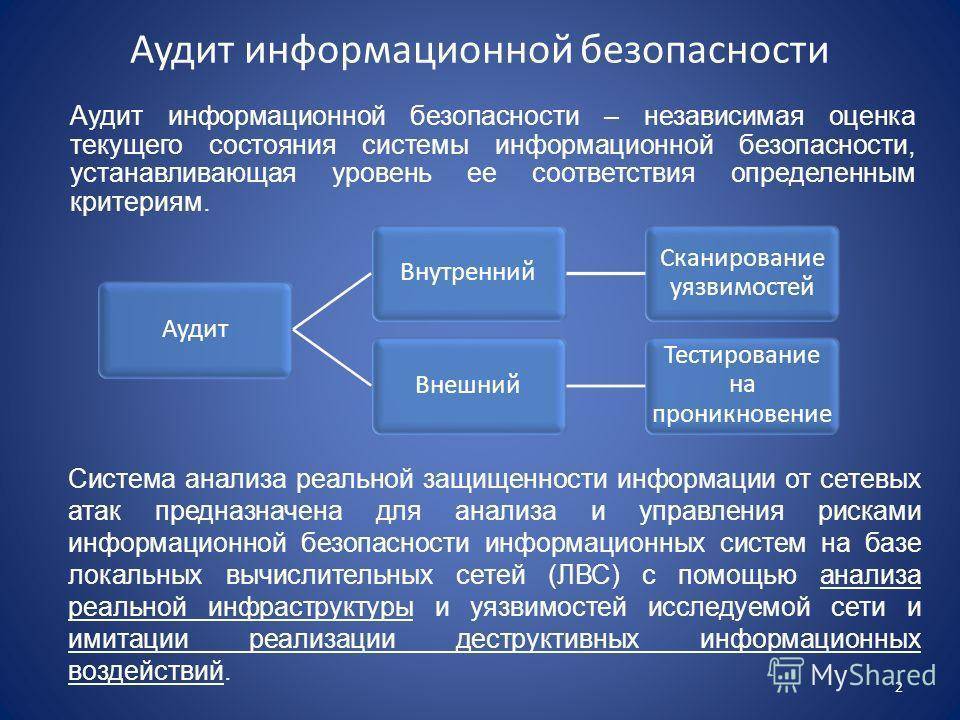

Многоуровневая технология безопасности предусматривает решение “защита в глубину”, используя многочисленные возможности защиты, направленные на различные области безопасности. Возможности безопасности, доступные в SQL Server 2016, и улучшенные в последующих выпусках, помогают противостоять угрозам безопасности и обеспечивать надежную защиту приложений баз данных.

Azure соответствует ряду отраслевых норм и стандартов, которые позволяют создать совместимое с SQL Server решение, работающее на виртуальной машине. Сведения о соответствии нормам Azure см. в центре управления безопасностью Azure.

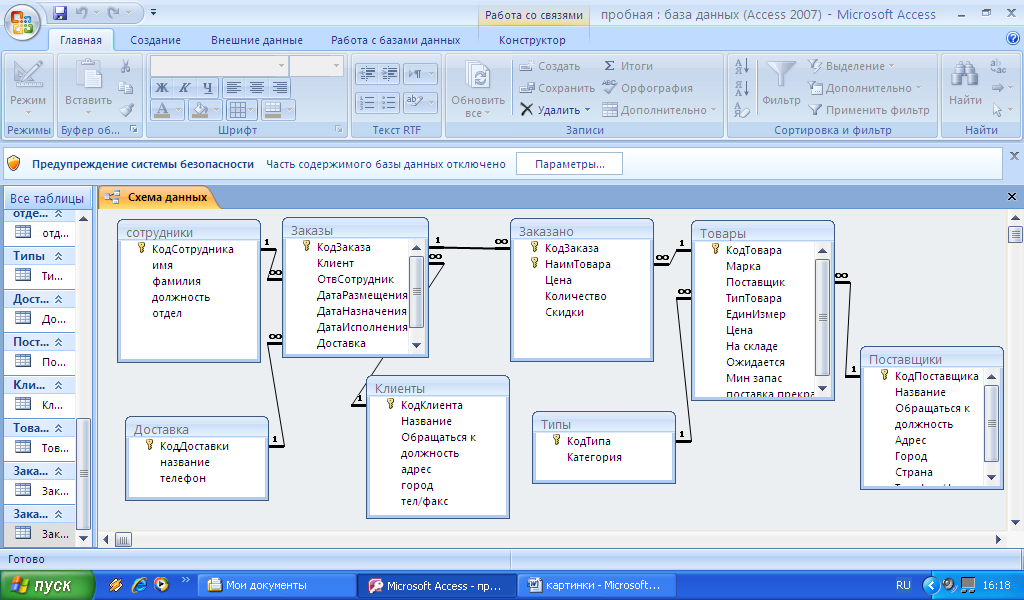

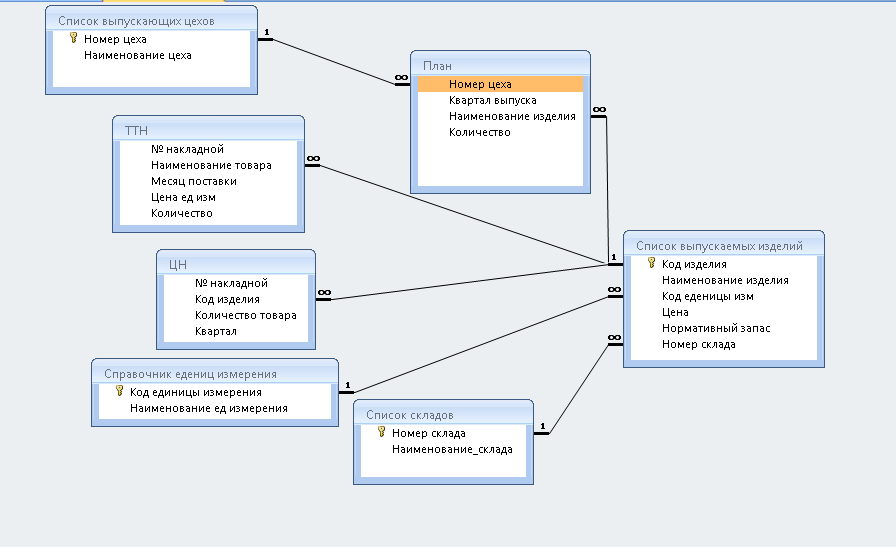

Как информация хранится в БД

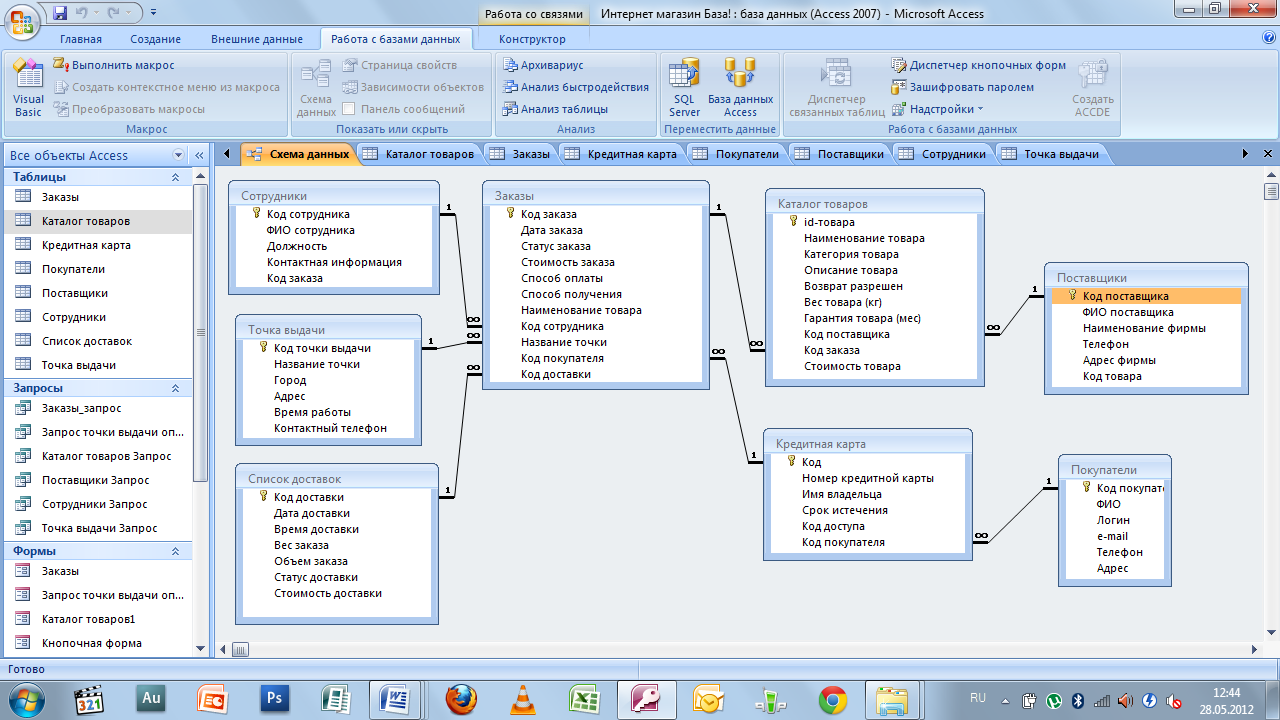

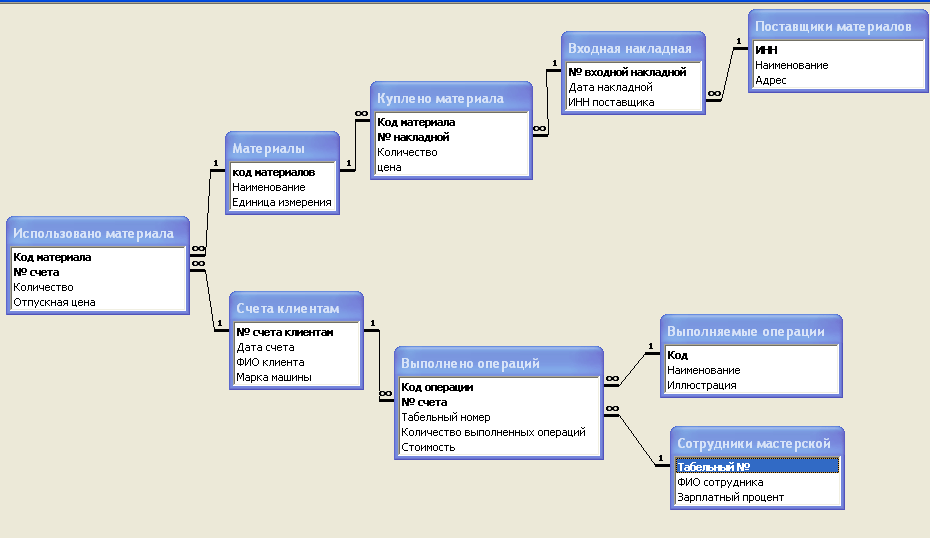

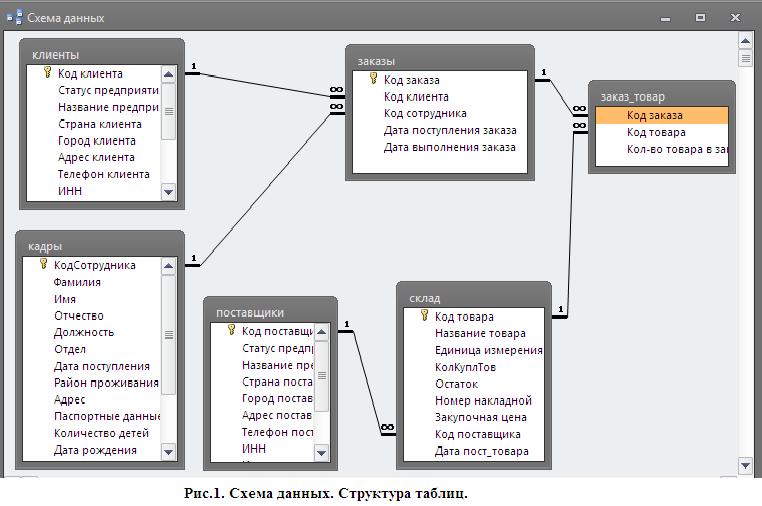

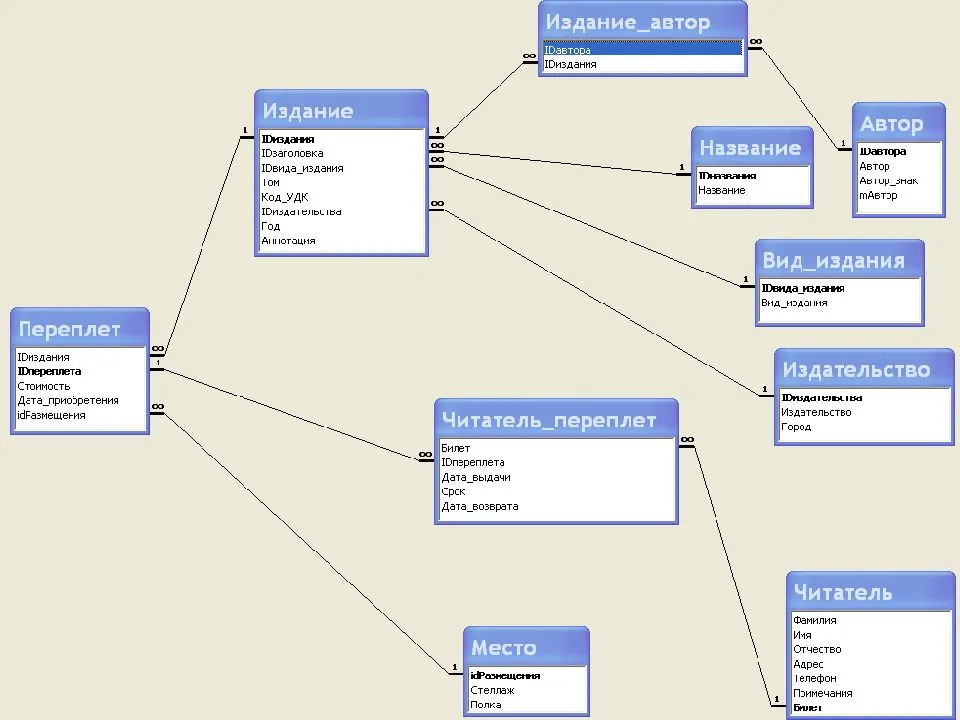

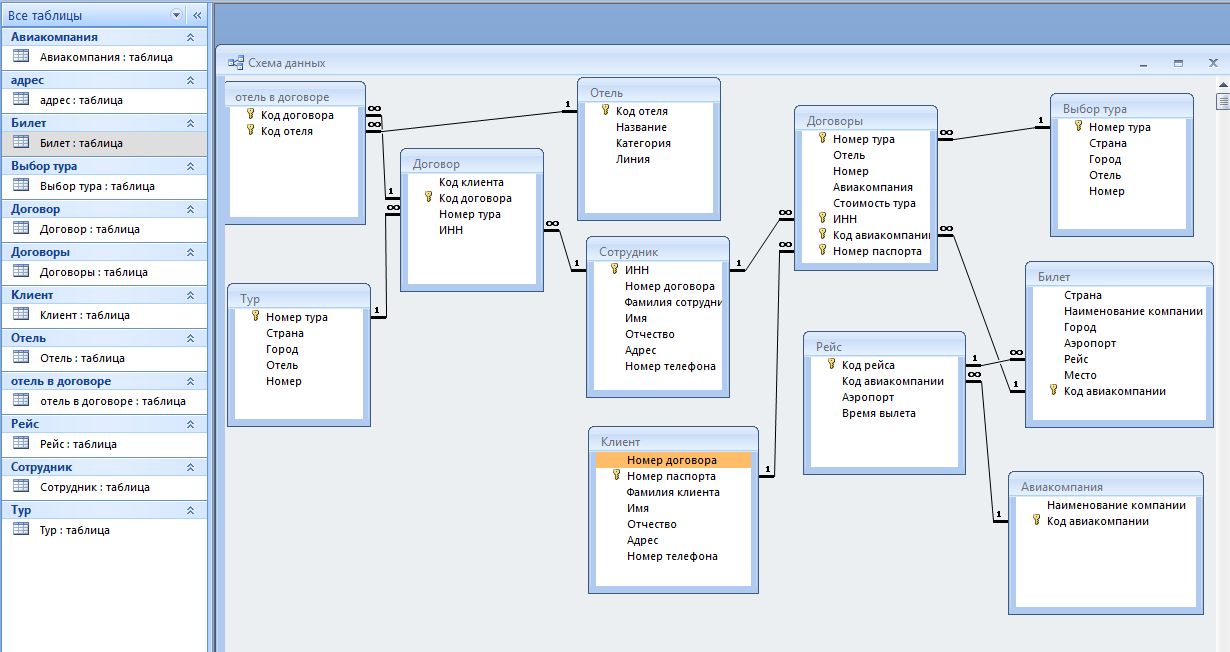

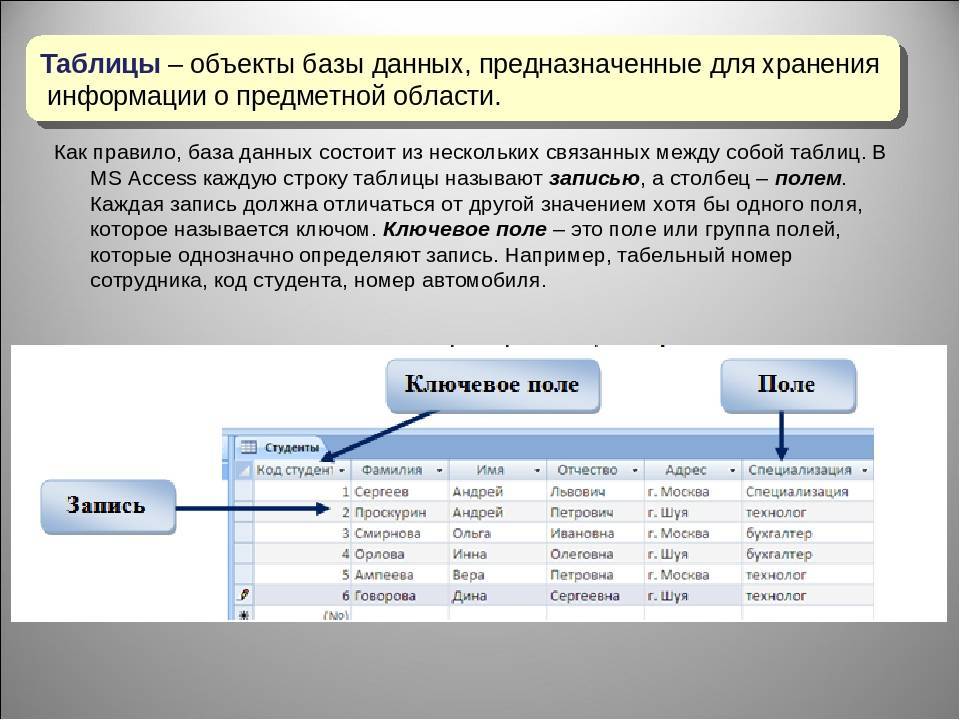

Связанные таблицы. Данные могут быть организованы по-разному в зависимости от типа базы. Чаще всего речь идет о реляционных БД — базах данных, где информация представлена в виде связанных друг с другом таблиц. Такие СУБД управляются с помощью языка запросов SQL и обычно хранят структурированные данные, между которыми есть жесткие связи.

Объекты. Объектные и объектно-реляционные БД представляют блоки информации как объект — сложную сущность с рядом свойств и методов. Объектная модель дает больше возможностей при работе с данными: у объектов есть наследование и другие свойства, которых нет у реляционных таблиц. Подробнее об этом можно прочесть в статье про объектно-ориентированный подход.

Древовидные структуры. Еще один вариант системы хранения информации — иерархический. В нем данные хранятся в виде древовидной структуры. Его расширение — сетевой тип: он отличается от иерархического тем, что данные могут иметь больше одного «предка».

Иногда частным подвидом иеархического типа называют документно-ориентированную модель, при которой данные представлены в виде JSON-подобных документов. Она более гибкая и хорошо подходит для информации, не связанной между собой. Но для жестко связанных данных такой способ не подойдет.

Речь для защиты курсовой (план выступления)

Речь для защиты курсовой – это ваш устный доклад о проделанной работе в сжатой форме. Текст речи имеет определенную структуру и включает следующие сведения:

- тема исследования – обязательно называется в самом начале выступления;

- актуальность – представляет собой ответ на вопрос, почему выбрана именно эта тема курсовой работы, какой вклад в науку несет исследование данной темы;

- уровень проработки – кто и когда занимался изучением данной тематики ранее;

- объект исследования – организация, предприятие или процесс, на основе которого писалась курсовая работа;

- предмет исследования – вопросы, которые были рассмотрены в курсовой работе;

- цель курсового проекта – представляет собой то, ради чего проводилось исследование и писалась работа;

- задачи курсового проекта – то, с помощью чего достигается цель курсовой работы. Обычно их несколько;

- теоретические и практические методы, применяемые автором при изучении поставленного вопроса – инструменты и средства, способствующие получению новых знаний и навыков, пониманию и объяснению задач курсовой работы и достижению ее цели;

- результаты исследования – перечень выводов, к которым пришел студент в результате изучения темы;

- общий вывод по проделанной работе – представляют собой констатацию того факта, что цель курсовой работы была полностью достигнута.

В целом доклад для защиты в сжатом виде дублирует текст курсовой работы. Основная же информация для написания защитной речи берется из введения и заключения курсовой.

Чтобы речь для защиты вписался во временные рамки (от 7 до 10 минут), лучше всего воспользоваться следующей пошаговой инструкцией:

Шаг 1. Опишите коротко, перечисленные 10 пунктов выше, на листок.

Шаг 3. Сделайте презентация по докладу.

Шаг 4. Замерьте время выступления и скорректируйте в нужную сторону (по необходимости).

После этого учащийся разбивает текст на информационные блоки и формирует на их основе карточки для выступлений. Каждая из них закрепляется за слайдом презентации и содержит минимум сведений: цифры, имена, даты, результаты, выводы. Шпаргалки помогают докладчику разгрузить память от технической информации. Основной текст выступления студенты заучивают наизусть.

Защитное слово к курсовой работе имеет несколько частей: приветствие, основную часть, выводы и заключение.

С чего начать?

Студент приветствует аудиторию и членов комиссии, называет свой курс и ФИО, должность и ФИО научного руководителя, тему курсового проекта, а также его тип. Он объясняет аудитории актуальность выбранной темы, степень ее изученности, формулирует объект и предмет исследования, а также цели и задачи проекта.

Если экзаменационная комиссия посчитает вводную часть слишком долгой, председатель предложит докладчику ускорится и перейти к основной части.

Основной текст защиты

Основной текст защиты включает методы, использованные студентом во время исследовательской деятельности. Докладчик рассказывает о проделанной работе. Изучение теоретической базы и практическая деятельность учащегося (проведение опросов, мониторинг рынка, разработка продукции, составление схем, таблиц, чертежи) – все это относится к научным изысканиям и подробно описывается членам комиссии.

Как закончить?

В заключительной части студент перечисляет результаты проделанной работы и выводы, сделанные на их основании

По окончании выступления он благодарит аудиторию за внимание и предлагает задать ему вопросы

Фразы для выступления

Регламентированного образца речи для курсовой работы не существует. В текст доклада для защиты можно включить следующие фразы:

«Здравствуйте, уважаемые члены экзаменационной комиссии! Меня зовут (ФИО), я являюсь студентом _ курса. Моим научным руководителем стал (ФИО и должность преподавателя). Темой курсовой работы является (указать тему)».

«Актуальность данной работы обусловлена…».

«Для достижения цели были поставлены следующие задачи…».

«В основу курсового проекта легло исследование прошлого года» – для студентов, которые ведут научные изыскания по заданной теме несколько лет подряд.

«При изучении теоретической базы мы смогли сделать следующие выводы…(перечислить)».

«Во время практической/исследовательской деятельности было установлено…(перечислено)»;

«Результатом курсового проекта стали …(перечислить)»;

«В соответствии с целью и задачами, поставленными в работе, можно сделать следующие выводы…»

«Мы планируем использовать результаты данных исследований для дальнейшего развития темы» – после оглашения выводов о проделанной работе.

На этом мое выступление закончено

Благодарю за внимание!»

Включение именно этих фраз в доклад для защиты совсем не обязательно. Студент может строить речь на свое усмотрение.

Прячем хранимые процедуры!

Если ты не заметил, многое упирается в то, что вся конфиденциальность и

целостность завязана на использование хранимых процедур или функций. Получается,

что, получив к ним доступ и грамотно проанализировав их код, любой опытный хакер

сможет преобразовать шифрованную белиберду в исходный текст. Конечно, добраться

до кода процедур далеко не всегда реально, потому здесь всплывает вопрос об

утечке программной начинки производства, а именно – логике ПО. Но именно по этой

причине необходимо прибегать к шифрованию процедур и функций в базе. Одно из

самых популярных и удачных средств для таких действий – это программа SQL Shield

(www.sql-shield.com).

После несложной установки приложения не забудь указывать дополнительный флаг

/*sqlshield*/ с выражением “WITH ENCRYPTION” всякий раз, когда будешь создавать

защищенную процедуру. Вот пример функции, которая исполняет простейший запрос к

базе:

Исполняем процедуру и получаем:

Проверим, в каком виде хранится процедура, с помощью специального средства

для ковыряния в файлах базы. Подойдет SQL Server Syscomments Decryptor (www.geocities.com/d0mn4r/dSQLSRVD.html),

который при отображении текста процедуры показывает одни лишь знаки вопроса.

Все работает!

ТОП-10 важных моментов при защите курсовой

Экзаменационная комиссия обращает внимание не только на содержание доклада. Внешний вид студента, его риторика, прежние заслуги играют важную роль при выставлении оценок

Чаще всего преподаватели уделяют внимание следующим моментам.

Смежная тематика исследования. Если доклад затрагивает проблемы, на которых специализируется один из преподавателей, студента ждут уточняющие вопросы. Изучив состав комиссии и их научную деятельность, выступающий сможет написать защитное слово к курсовой работе.

Вопросы аудитории – повод поднять оценку. На публичной защите присутствуют преподаватели и студенты. Последние также могут задавать докладчику вопросы. Игнорировать их нельзя, так как комиссия выставляет общий балл за выступление

В связи с этим за несколько дней до защиты студенты могут обговорить друг с другом список вопросов и ответы на них.

Преподаватели всегда обращают внимание на манеру выступления. Во время защиты курсовой работы речь докладчика должна быть понятной и уверенной

Свободное выступление оценивается выше заученного речитатива.

Прошлые курсовые проекты. Если студент работал с данной темой раньше, об этом следует упомянуть во вступительной части.

Готовность продолжать исследование.

Иногда члены комиссии умышленно разжигают полемику с учащимися. Таким образом они проверяют уровень знаний студента и его уверенность в проделанной работе. Главное для докладчика – сформулировать четкую позицию по вопросу и привести доводы в ее пользу.

Учебный дресс-код. Приветствуется классический стиль в одежде с минимумом аксессуаров и макияжа.

Научная деятельность в рамках ВУЗа. Всех активистов кафедра знает «в лицо». Участие в научно-практических конференциях, экскурсиях, экспедициях играет на руку задолго до проведения защиты.

Разработки и наглядные образцы (при наличии) демонстрируются аудитории и комиссии, а также передаются для детального ознакомления.

Тезисное выступление. При защите курсового проекта речь докладчика должна быть емкой и тезисной. В противном случае комиссия попросит ускориться, либо сразу перейти к выводам.

Удостоверения и проверка подлинности

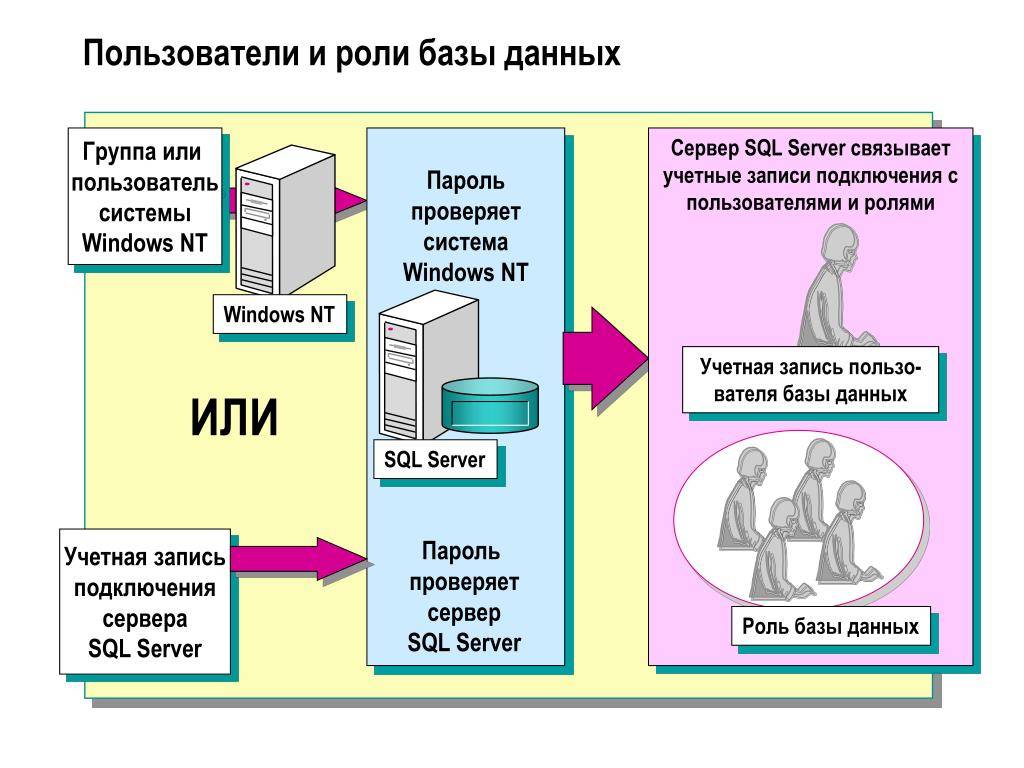

SQL Server поддерживает два режима проверки подлинности: проверка подлинности Windows и режим проверки подлинности SQL Server и Windows (смешанный режим).

Имена для входа отличаются от пользователей базы данных. Сначала сопоставьте имена для входа или группы Windows пользователям базы данных или ролям в отдельной операции. Затем предоставьте разрешения на доступ к объектам базы данных пользователям, ролям сервера, а также (или) ролям базы данных.

В SQL Server существуют следующие типы имен входа.

- Локальная учетная запись пользователя Windows или учетная запись доменных служб Active Directory — SQL Server полагается на Windows для проверки подлинности учетных записей пользователей Windows.

- Группа Windows — предоставление доступа группе Windows обеспечивает доступ ко всем именам для входа пользователей Windows, которые являются членами группы. При удалении пользователя из группы для него будут удалены права, которые он получил во время членства в группе. Членство в группе является предпочтительной стратегией.

- Учетные данные SQL Server — SQL Server сохраняет имя пользователя и хэш пароля в базе данных master.

- Пользователи автономной базы данных проверяют подлинность подключений SQL Server на уровне базы данных. Автономная база данных — это база данных, изолированная от других баз данных и от экземпляра SQL Server (а также базы данных master), на котором размещена эта база данных. SQL Server поддерживает использование пользователей автономной базы данных для проверки подлинности Windows и SQL Server.

Следующие рекомендации и лучшие методики помогут вам защитить удостоверения и способы проверки подлинности:

Используйте стратегии для улучшения управления безопасностью.

Обычно пользователей Active Directory помещают в группы AD, причем группы AD должны существовать в ролях SQL Server, а ролям SQL Server необходимо предоставлять минимальные разрешения, требуемые приложением.

Использование защиты по принципу предоставления минимальных прав в Azure с помощью элементов управления доступом на основе ролей (RBAC)

Выбирайте AD DS вместо проверки подлинности SQL Server, когда это возможно, и в особенности отдавайте предпочтение AD DS, а не хранению средств безопасности на уровне приложения или базы данных.

- Так вы сможете легко отключить учетную запись пользователя, который покидает организацию.

- Или легко удалить пользователей из групп при смене их роли или ухода из организации. Гарантирование безопасности групп является рекомендуемым поведением.

Используйте многофакторную проверку подлинности для учетных записей с доступом на уровне компьютера, а также учетных записей, использующих RDP для входа в систему компьютера. Это помогает защититься от кражи или утечки учетных данных, так как однофакторная проверка подлинности на основе пароля является более слабой формой проверки подлинности с учетными данными, подверженными риску компрометации или ошибочной отправки.

Требуйте ввода сильных и сложных паролей, которые нельзя угадать, и которые не используются для других учетных записей или целей. Регулярно обновляйте пароли и применяйте политики AD DS.

Групповые управляемые учетные записи служб (gMSA) обеспечивают автоматическое управление паролями, упрощенное управление именами субъектов-служб и возможность делегировать управление другим администраторам.

- Если использовать gMSA, паролем учетной записи управляет не администратор, а сама операционная система Windows.

- gMSA автоматически обновляет пароли учетных записей, не перезапуская службы.

- gMSA сокращает уровень административной плоскости и улучшает разделение обязанностей.

Минимизируйте объем прав, предоставляемых учетной записи AD для DBA; рассмотрите возможность разделения обязанностей, ограничивающего доступ к виртуальной машине, возможность входа в операционную систему, возможность изменения журналов ошибок и аудита, а также возможность установки приложений и/или возможностей.

Рассмотрите возможность удаления для учетных записей DBA прав роли sysadmin и предоставления прав , вместо того, чтобы делать эти учетные записи участниками роли sysadmin. Роль системного администратора не учитывает операцию DENY, в отличие от .

Данные

Вокруг нас всегда много разных данных, например:

- телефонные номера;

- дела на день;

- записи на бумажках, стикерах и в блокнотах;

- опубликованные мысли разных людей;

- фотографии в смартфоне;

- и всё остальное, что можно прочитать, увидеть или услышать.

Если это компьютерная игра, то данными будут типы и местоположения врагов, их уровень здоровья, уровень здоровья героя, тип героя, его положение, характеристики карты.

Если это приложение для работы с клиентом, то там будут храниться имя клиента, его заказы, номер телефона, уровень в программе лояльности.

Если это служба слежения за гражданами — фотография, имя, посещённые станции метро и улицы, место работы.

5 рекомендаций по оптимизации клиентской базы

Обычно лиды, попадающие в воронку продаж, редко становятся лояльными к компании клиентами без соответствующей обработки менеджером по продажам. Их следует вести нужным путем, держать на связи, убеждать и направлять к свершению сделки. Без этого ваша воронка будет просто перечнем контактов.

1. Применяйте разбивку на категории

Работа с существующей клиентской базой требует еженедельного просмотра фильтра продаж, чтобы дать ответ на важные вопросы:

- Знает ли клиент, что он вообще попал в воронку? Нет? Тогда свяжитесь с ним и предложите свой продукт, чтобы подвигнуть человека к сделке. В крайнем случае его можно перевести в воронку следующих продаж.

- Готов ли ваш заказчик тратить деньги в этом месяце? Нет? Отложите сделку на потом и запланируйте звонок на будущий период.

Наметьте категории, оптимальные для вашей схемы проведения сделок, и сразу же распределяйте туда тех, кто попадает в базу фирмы.

Допустим, кто-то постоянно делает у вас покупки и внесен менеджером в категорию «горячих». Однако последние два месяца активности не проявлял. Переместите его к «теплым» покупателям и смените тактику взаимодействия: узнайте о потребностях клиента предложите другой товар, чтобы «подогреть» лояльность к бренду.

2. Следите за медлительными покупателями

На этой стадии работы с вашей базой потребуется CRM-система. Оцените, сколько времени проводят лиды на каждом шаге сделки. Пометьте задержавшихся сверх меры и поручите продавцам связаться с ними лично (онлайн или по телефону).

Если человек не отвечает на звонки или запросы, отправьте ему сообщение о скорой аннуляции его заявки. Если обратной связи нет, перенесите его карточку в архив. В некоторых случаях нужно потормошить «уснувшего» заказчика, чтобы возобновить партнерство с ним.

Как понять, что клиент готов купить?

3. Спрашивайте

Если в беседе потенциальный покупатель сказал, что не готов купить сейчас, однако в будущем планирует такую сделку, передвиньте его в следующую воронку и свяжитесь позже.

Есть удобные бизнес-программы для автоматизации поставленных задач. Например, вы намечаете себе задание «позвонить заказчику» и ставите срок — через 2 недели. В назначенное время программа присылает вам напоминание, чтобы не упустить потенциального клиента.

Приведем пример. Человек планирует купить у вас автомобиль через полгода. Поменяйте его статус в CRM-системе, где у вас проводится работа с существующей клиентской базой, чтобы связаться с покупателем шесть месяцев спустя. Тогда заказчик будет лично заинтересован в совершении сделки.

4. Имейте в виду, что воронка продаж и есть процесс реализации товара

В дальнейшем вы научитесь предвидеть то, что делает заказчик в направлении покупки. Это стандартные этапы воронки, которые помогут продавцу узнать, как перемещать клиента по ступеням продаж. Например, отправить дополнительные данные о товаре, предложить выгодный бонус, сделать презентацию и др.

При этом могут проявиться «лишние» или «упущенные» стадии. Например, в схеме продаж интернет-площадки предусмотрены 4 этапа – «Регистрация», «Покупка», «Оплата» и «Доставка». Зато пропущен важный шаг «Товар в корзине». То есть сегментация заказчиков по данному параметру невозможна. А вы могли бы сообщить им о проведении акции письмом или звонком.

Интересуйтесь у клиентов, как прошел их путь от узнавания компании до сделки. Для этого отлично подойдет опрос онлайн. Затем с их слов составьте поэтапный список и сверяйтесь с ним в дальнейшем при общении с людьми.

5. Регулярно проверяйте клиентскую базу

Важное правило ведения КБ – поддержание воронки продаж в актуальном состоянии. Это должно войти в привычку, как приведение в порядок помещений

Уборку нужно проводить еженедельно. А после каждого общения с покупателем ответьте на вопросы:

- Написал ли я заметки там, где нужно?

- Внес ли я все действия клиента в CRM?

- Создал ли для себя задачу и напоминание о ней, чтобы не пропустить коммуникацию с заказчиком?

- Все ли стадии воронки и прогнозы по контрагенту зафиксированы в СRМ?

Зачем компании управление данными?

Светлана Бова: ни в коем случае нельзя пытаться сразу улучшить качество всех данных в организации

Светлана Бова: ни в коем случае нельзя пытаться сразу улучшить качество всех данных в организации

Иногда организация начинает внедрение процессов управления данными, не понимая конечных целей и измеримых показателей их достижения. Также отсутствует оценка текущего уровня зрелости организации в части управления данными и стратегия развития функции.

Инициатива может быть продиктована внешними факторами, такими как общий тренд на цифровую трансформацию, внедрение процессов управления данными в компаниях конкурентах (“у них есть, нам тоже нужно”), при этом внутренние предпосылки отсутствуют или непрозрачны для руководства компании. Таким образом, происходит попытка внедрения того, к чему компания не готова. Более того, возможно компании это и не нужно именно в настоящий момент. Естественно, перспективы становятся довольно туманными.

Как этого избежать?

Необходимо ставить четкие и измеримые бизнес – цели. Например, повысить эффективность маркетинговых компаний на 10% за счет повышения качества клиентских данных, снизить на 30% расходы на внедрение ИТ-систем за счет описания архитектуры данных организации, снизить на 50% трудозатраты на проверку финансовой и рисковой отчетности за счет унификации бизнес-терминов и создания централизованной витрины данных и т.д. Эти цели должны быть понятны, подтверждены бизнес-подразделениями и руководством компании и отражены в стратегии управления данными.

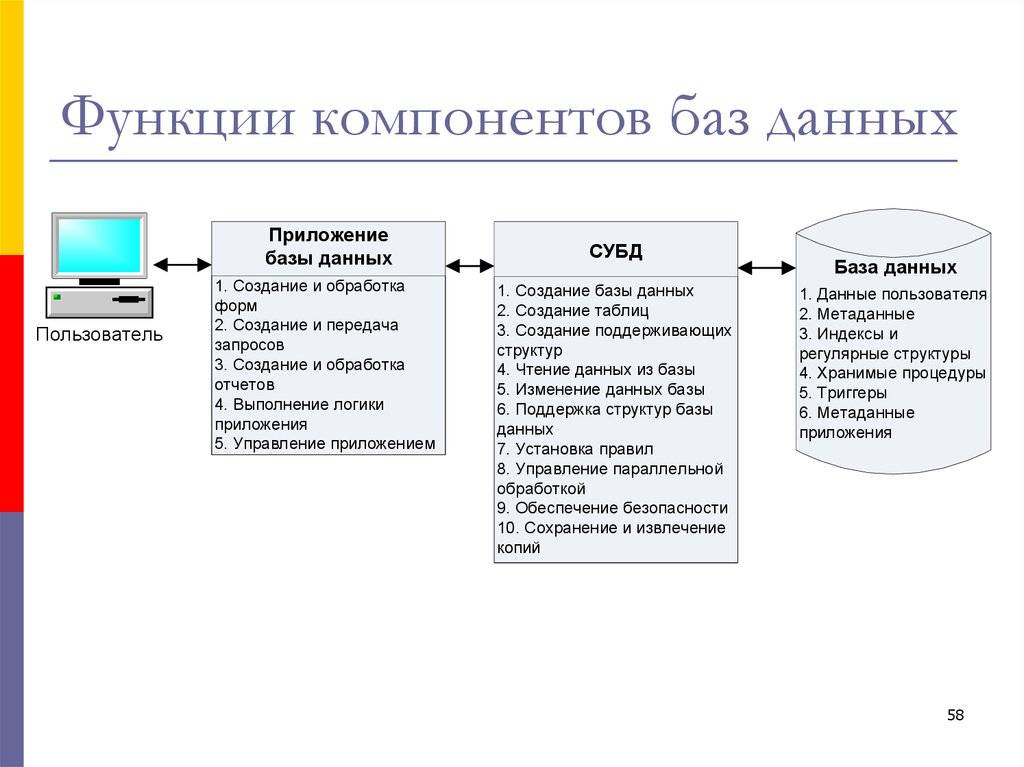

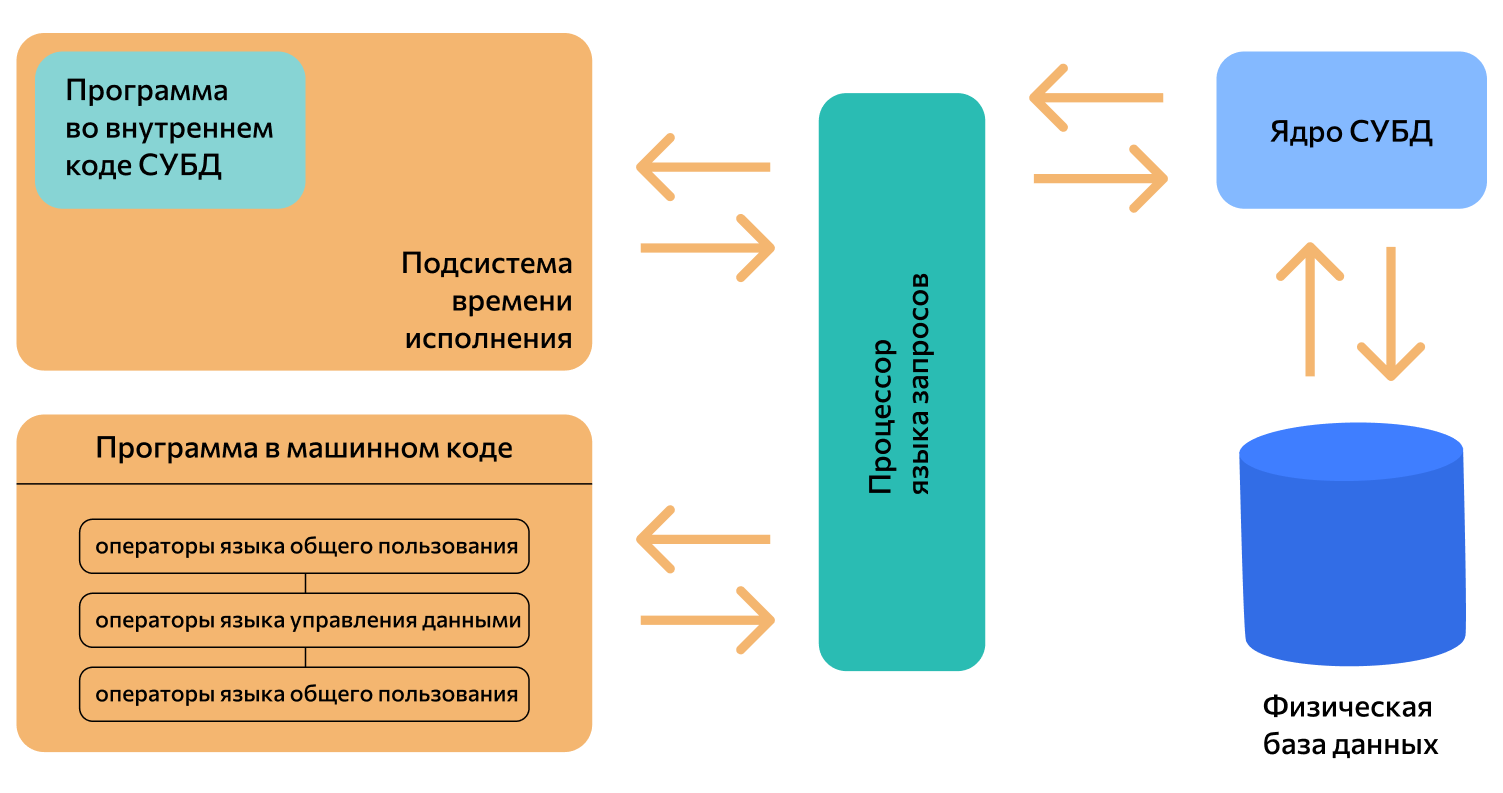

Из чего состоят системы управления базами данных

Если база — это хранилище, то СУБД — комплекс средств для обслуживания хранилища. СУБД имеет сложное устройство.

Ядро СУБД отвечает за главные операции: хранение базы, ее обслуживание, документирование изменений. Это основная часть системы.

Процессор языка или компилятор обрабатывает запросы. Обычно СУБД реляционного, объектно-ориентированного и объектно-реляционного типа поддерживают язык SQL и внутренние языки запросов.

Набор утилит предназначен для различных сервисных функций: их может быть очень много, а некоторые СУБД могут расширяться с помощью пользовательских модулей.

Устройство СУБД

3.2.1 Привилегии безопасности

Привилегии безопасности всегда выделяются конкретному пользователю (а не группе, роли или всем) во время его создания (оператором CREATE USER) или изменения характеристик (оператором ALTER USER). Таких привилегий пять: SECURITY – право управлять безопасностью СУБД и отслеживать действия пользователей. Пользователь с этой привилегией может подключаться к любой базе данных, создавать, удалять и изменять характеристики пользователей, групп и ролей, передавать права на доступ к базам данным другим пользователям, управлять записью регистрационной информации, отслеживать запросы других пользователей и, наконец, запускать INGRES – команды от имени других пользователей. Данная привилегия необходима администратору сервера баз данных, а также лицу, персонально отвечающему за информационную безопасность. Передача этой привилегии другим пользователям (например, администраторам баз данных) увеличивает число потенциально слабых мест в защите сервера баз данных.

CREATEDB –право на создание и удаление баз данных. Этой привилегией, помимо администратора сервера, должны обладать пользователи, которым отводится роль администраторов отдельных баз данных.

OPERATOR –право на выполнение действий, которые традиционно относятся к компетенции оператора. Имеются в виду запуск и остановка сервера, сохранение и восстановление информации. Помимо администраторов сервера и баз данных этой привилегией целесообразно наделить также администратора операционной системы.

MAINAIN_LOCATION –право на управление расположением баз администратора сервера баз данных и операционной системы.

TRACE –право на изменение состояния флагов отладочной трассировки. Данная привилегия полезна администратору сервера баз данных и другим знающим пользователям при анализе сложных, непонятных ситуаций.

Опыт оптимизации и контроля производительности в БД с 3000 пользователей Промо

Данная статья написана по материалам доклада, прочитанного на Конференции Инфостарта IE 2014 29-31 октября 2014 года.

Меня зовут Сергей, являюсь руководителем отдела оптимизации и производительности систем в компании “Деловые линии”.

Цель этого доклада – поделиться информацией о нашем опыте работы с большой базой на платформе 1С, с чем пришлось столкнуться, как удалось обеспечить работоспособность.

Уверен, что вам будет интересно, так как подобной информацией мало кто делится, да и про само существование таких систем их владельцы стараются не рассказывать, максимум про это «краем глаза» упоминают участвовавшие в проекте вендоры.

**update от 04.03.2016 по вопросам из комментариев

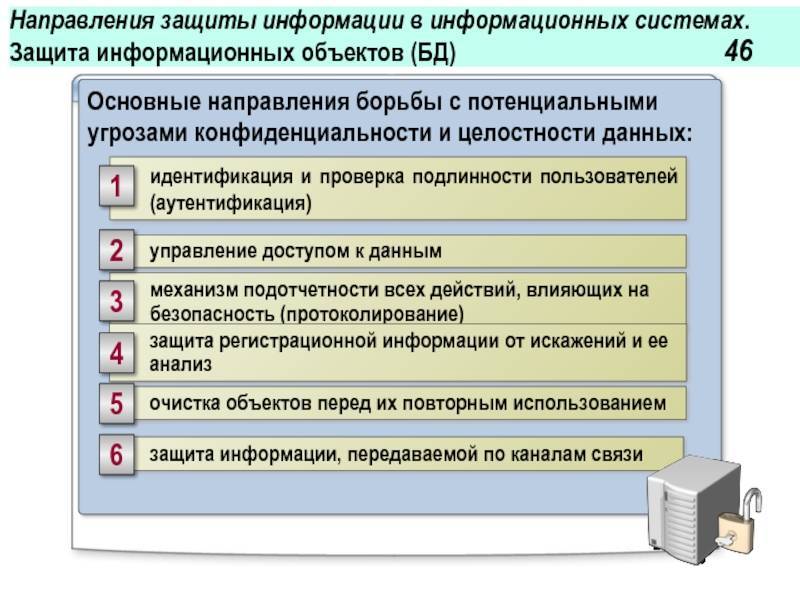

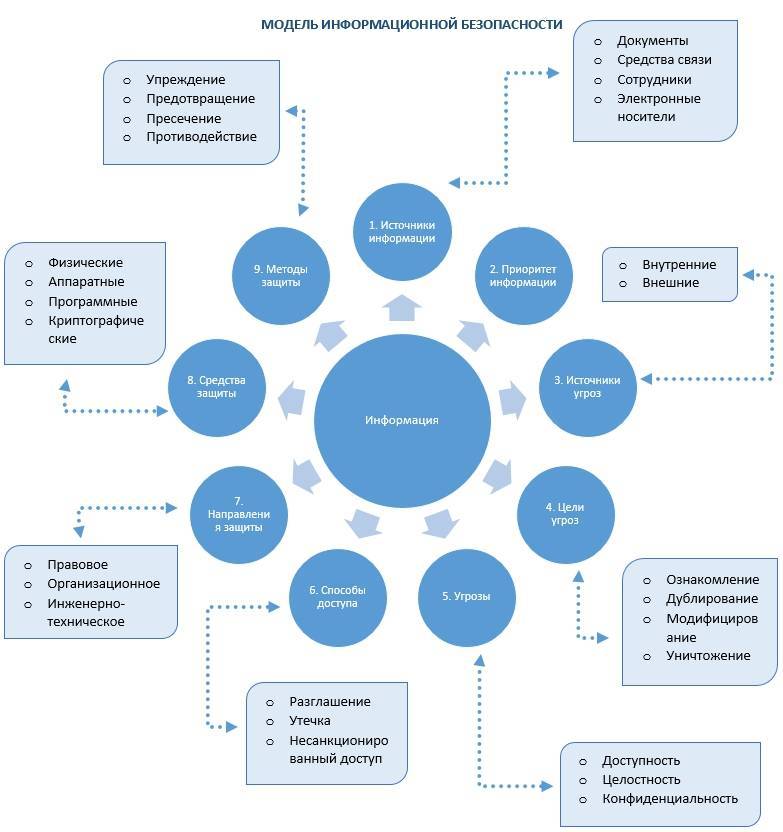

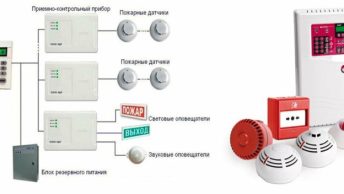

Принципы формирования системы информационной безопасности

Для максимально эффективной защиты важных для бизнеса данных информационная безопасность

компании должна строиться на 5 важных принципах:

- Комплексность. При разработке мероприятий по защите необходимо предусматривать все возможные пути

проникновения и нанесения ущерба, в том числе удаленные и внутренние каналы. Выбор

средств защиты должен соответствовать потенциальным угрозам, все они должны работать

комплексно, частично перекрывая задачи друг друга. В этом случае злоумышленнику

будет сложнее совершить кражу. - Многоступенчатость. Информационная безопасность должна представлять собой несколько ступеней защиты,

каждый из которых срабатывает последовательно. При этом наиболее надежной ступенью

является то, что расположена глубже всего и защищает самую важную информацию. - Надежность. Все ступени защиты информации должны быть одинаково надежными и соотносится с возможной

угрозой со стороны третьих лиц. - Разумность. При внедрении в работу компании стандартов защиты информации необходимо, чтобы они

предотвращали возможные угрозы, но не мешали деятельности компании и доступу к данным

легальным пользователям. Кроме того, стоимость мероприятий по защите должна быть

такой, чтобы работа компании оставалась рентабельной. - Постоянство. Средства защиты данных от неправомерного доступа должны работать постоянно независимо

от режима работы компании и других факторов.