Особенности восстановления и перезаписи ключей

Известно, что если устройство сломается и не будет работать, тогда можно восстановить к нему доступ, используя при этом программатор ключей домофона, а также специализированные заготовки. Сейчас многие мастерские по изготовлению или ремонту предлагают подобные услуги.

Процесс восстановления является довольно простым: информацию, которая хранилась на запоминающем устройстве дублируемого либо сломавшегося экземпляра, сначала считывают, а затем записывают на пустое изделие с помощью программатора. Так происходит кодировка ключей. Полученный экземпляр обладает таким же кодом, работает на аналогичной частоте (если это бесконтактное изделие), как и оригинал, поэтому домофон, сравнивая коды, предоставляет доступ, открывая дверь.

С помощью программатора можно осуществить запись ключей в новую память. Главное, чтобы она не была занята. Вместе с этим, процесс программирования домофонов является очень важным аспектом, который нужно учитывать, чтобы получить связную работу всей системы.

Как самостоятельно запрограммировать домофон?

Сначала нужно узнать, как заблокировать домофон, чтобы запрограммировать его контроллер и заполнить память цифровыми последовательностями и комбинациями. Нужно для этого зайти в сервисные настройки, используя специализированный код. Затем можно менять установки и определить основные функции домофона:

- Надо занести в память коды абонентов, к которым можно точно дозвониться, воспользовавшись вызывной панелью. Данная процедура упростит дальнейшее тестирование и поиск подключенных абонентов;

- Затем в память нужно занести все коды, которые соответствуют офисам или квартирам в подъезде;

- Необходимо последовательно определить список идентификаторов либо электронных ключей, которые могут открывать замок;

- Выставить режим работы замка с учетом разновидности используемого устройства, а также условий его работы;

- Осуществляя перепрограммирование ключей, можно дополнительно изменить настройки панели вызова: время ожидания, длительность сигналов, а также множество других.

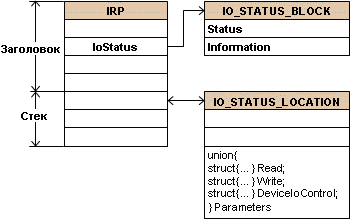

IRP

Структура данных IRP выглядит следующим образом:

За исключением некоторых простых членов, таких как Тип, Размер и т. Д., Давайте посмотрим на конкретное значение каждого члена:

- : Это указатель MDL.Когда уровень ядра и уровень пользователя используют структуру совместно используемой памяти для передачи данных, этот MDL представляет информацию совместно используемой памяти (совместно используемая физическая память, отображаемая через MDL). Допустимые флаги для этого члена:, или.

- : Этот участник является консорциумом, один из которых существуетПрограмма; когда уровень ядра использует данные пользовательского уровня, это реализуется путем копирования данных, затем скопированные данные помещаютсябинго. Эффективная отметка этого членаили。

- : Информация о статусе возвращена.

- : или, Укажите источник исходного запроса ввода-вывода. Драйверу иногда необходимо посмотреть на это значение, чтобы решить, следует ли доверять определенным параметрам.

- : Статус ожидания, если ИСТИНА, это означает, что самая низкая процедура отправки, которая обрабатывает IRP, вернула。

- : Количество стеков устройств.

- : Индекс текущего стека устройств.

- : Отменен ли IRP, если он ИСТИНА, значитБыл вызван (эта функция используется для отмены этого запроса). Если это ЛОЖЬ, это означает, что вызова нет.функция.

- : Значение IRQL, указывающее, что на этом IRQL установлена выделенная блокировка отмены вращения.

- : Адрес процедуры отмены драйвера. Вы должны использоватьФункция устанавливает это поле вместо непосредственного изменения поля (поскольку оно может быть изменено атомарно).

- : Прямой адрес параметра уровня пользователя, установить отметкуЭффективное время.

- Это совместная структура Tail Union, а именно:

В этой картине,Слева направо по горизонтали – три необязательных члена этого объединения, а по вертикали – описания элементов каждой структуры.Описание:

- с участиемдаДва необязательных члена безымянного союза (может появиться только один). Менеджер ввода / выводаКак домен подключения в стандартной очереди запросов оборудования. Когда IRP не вошел в определенную очередь, если вы являетесь владельцем IRP, вы можете использовать этот домен, вы можете использовать его по своему желаниюЧетыре указателя внутрь;В основном используется в подпрограммах, связанных с StartIo.

- Его можно использовать только в качестве домена подключения вашей собственной частной очереди; этот член более важен, потому что, если вам нужно самостоятельно реализовать асинхронную очередь выполнения IRP, вам нужно использовать этот член, чтобы повесить IRP в свою собственную очередь.

Немного истории

Криптография прошлых веков имела одну огромную проблему — проблема передачи ключей. В те времена существовали только так называемые «симметричные» шифры — шифры при котором данные шифруются и расшифровываются одним и тем же ключом.

К примеру, Алиса зашифровала некоторое сообщение и хочет отправить его Бобу. Естественно, чтобы Боб его прочитал, ему нужен ключ которым было зашифровано данное сообщение. И тут возникает проблема, как передать ключ чтобы его никто не смог перехватить. Пытливые умы предложат — пусть передают при личной встрече, а потом общаются сколько захотят. Да, не спорю, выход. А теперь представьте на секунду, что ваша интернет почта, перед тем как вы авторизируетесь в ней, потребует вашей поездки до физического местоположения сервера с почтой. Удобно? Пожалуй не очень.

Конечно ключ можно передавать по другому каналу связи. Но криптография рассматривает все незащищенные каналы связи как небезопасные. То есть передача ключа Бобу по телефону, например, считается небезопасной так, как ничто не мешает Еве прослушивать и телефон в том числе.

До 70-ых годов, эта проблема настолько стала привычной, что считался аксиомой тот факт, что для передачи сообщения нужно передавать и ключ которым сообщение зашифровано (причем некоторых люди до сих пор считают именно так). Но в 76 году Диффи и Хеллман предложили свой «метод экспоненциального обмена ключей». С этих годов и началось развитие асимметричных криптосистем.

Как применять эту стратегию

Применение модели IRP в споре начинается с выяснения подлинных интересов оппонентов. Зачастую на этом дискуссия и завершается, поскольку оказывается, что в споре нет смысла.

Второй этап – определение того, какую группу аргументов уместно использовать

При этом важно помнить, что интересы не только цель, которую стремится достигнуть оппонент, но еще и тип доводов. Этот шаг важен, ведь нет смысла давить авторитетом в споре с начальником или же перечислять культурные традиции собственным родителям

Третий этап – гибкость и внимание. Проблема большинства споров в том, что собеседники не слушают один другого

Нужно внимательно относиться к контраргументам и, пока оппонент говорит, продумывать собственные новые доводы.

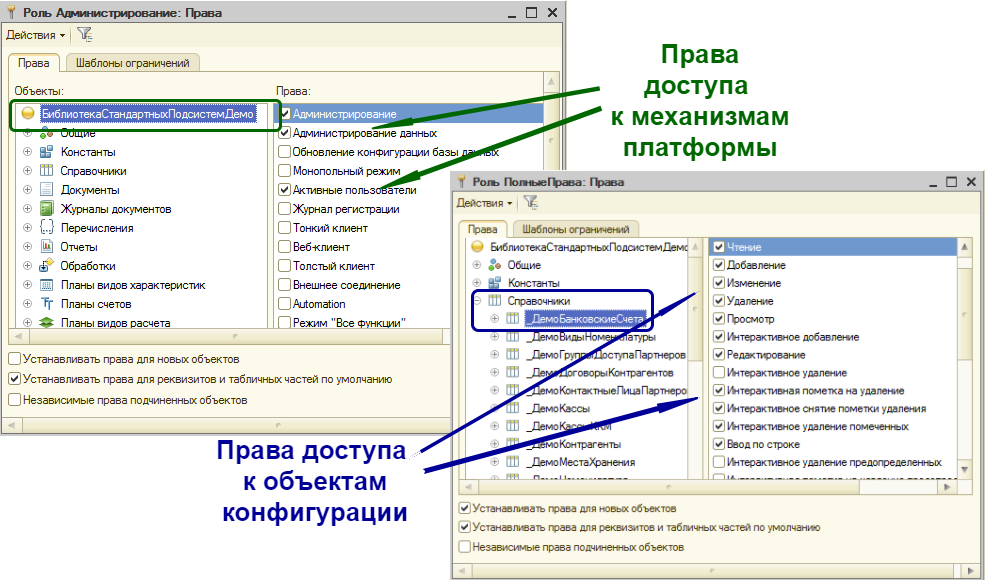

Права доступа.

На самом деле все очень просто. В 1С по умолчанию запрещено всё, что не разрешено. Есть только одна сущность, отвечающая за доступ пользователя к какой-либо функциональности или данным. Эта сущность называется “Право доступа”. Она является единственным элементом, отвечающим за доступ к конкретному режиму работы, справочнику, реквизиту….

Количество видов прав доступа предопределено платформой. Всего платформе есть две основные группы прав доступа. Общие для всей системы права доступа к механизмам платформы, отвечающие за доступ к определенным режимам работы платформы (Администрирование, Монопольный режим, Тонкий клиент,Интерактивное открытие внешних отчетов…. ). И объектные права доступа, позволяющие работать с различными объектами конфигурации. Их количество зависит от типа объекта конфигурации. Например, у справочника есть 16 различных видов доступа (Чтение, Добавление, Изменение, Удаление….). Для регистра сведений видов доступа всего пять. Все эти права можно установить только на уровне справочника целиком. Также можно ограничить доступ на уровне реквизитов. Но в этом случае доступна лишь часть видов прав (для справочников это права Просмотр и Редактирование).

Количество видов прав доступа предопределено платформой. Всего платформе есть две основные группы прав доступа. Общие для всей системы права доступа к механизмам платформы, отвечающие за доступ к определенным режимам работы платформы (Администрирование, Монопольный режим, Тонкий клиент,Интерактивное открытие внешних отчетов…. ). И объектные права доступа, позволяющие работать с различными объектами конфигурации. Их количество зависит от типа объекта конфигурации. Например, у справочника есть 16 различных видов доступа (Чтение, Добавление, Изменение, Удаление….). Для регистра сведений видов доступа всего пять. Все эти права можно установить только на уровне справочника целиком. Также можно ограничить доступ на уровне реквизитов. Но в этом случае доступна лишь часть видов прав (для справочников это права Просмотр и Редактирование).

Все права доступа связаны между собой и зависят друг от друга. Есть права более высокого и более низкого уровня. Нельзя дать право более низкого уровня, если у пользователя нет права на действия более высокого уровня.

Рассмотрим права доступа к справочнику. На данной схеме видно, что большинство прав является уточнением более общих прав. Если Право1 полностью расположено на схеме внутри прямоугольника другого Права2, то Право1 не может быть выдано без выдачи Права2. Самым общим правом является право “Чтение”. Если право “Чтение” отсутствует, то недоступны и все остальные права. Если недоступно право “Добавление”, то нельзя установить право “Интерактивное добавление”. Однако, систему прав нельзя назвать полноценной иерархией. Например, право “Редактирование” можно дать лишь при наличии прав “Просмотр” и “Изменение”. Но можно дать “Просмотр” без “Изменение” или “Изменение” без “Просмотр”.

Рассмотрим права доступа к справочнику. На данной схеме видно, что большинство прав является уточнением более общих прав. Если Право1 полностью расположено на схеме внутри прямоугольника другого Права2, то Право1 не может быть выдано без выдачи Права2. Самым общим правом является право “Чтение”. Если право “Чтение” отсутствует, то недоступны и все остальные права. Если недоступно право “Добавление”, то нельзя установить право “Интерактивное добавление”. Однако, систему прав нельзя назвать полноценной иерархией. Например, право “Редактирование” можно дать лишь при наличии прав “Просмотр” и “Изменение”. Но можно дать “Просмотр” без “Изменение” или “Изменение” без “Просмотр”.

Право доступа это минимальная единица доступа. Все управление доступом сводится к выдаче пользователю нужного набора прав. Остальные объекты (роли, группы доступа) это просто дополнительная обвязка, служащая для группировки и более удобной выдачи прав доступа.

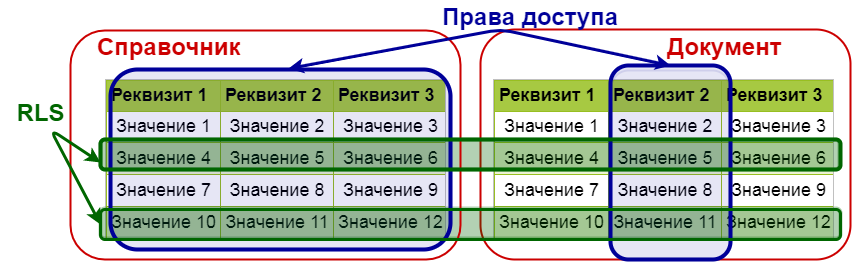

4.2. RLS (Record Level Security)

Все перечисленные выше механизмы влияют именно на предоставление доступа к объектам вцелом. К справочникам, документам, реквизитам справочников. Права доступа влияют на доступ к объектам, функциональные опции на отображение объектов в интерфейсе. Часто возникает задача разрешить пользователю доступ к данным справочника или документа. Но не ко всем данным, а лишь к их части. Например, разрешить доступ к документам реализации только по одной организации.

Для настройки такого разрешения есть дополнительный механизм RLS (Record Level Security). Как и следует из названия, этот механизм контроля доступа на уровне конкретных записей таблиц. Если права доступа дают доступ к таблицам вцелом (справочникам) или колонкам таблиц (реквизитам), то RLS определяет конкретные строки таблиц (записи), с которыми разрешено работать пользователю. Он позволяет определить данные, которые пользователю доступны.

При разборе данного механизма стоит всегда помнить, что RLS не является механизмом запрета доступа. Он является механизмом фильтрации выдачи доступа. Т.е. RLS не влияет на имеющиеся у пользователя права, он является фильтром, ограничивающим выдачу прав. RLS влияет только на ту конкретную связь “Роль” – “Право доступа”, в которой он прописан. И не влияет на права доступа, выданные с помощью других ролей. Например, если одной ролью будет разрешен доступ к документам только по Организации1, а другой ролью доступ к документам по Складу1, то в итоге пользователь получит доступ ко всем документам, в которых указана Организация1 ИЛИ Склад1. Поэтому если пользователю выдается несколько ролей, то фильтр с помощью RLS нужно ставить в каждой роли по обоим полям (по организации и складу). В типовых решениях эта задача обычна решается созданием одной роли, в которой прописываются все возможные фильтры RLS. Данная роль потом назначается всем пользователям, работающим с данными справочниками. Также контролируется, чтобы у пользователя не были доступны другие роли, содержащие право доступа к ограниченным документам.

Так же стоит обратить внимание что фильтры RLS можно наложить не на все возможные виды доступа к данным, а лишь на виды доступа верхнего уровня. Например, для справочников из имеющихся шестнадцати видов доступа фильтры RLS можно наложить лишь на четыре основных: Чтение, Изменение, Добавление и Удаление

Это означает, что мы не можем, например, дать пользователю одновременно право “Изменение” без фильтра для возможности работать программно с любыми документами и право “Редактирование” с фильтром RLS по организации для интерактивной работы. Если нам нужно, чтобы пользователь мог редактировать документы с фильтром RLS , мы обязаны наложить общий фильтр на верхнем уровне “Изменение” или “Чтение”.

С учетом общей сложности механизмов обычно достаточно сложно разобраться, что именно доступно конкретному пользователю типовой конфигурации. Для проверки выданных прав в типовых конфигурациях есть очень удобный отчет, который так и называется “Права доступа”. Он анализирует все выданные пользователю права и отображает итоговый список прав выданный всеми группами доступа с учетом фильтров RLS.

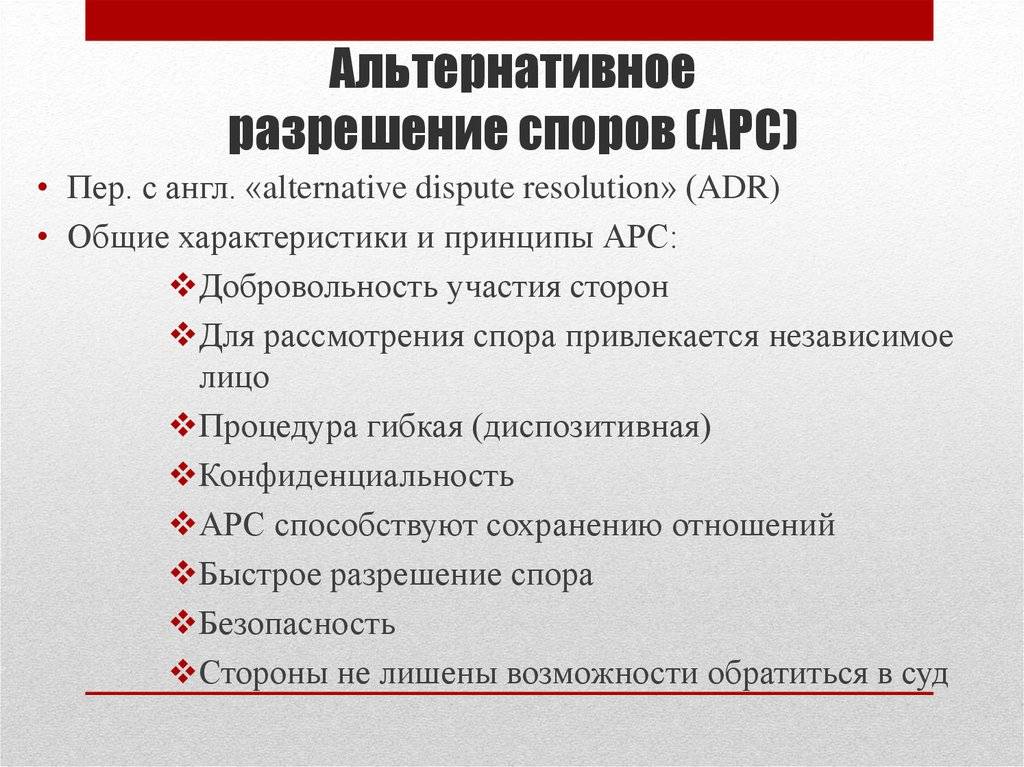

Разрешение спора в постоянно действующем третейском суде

В самом общем виде третейский суд представляет собой узаконенную частную форму рассмотрения споров, где третейские судьи и правила рассмотрения такого спора заранее определяются участниками конфликта.

Чтобы попасть в такой третейский суд нужно подписать третейскую оговорку, тем самым распространив на себя все правила и требования конкретного третейского суда. На вынесенное решение третейским судом уже арбитражный суд выдает исполнительный лист, а, следовательно, такое решение принудительно исполняться через службу судебных приставов.

Как правило, расходы в третейском суде являются точной копией расходов в арбитражном суде: госпошлина, расходы на представительство, прочие судебные расходы.

Третейское судопроизводство стоит особняком и славится просто невероятными историями! К сожалению, сегодня третейское разбирательство небезосновательно скомпрометировано и используется за редкими исключениями в угоду интересов монополистов, крупных игроков на рынке или просто более сильной стороной в предпринимательских отношениях.

Если вам предлагают заключить договор с третейской оговоркой, помните, что справедливости и законности в случае спора в таком третейском суде найти будет крайне сложно, а весь процесс, скорее всего, превратится в постановочное представление.

Чем характеризуется эта стратегия

Модель IRP характеризуется тем, что все аргументы, используемые в споре, разделяются на три группы, основывающиеся на следующем:

- интересы;

- права;

- власть.

Согласно книге «Разрешение споров», написанной Уильямом Юри, Жанной Бретт и Стивеном Голдбергом, любой аргумент, приводимый в споре, попадает в одну из этих трех категорий.

Ключом к разрешению любого спора, согласно модели IRP, является выяснение интересов сторон. Люди часто начинают спорить, не осознавая того, что их позиции в отношении какого-либо вопроса не пересекаются, они параллельны.

Человек заметно выше по статусу: как чувствовать себя увереннее рядом с ним

Заведите журнал инцидентов: что делать, если вас вынуждают уволиться

Представьте себе, что у двух поваров есть один апельсин и он требуется обоим. Они начинают спорить и ссорятся. Но что было бы, если бы один спросил у другого о том, для чего ему нужен фрукт? При таком развитии разговора повара выяснили бы, что одному требуется мякоть, а другому – цедра.

Права – это большая группа аргументов, отсылающих оппонента к следующему:

- правила;

- традиции и устои;

- культурные и эстетические нормы;

- законы.

К аргументам этой группы прибегают тогда, когда хотят оказать давление или принудить к компромиссу.

Власть – это группа, в которую входят «тяжеловесные» аргументы. Их приводят те, кто стремится задавить оппонента своим авторитетом или воспользоваться тем, что спорщик от них зависит. Например, именно этот тип доводов обычно используют родители в спорах с детьми, руководители в дискуссиях с подчиненными.

Как закодировать ключ от домофона?

На ключ записывается только заводской код. В домофон прописываются все коды, которыми можно открыть дверь. Чтобы запрограммировать ключ от домофона, необходимо внести его в память контроллера (устройство, запоминающее коды).

Открывать двери разных подъездов или даже разных домов реально, если знать, как перекодировать ключ. Универсальный ключ позволит входить в свой подъезд, офис, а также дом родителей на другом конце города.

Если не вдаваться в технические подробности, то кодирование и копирование это одинаковый процесс. Однако считыватель принимает не все марки ключей домофона. Например, модели MiFare программируются только для чтения, так как там включена защита от клонов. Невозможно прочитать его метку без знания пароля.

Здесь можно приобрести простой программатор домофонных ключей.

Программирование домофонов

Внесение информации о новых ключах можно осуществлять и непосредственно на домофонное оборудование. Естественно, у разных производителей разработаны различные инструкции по программированию домофонов.

Занесение информации в память домофона возможно, только если монтажники не произвели изменение заводского кода доступа в устройство. Обычно, замену пароля доступа монтажники производят крайне редко, а большинство паролей по умолчанию – 1234.

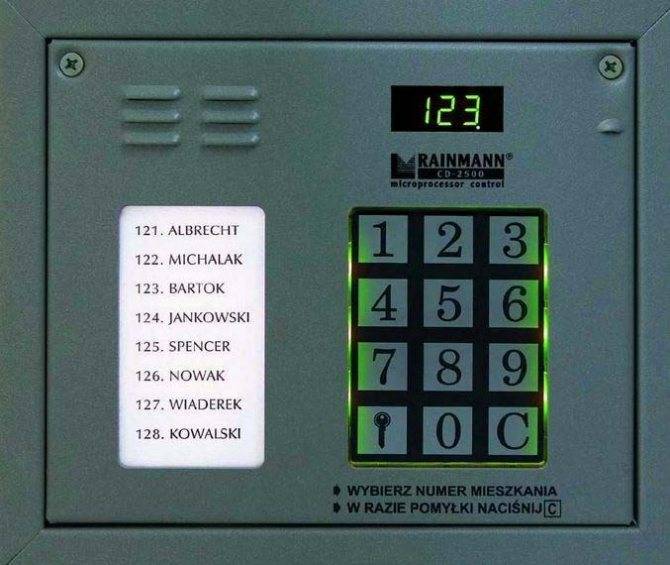

Производитель Raimann

- Для входа в настройки — нажимается кнопка считывателя;

- Пароль входа от 9 до 4, после звукового сигнала (подождать 10-15 сек) набрать от 1 до 6;

- На мониторе появляется символ «Р»;

- Пункты меню от 2 до 8. Пункт, отвечающий за введение новых ключей №2.

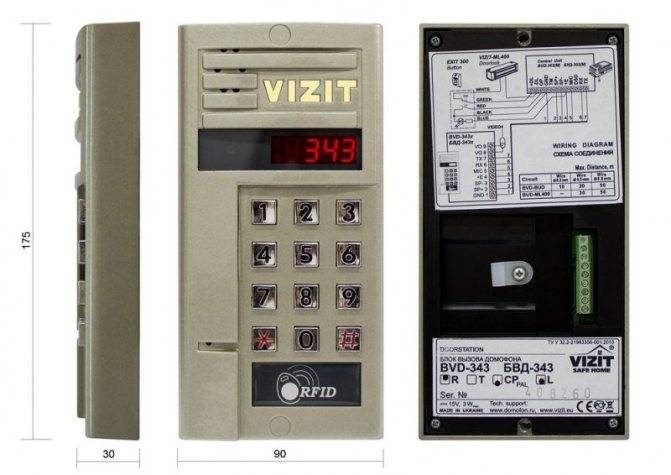

Производитель VIZIT

- Вход в настройки – на клавиатуре набирается #99;

- После звукового сигнала, вводится пароль 1234, затем снова сигнал;

- Программирование и прописывание новых ключей – пункт №3;

- Вводится номер квартиры, прикладывается ключ и нажимается #;

- Затем нажимается * для перехода в рабочий режим.

Если кнопок * и # на клавиатуре нет то они заменяются кнопками С и К, соответственно.

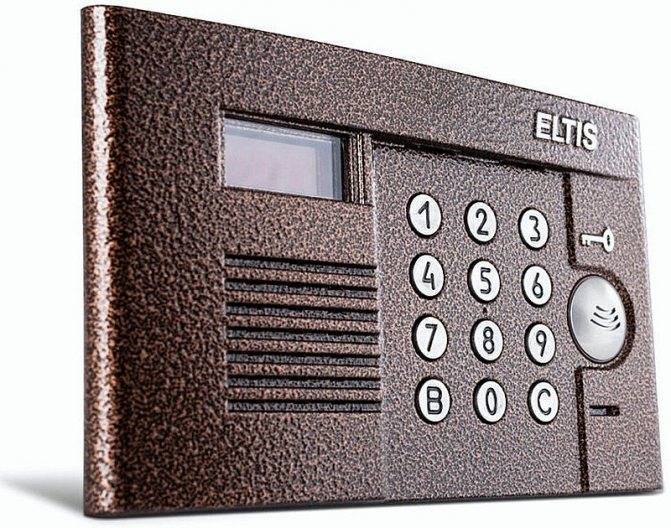

Производитель Eltis

- Для входа в меню нажимается кнопка В, держится нажатой 7 сек.;

- Системный пароль 1234;

- После того как на экране загрузится меню, выбираем пункт «Key master»;

- Набираем номер квартиры и нажимаем на кнопку В;

- После появления на экране команды LF нужно прислонить ключ к считывателю;

- Запись закончена если на экране появится надпись ADD (если до этого ключей для данной квартиры в памяти не имелось) или номер квартиры.

При применении инструкций для записи информации в домофон настоятельно не рекомендуем заходить в другие пункты меню, кроме раздела работы с ключами.

Могут ли ключи размагнититься?

Бывает, носишь «таблетку» или «капельку» в кармане, а она через какое-то время бац! – и перестала работать. И такая ерунда каждый месяц. Что-то здесь не так. «Наверное, размагнитилось», – самое популярное объяснение.

На самом деле такие ключи не размагничиваются. В них даже магнита нет, да и обычные магниты ключам не страшны.

Дело скорее в банальном отсутствии контакта. Болванки дешевые, закупают их в Китае оптом по нескольку центов за штуку, так что контакт вполне может отойти, к примеру.

Корпусы ключей обычно не герметичны. Так что если ключ намокнет в кармане или часто будет находиться во влажной среде, долго он не прослужит.

Теоретически, ключи можно «убить» электромагнитным излучением или сильным электрическим импульсом.

К примеру, если вы положите ключ в микроволновку и включите на полную мощность или засунете в розетку, работать он перестанет. А вот мощный неодимовый магнит, вроде используемых в магазине для снятия меток, ключ вряд ли повредит.

Статическое электричество также ключам не на пользу. Если вы носите «таблетку» в заднем кармане и часто приседаете, отчего синтетическая ткань трется о ключ, он также прослужит недолго.

Наконец, от частого использования «таблетка» может банально продавиться в противоположную сторону и перестанет контактировать с домофоном. Просто вдавите её обратно, и всё пройдёт.

Алгоритм Диффи-Хеллмана

И вот однажды Хеллмана осенило и он смог разработать рабочий алгоритм обмена ключами. Для работы по этому алгоритму нужно выполнять шаги на обоих сторонах, поэтому я зарисую это в таблице:

| Алиса | Боб | |

| Этап 1 | Оба участника договариваются о значениях Y и P для общей односторонней функции. Эта информация не является секретной. Допустим были выбраны значения 7 и 11. Общая функция будет выглядеть следующим образом: 7x (mod 11) | |

| Этап 2 | Алиса выбирает случайное число, например 3, хранит его в секрете, обозначим его как число A | Боб выбирает случайное число, например 6, хранит его в секрете, обозначим его как число B |

| Этап 3 | Алиса подставляет число A в общую функцию и вычисляет результат 73 (mod 11) = 343 (mod 11) = 2, обозначает результат этого вычисления как число a | Боб подставляет число B в общую функцию и вычисляет результат 76 (mod 11) = 117649 (mod 11) = 4, обозначает результат этого вычисления как число b |

| Этап 4 | Алиса передает число a Бобу | Боб передает число b Алисе |

| Этап 5 | Алиса получает b от Боба, и вычисляет значение bA (mod 11) = 43 (mod 11) = 64 (mod 11) = 9 | Боб получает a от Алисы, и вычисляет значение aB (mod 11) = 26 (mod 11) = 64 (mod 11) = 9 |

| Этап 6 | Оба участника в итоге получили число 9. Это и будет являться ключом. |

Магия? Не спорю, с первого взгляда непонятно. Но после вчитывания и вдумывания в эту таблицу становится понятно как это работает. Впрочем если понятно не стало, то пролистайте до конца главы, там я выложил поясняющее видео.

Причем обратите внимание, что для получения ключа в конечной формуле, любому человеку нужно иметь три значения:

- Значения a и P, и секретное число Боба B

- или значения b и P, и секретное число Алисы A

Но секретные числа по каналу не передаются! Еве не получится восстановить ключ, не имея чьего-нибудь секретного числа. Почему — я писал выше, данная функция является односторонней. Попробуйте решите уравнение 4x (mod 11) = 2y (mod 11) найдя x и y.

Чтобы было понятнее, как работает схема Хеллмана, представьте шифр, в котором в качестве ключа каким-то образом используется цвет:

Все равно непонятно? Тогда смотрим видео:

https://youtube.com/watch?v=5d8yniGL2G0

Что же, надеюсь, вы поняли, что существует вполне реальный способ безопасного обмена ключами. Но прошу заметить, назвать этот алгоритм асимметричным шифром пока нельзя, так как по сути это всего лишь алгоритм обмена ключами.

4.5. Сравнение вариантов.

Попробуем кратко сравнить рассмотренные варианты дополнительного ограничения данных.

| Функциональные опции – интерфейсный механизм скрытия функционала | |

1. Добавить место хранения функциональной опции: константа, реквизит справочника или ресурс регистра сведений. | 1. Все объекты, включенные в состав функциональной опции, перестанут отображаться в командном интерфейсе. |

| RLS (Record Level Security) – дополнительные фильтры на разрешаемые роле права | |

1. Прописать фильтры RLS в каждой роле пользователя для каждого из прав, которые нужно ограничить. Примечание: В режиме предприятия никаких действий выполнять не нужно. Фильтры применятся автоматически. | 1. Настроенный фильтр будет добавляться к каждому запросу к ИБ. |

| Разделение данных – ведение в одной физической базе нескольких независимых | |

1. Добавить в конфигурацию общий реквизит, определеяющий состав разделяемых данных. 2. Добавит два параметра сеанса: для признака использования и текущего значения разделения данных. 3. Добавить программный код, обеспечивающий включение разделения данных и заполнения текущего значение разделителя. | 1. Сразу после добавления в конфигурацию возможности разделения данных физически перестроятся таблицы, для которых добавилась возможность разделения.

2. После включения разделения.

|

| Программный код – любые дополнительные точечные ограничения | |

| 1. Добавить код наложения нужных ограничений в конфигурацию. | 1. Сделает именно то, что написано. Примечание: код не влияет на конфигурацию вцелом, а лишь на конкретный механизм, для которого прописываается действие |