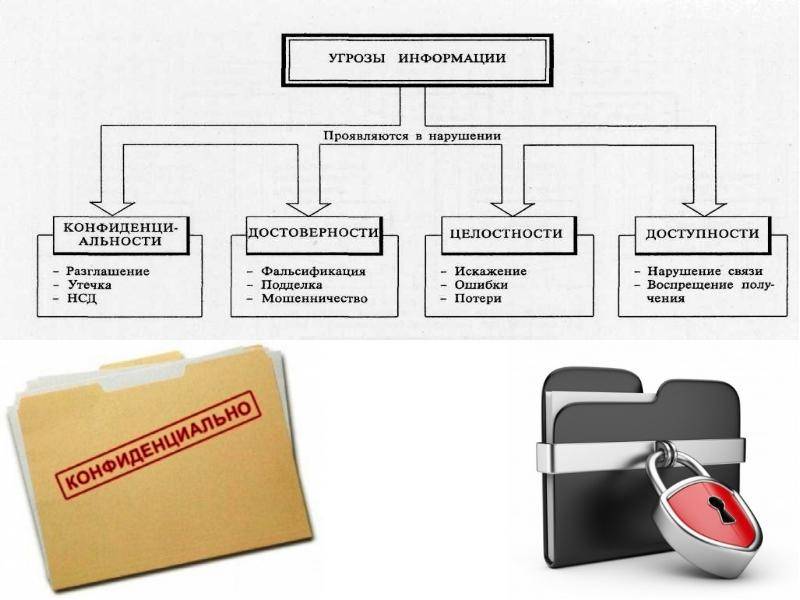

Опасности для данных

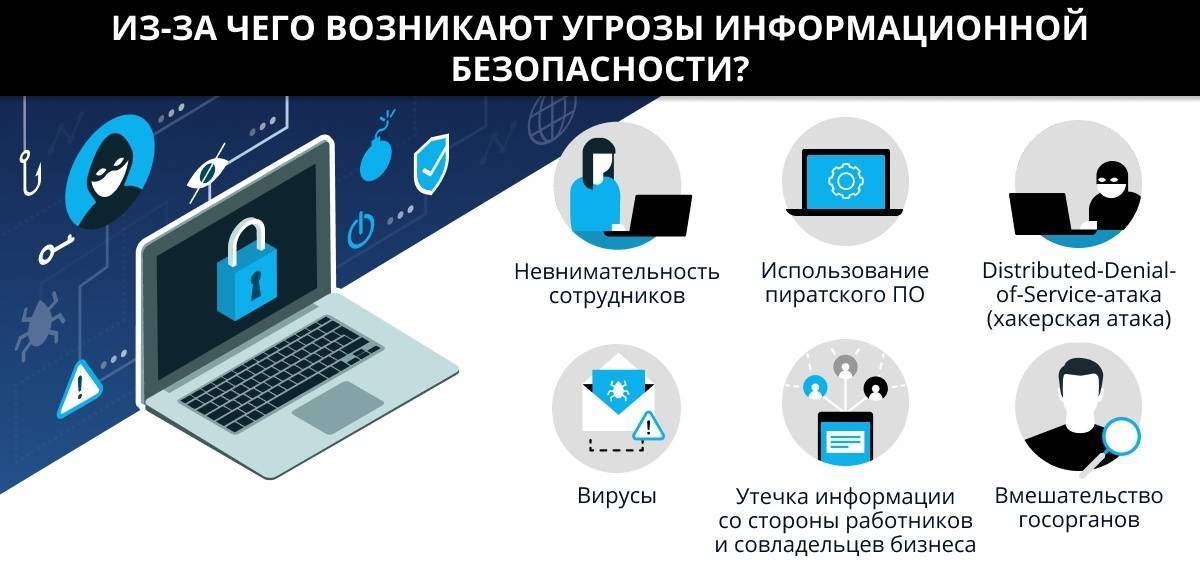

Самые частые проблемы, с которыми сталкиваются пользователи онлайн-сетей, — это кража данных, вирусы и взлом. Особенности каждой из угроз:

Взлом. Злоумышленники получают доступ к учетным сведениям профилей, электронной почты, веб-сайтам, компьютерным системам. Если атака на уязвимость сети будет совершена успешно (в том числе с применением RDP протокола, через который осуществляется подключение к удаленным рабочим местам), мошенники смогут получить полный удаленный доступ к текущим пользовательским устройствам.

Вредоносные программы и вирусы. Речь о червях, троянах и другом вредоносном ПО. Такой софт разрабатывается специально для нанесения вреда серверам, компьютерам, сетям, в целях хищения конфиденциальных сведений. Могут вирусы распространяться в формате вредоносной рекламы. Пользователь нажимает на сообщение, после чего на его устройстве устанавливается вирус. Также многие владельцы устройств «цепляют» вредоносные программы после перехода на зараженные сайты. Поэтому не открывайте непонятные ссылки, даже из сообщений знакомых, не игнорируйте предупреждения антивирусов и обязательно используйте антивирусные программы.

Кража персональной информации. Злоумышленникам личные данные пользователей интересны в целях их применения в собственных интересах или получения дохода в результате перепродажи. Чаще всего под прицелом оказываются финансовые и другие сведения. Задача каждого современного пользователя — принять все доступные меры, которые повысят безопасность личных данных. Владение информацией существенно снижает риски возникновения проблем в будущем.

Среди частых опасностей электронной почты также выделяют фишинг. Эта старая угроза безопасности в сети все еще остается актуальной. Речь о кибератаке умышленного типа, главным инструментом которой становится рассылка поддельных электронных писем. Пользователь получает отправление от банка, другой компании, вызывающей доверие, открывает его и переходит по ссылке. Последняя ведет на вредоносный сайт, поэтому автоматически происходит загрузка вируса на устройство. Злоумышленники получают доступ к личным сведениям пользователя, могут использовать их на свое усмотрение.

Правила безопасности

Есть несколько обязательных правил информационной безопасности, которые соблюдать просто необходимо (2014 г.).

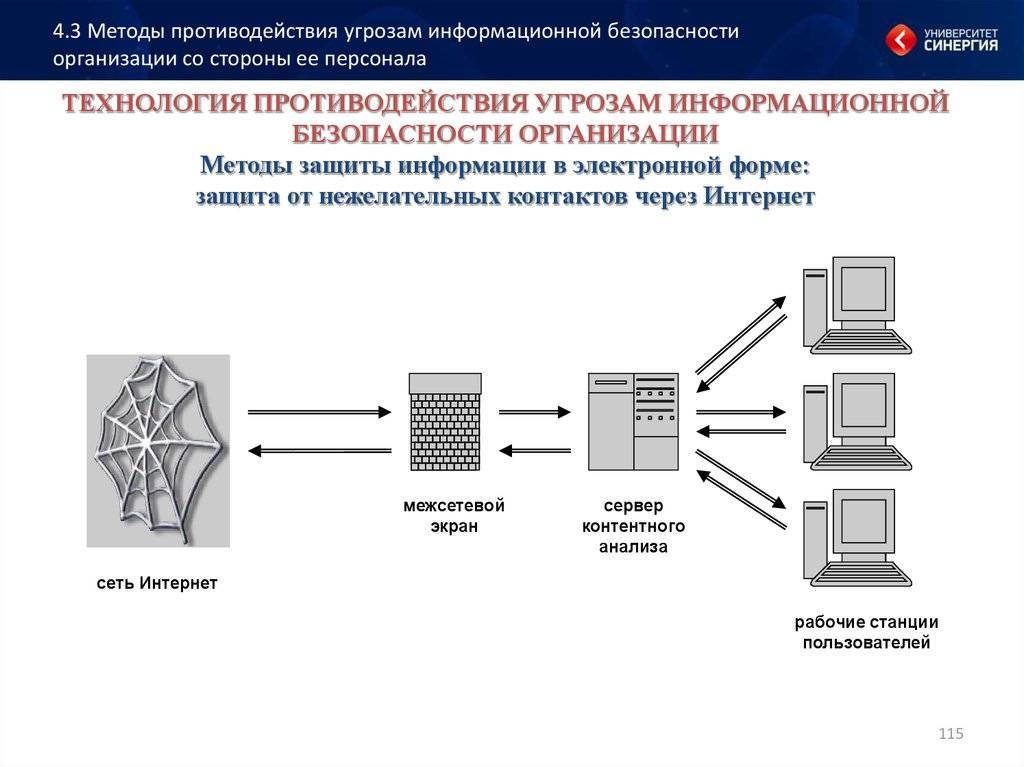

Заслон от вирусов и спама

Заслон для вирусов и спама. Самую большую угрозу безопасности компании, по данным экспертов, представляет вредоносное ПО. На август 2014 года ежедневно появляется около 200 тыс. новых его образцов. По данным участников ИБ-рынка, в 2013 году 95% российских компаний по меньшей мере один раз подверглись хакерской атаке. Не менее серьезной угрозой является утечка в результате незащищенного обмена корпоративной информацией через мобильные устройства сотрудников.

Чтобы не допустить возникновения этих угроз, необходимо отказаться от «левого» софта, установить файрвол и современный антивирус, регулярно обновлять его.

Компьютер для ДБО использовать только для ДБО

Компьютер, на котором установлено ДБО, необходимо отключить от локальных сетей. Выходить в интернет с него, кроме как для связи с банком, нельзя.

Не пользоваться соцсетями и открытым Wi-Fi с рабочих компьютеров

Если в работе или для хранения информации используются смартфоны и планшетные компьютеры, не надо выходить с них в социальные сети и пользоваться общедоступным Wi-Fi.

Ключи и пароли держать под замком

Часто руководители СМБ сами дают карты в руки мошенникам, держа ключи от ДБО и электронной подписи в доступном месте.

Эти сведения необходимо хранить в сейфе или другом надежном месте, доступ посторонних к ним должен быть запрещен.

Корпоративные данные должны храниться на удаленном сервере

Коммерческие и персональные данные лучше всего доверить облачным сервисам. Это безопаснее, чем в папке на столе или компьютере, на флешке или съемном диске. Данные в дата-центрах хранятся в зашифрованном виде, и добраться до них можно только с помощью электронных ключей и цифровой подписи.

Разграничить доступ к данным между сотрудниками

Важно также предупредить и внутренние угрозы – умышленные или случайные нарушения политики информационной безопасности сотрудниками компании. Эти риски можно минимизировать, установив доступ к корпоративной информации в зависимости от уровня полномочий сотрудников

Например, менеджер по продажам располагает сведениями только о своих клиентах, а полная база и вся история продаж будет доступна только начальнику отдела продаж. Главный бухгалтер должен иметь доступ только к бухгалтерской отчетности, а управленческая отчетность будет доступна только гендиректору. Конечно, в маленькой компании добиться полного обособления функций сложно, но попытаться разграничить потоки информации между сотрудниками все-таки необходимо. Все это также снизит вероятность утечки данных.

Защита информации

Сайты, приложения, социальные сети и поисковые системы постоянно занимаются тем, что собирают информацию о пользователях. Полученные данные используются для анализа интересов посетителей страниц, их покупательной активности и спроса, для изучения целевой аудитории и настроек рекламы.

На первый взгляд, это выглядит удобным — браузеры запоминают пароли, хранят данные о поисковых запросах и страницах, которые вы посетили. С другой стороны, этими данными легко могут воспользоваться злоумышленники. Ваш аккаунт могут взломать, а личные данные — передать третьим лицам, которые используют их в мошеннических или других преступных целях. Чтобы этого не произошло, соблюдайте несколько простых правил.

Пароли

Это основной способ защиты ваших личных данных в интернете, поэтому к нему нужно отнестись с особым вниманием

- Не храните информацию о паролях на компьютере, который используется для выхода в интернет. Конечно, лучше всего держать пароли в голове. Если же пароль слишком сложный, лучше запишите его отдельно на лист бумаги или в блокнот, и храните в надёжном месте.

- Пользуйтесь двухэтапной аутентификацией — так ваши аккаунты будут надёжно защищены. Регулярно проверяйте почту и SMS-сообщения — если вам приходят подозрительные уведомления, вы всегда сможете пресечь попытки злоумышленников.

- Не используйте для паролей информацию, которую злоумышленники могут найти самостоятельно: дату рождения, номера документов, телефонов, имена ваших друзей и родственников, адрес и так далее.

- Придумывайте сложные пароли длиной не менее 8 символов с использованием заглавных и строчных букв, цифр, специальных значков %$#.

- Не используйте одинаковые пароли на разных сайтах.

- Регулярно меняйте пароли.

Изучение политики конфиденциальности

Прежде чем установить приложение или браузерное расширение, воспользоваться онлайн-сервисом или зарегистрироваться в социальной сети, обязательно изучите политику конфиденциальности. Убедитесь, что приложение или сайт не получает права распоряжаться вашими личными данными — фотографиями, электронным адресом или номером телефона.

Разрешения для приложений

Многие приложения запрашивают данные об электронной почте или доступ к камере, фотогалерее и микрофону. Не выдавайте разрешений автоматически, следите за тем, какую информацию запрашивает приложение. В некоторых случаях разумнее вообще отказаться от его использования, чтобы не передавать личные данные о себе неизвестным лицам.

Настройки браузера

Не разрешайте браузеру автоматически запоминать пароли к личным сайтам и страницам, а лучше отключите эту опцию в настройках. Особенно это касается сайтов, где необходимо вводить номера документов или банковской карты. Автосохранение паролей увеличивает риск взлома личных страниц: если злоумышленник получит доступ к вашему компьютеру, ему не составит никакого труда извлечь эти данные из памяти браузера.

Отключите синхронизацию браузера на компьютере и в смартфоне. Если этого не сделать, при утере телефона все личные страницы и аккаунты станут доступны для посторонних.

Блокировка рекламы

Специальные программы, блокирующие рекламу, одновременно отслеживают попытки посторонних программ получить информацию с вашего компьютера, поэтому для защиты личных данных полезно скачать и установить такой блокировщик.

Пройти бесплатный курс по кибербезопасности

Защищённое соединение

Сайты, содержащие конфиденциальную информацию пользователей (сайты банков, государственных учреждений, онлайн-магазинов), обычно используют специальные протоколы передачи данных. При защищённом соединении данные шифруются с помощью технологии SSL, после чего информация становится недоступна для третьих лиц. Если в адресной строке браузера перед адресом сайта https:// вы видите зелёный замочек, значит, сайт использует защищённое соединение

Обращайте на это внимание, когда вводите на сайте логин, пароль, номер банковской карты или другие личные данные

Домашний Wi-Fi

Пользоваться открытыми сетями Wi-Fi в кафе или торговом центре небезопасно, злоумышленники могут использовать их для взлома компьютера или смартфона и кражи паролей. В общественном месте не заходите на сайты, которые требуют ввода паролей и личных данных, делайте это по мобильной сети или через домашний Wi-Fi.

Киберпреступление и наказание: международная практика в области информационной безопасности

Разумеется, хакеры мира сего могли почувствовать себя куда более уверенно и смелее, если бы “Закон о защите информации” был лишь пустым звуком на государственном уровне.

- США: именно эта страна издала первый в истории законопроект по защите сферы информационных технологий (1977 год). Уже на его основе в 1984-м был разработан закон о мошенничестве и злоупотреблении с использованием компьютеров. Наказание за совершённое киберзлодеяние – от денежного штрафа до вполне длительного тюремного срока. В первую очередь, на это влияет тяжесть самого преступления, оценка нанесённого ущерба, а также криминальное прошлое преступника. В наши дни Конгресс США намеревается ввести ужесточающие поправки в этот нормативный акт, фактически уравнивая киберпреступления с реальными.

- Россия: действия хакеров на территории РФ могут предполагать как уголовную, так и административную либо же гражданско-правовую ответственность. Разглашение информации для ограниченного круга лиц, а также нарушение установленных правил хранения/использования/распространения персональных данных влечёт за собою штраф в размере от 20 до 300 тысяч рублей (зависит от величины нанесённого ущерба). Уголовная ответственность (согласно статье 273 УК РФ) предусмотрена за создание/распространение вредоносного ПО и влечёт за собой наказание в виде лишения свободы до семи лет (в зависимости от тяжести последствий совершённого деяния) и штраф до двухсот тысяч рублей.

- Великобритания: в этой стране с 1990 года действует Акт о компьютерных злоупотреблениях, который предусматривает уголовную ответственность за неправомерное получение доступа к любым программам или данным при помощи компьютера; доступ к компьютеру, при помощи которого уничтожаются программы и/или данные; несанкционированное перемещение или копирование информации; а также банально за незаконное владение и использование данных. Британская информационная защита на этом не останавливается. В 2000 году был принят Закон о терроризме, также затрагивающий область киберпространства. Согласно ему, террористическими действиями считаются несанкционированное вмешательство и/или нарушение работы какой-либо электронной системы, что предусматривает, в зависимости от нанесённого ущерба, штраф либо тюремное заключение до шести месяцев.

- Германия: защита данных, согласно немецкой политике, определяется термином Daten в статье 202 Уголовного кодекса – данные, сохраняющиеся и передающиеся электронным/магнитным/иным путём, не воспринимаемым непосредственно визуально. Нарушителям, уличённым в незаконном уничтожении, изменении или повреждении данных, может грозить как штраф, так и тюремный срок до двух лет – зависит исключительно от характера и размера нанесённого ущерба. Тех же, кто незаконным путём получал данные, обладающие защитой от неправомочного доступа, с целью извлечения выгоды для себя либо для третьего лица, власти наказывают лишением свободы сроком до трёх лет.

Защита персональных данных

Долг каждого гражданина — знать и понимать, какой информацией он обладает и как необходимо с ней обращаться. Очень часто отсутствие у людей основных понятий о личной информации, пренебрежение требованиями информационной безопасности, приводит к неприятным последствиям, из-за чего в дальнейшем они могут легко стать жертвой мошенников или злоумышленников.

К персональным данным относятся сведения или совокупность сведений о физическом лице, которое идентифицировано или позволяют конкретно идентифицировать его. Примером персональных данных является фамилия, имя, отчество, адрес, телефоны, паспортные данные, национальность, образование, семейное положение, религиозные и мировоззренческие убеждения, состояние здоровья, материальное положение, дата и место рождения, место жительства и пребывания и т.д. , данные о личных имущественных и неимущественных отношения этого лица с другими лицами, в том числе членами семьи, а также сведения о событиях и явлениях, происходивших или происходящих в бытовой, интимной, товарищеской, профессиональной, деловой и других сферах жизни лица (за исключением данных по выполнению полномочий лицом, занимающим должность, связанную с осуществлением функций государства или органа местного самоуправления) и др.

Указанная выше информация является информацией о физическом лице и членах его семьи и является конфиденциальной. Конфиденциальная информация может обрабатываться и распространяться только с согласия лица, которому она принадлежит (субъект персональных данных), кроме случаев, определенных законом.

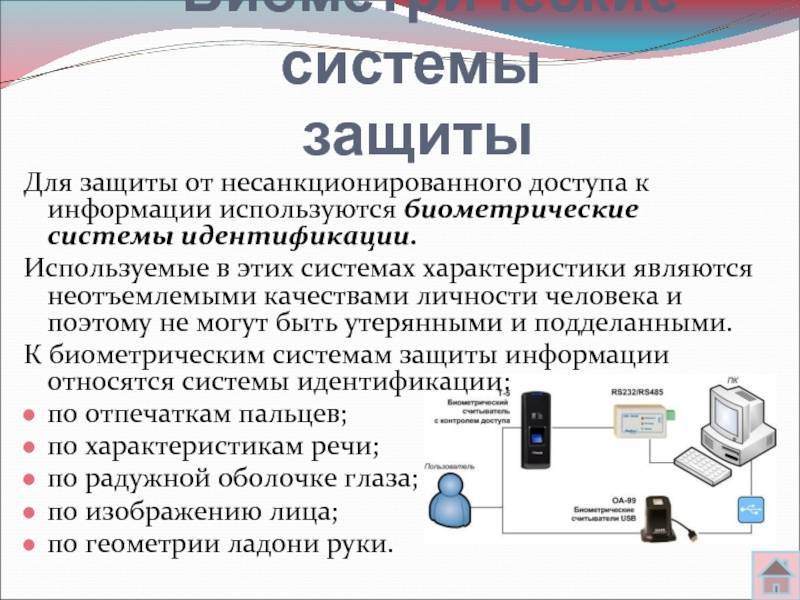

Основным способом обеспечения информационной безопасности и исключения несанкционированного доступа к ресурсам информационных систем с данными являются подтверждения подлинности пользователей и разграничение их намерений на доступ к определенным информационным ресурсам. Подтверждение подлинности пользователя обеспечивается выполнением процедуры его идентификации, проверкой подлинности лица и осуществлением контроля за всеми действиями, обусловленными приписанными данному пользователю полномочиями доступа. Идентификация пользователя включает в себя регистрацию в системе безопасности вычислительного устройства уникального регистрационного имени пользователя (логина) и соответствующего этому пользовательском имени — пароля. Установления подлинности пользователя (аутентификация) заключается в проверке истинности его полномочий. Для особо надежного опознания при идентификации и аутентификации пользователя иногда используются специальные технические средства, фиксирующие и распознают индивидуальные физические и лингвистические характеристики человека (голос, отпечатки пальцев, структура зрачки, языковые особенности и т.д.). Однако такие методы требуют значительных затрат, поэтому их используют редко, так что основным и самым массовым средством идентификации остается парольную доступ.

В ряде случаев при необходимости обеспечить высокую степень защиты данных, содержащихся в компьютере, используют также специальные криптографические методы защиты информации (шифрование, цифровая подпись, цифровые водяные знаки и т.д.). При шифровании информации происходит ее обратное преобразование в некоторую кажущуюся случайную последовательность символов, которая называется шифротекстом, или криптограммой. Для создания и работы с криптограммой требуется знание алгоритма и ключа шифрования. Алгоритм шифрования представляет собой последовательность преобразований обрабатываемых данных в соответствии с ключом шифрования, ключ шифрования обеспечивает шифрование и дешифрование информации.

Сегодня все большую популярность приобретает такое криптографическое средство защиты информации, как электронная цифровая подпись (ЭЦП). Такая подпись уже стала достаточно часто используемым способом идентификации и аутентификации пользователя в банковской и других сферах деятельности. Электронная цифровая подпись представляет собой присоединенное к какому-либо тексту его криптографическое (зашифрованное определенным способом) преобразования, что позволяет получателю текста проверить подлинность его авторства и подлинности самого текста. К такому же типу технологической защиты можно отнести и цифровые водяные знаки (англ. Digital watermark), которые сегодня чаще всего используют для предотвращения несанкционированного копирования мультимедийных файлов, как один из эффективных способов защиты авторских прав.

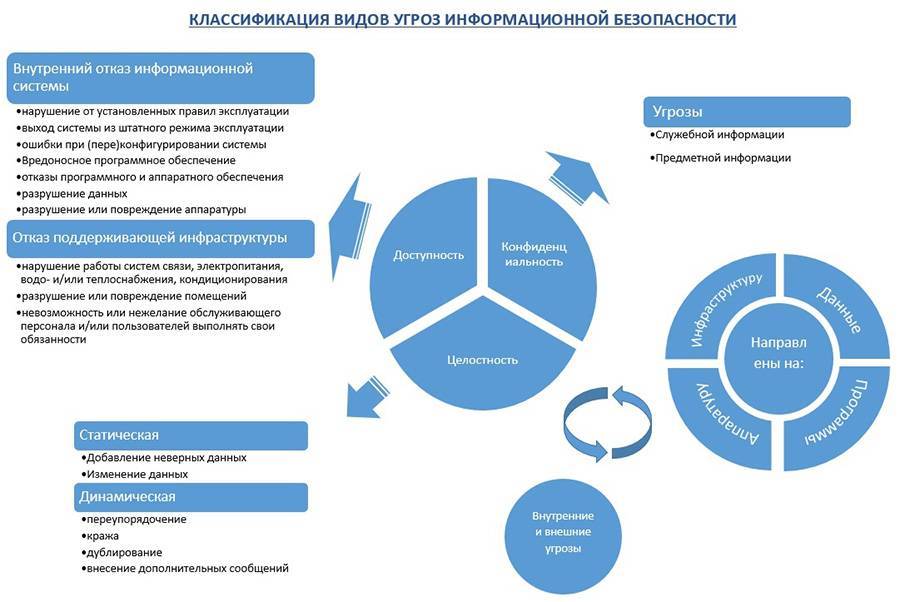

Угрозы непосредственно информационной безопасности

К основным угрозам доступности можно отнести

- Внутренний отказ информационной системы;

- Отказ поддерживающей инфраструктуры.

Основными источниками внутренних отказов являются:

- Нарушение (случайное или умышленное) от установленных правил эксплуатации

- Выход системы из штатного режима эксплуатации в силу случайных или преднамеренных действий пользователей (превышение расчетного числа запросов, чрезмерный объем обрабатываемой информации и т.п.)

- Ошибки при (пере)конфигурировании системы

- Вредоносное программное обеспечение

- Отказы программного и аппаратного обеспечения

- Разрушение данных

- Разрушение или повреждение аппаратуры

По отношению к поддерживающей инфраструктуре рекомендуется рассматривать следующие угрозы:

- Нарушение работы (случайное или умышленное) систем связи, электропитания, водо- и/или теплоснабжения, кондиционирования;

- Разрушение или повреждение помещений;

- Невозможность или нежелание обслуживающего персонала и/или пользователей выполнять свои обязанности (гражданские беспорядки, аварии на транспорте, террористический акт или его угроза, забастовка и т.п.).

Основные угрозы целостности

Можно разделить на угрозы статической целостности и угрозы динамической целостности.

Так же стоит разделять на угрозы целостности служебной информации и содержательных данных. Под служебной информацией понимаются пароли для доступа, маршруты передачи данных в локальной сети и подобная информация. Чаще всего и практически во всех случаях злоумышленником осозхнанно или нет, оказывается сотрудник организации, который знаком с режимом работы и мерами защиты.

С целью нарушения статической целостности злоумышленник может:

- Ввести неверные данные

- Изменить данные

Угрозами динамической целостности являются, переупорядочение, кража, дублирование данных или внесение дополнительных сообщений.

Основные угрозы конфиденциальности

Конфиденциальную информацию можно разделить на предметную и служебную. Служебная информация (например, пароли пользователей) не относится к определенной предметной области, в информационной системе она играет техническую роль, но ее раскрытие особенно опасно, поскольку оно чревато получением несанкционированного доступа ко всей информации, в том числе предметной.

Даже если информация хранится в компьютере или предназначена для компьютерного использования, угрозы ее конфиденциальности могут носить некомпьютерный и вообще нетехнический характер.

К неприятным угрозам, от которых трудно защищаться, можно отнести злоупотребление полномочиями. На многих типах систем привилегированный пользователь (например системный администратор) способен прочитать любой (незашифрованный) файл, получить доступ к почте любого пользователя и т.д. Другой пример — нанесение ущерба при сервисном обслуживании. Обычно сервисный инженер получает неограниченный доступ к оборудованию и имеет возможность действовать в обход программных защитных механизмов.

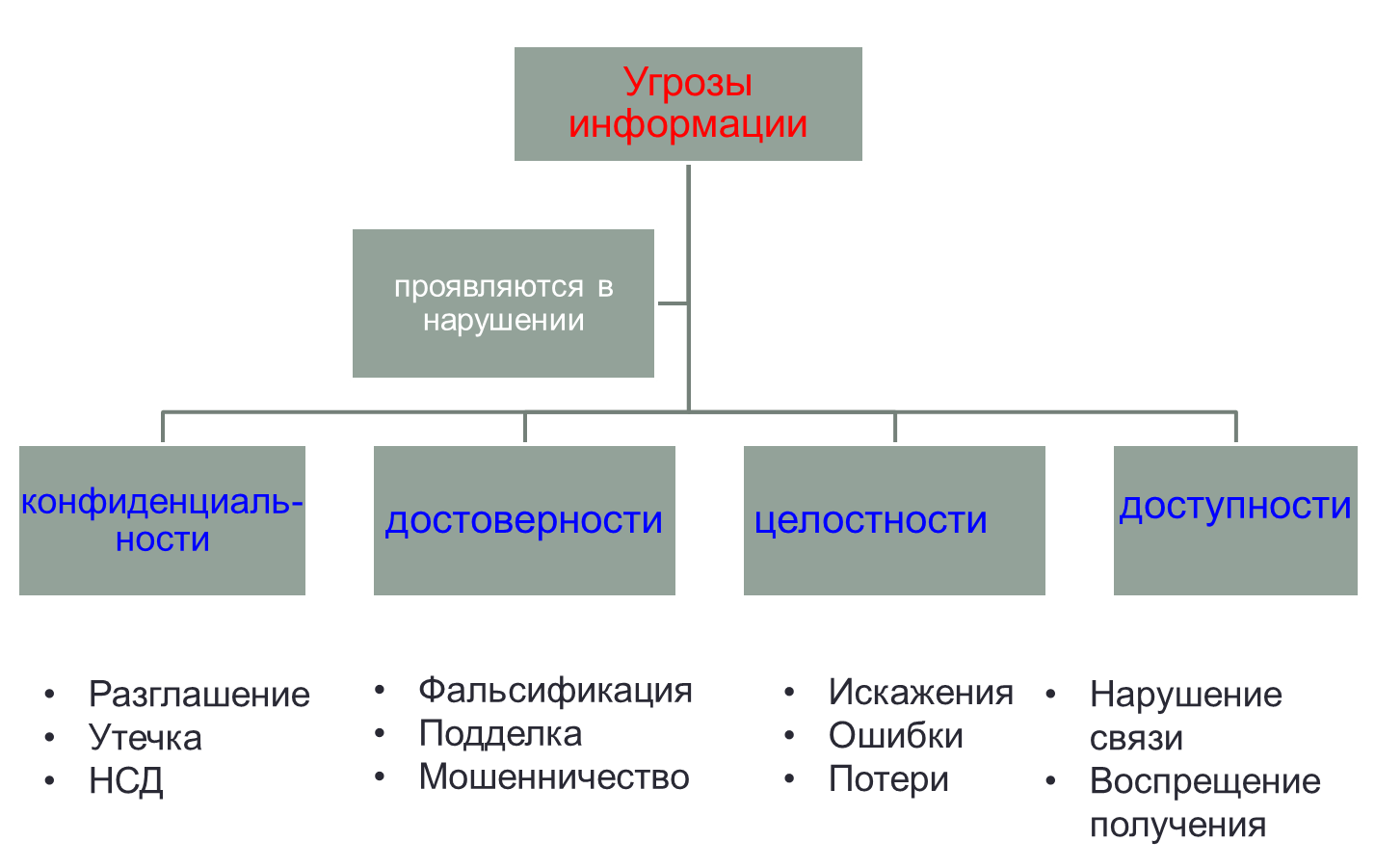

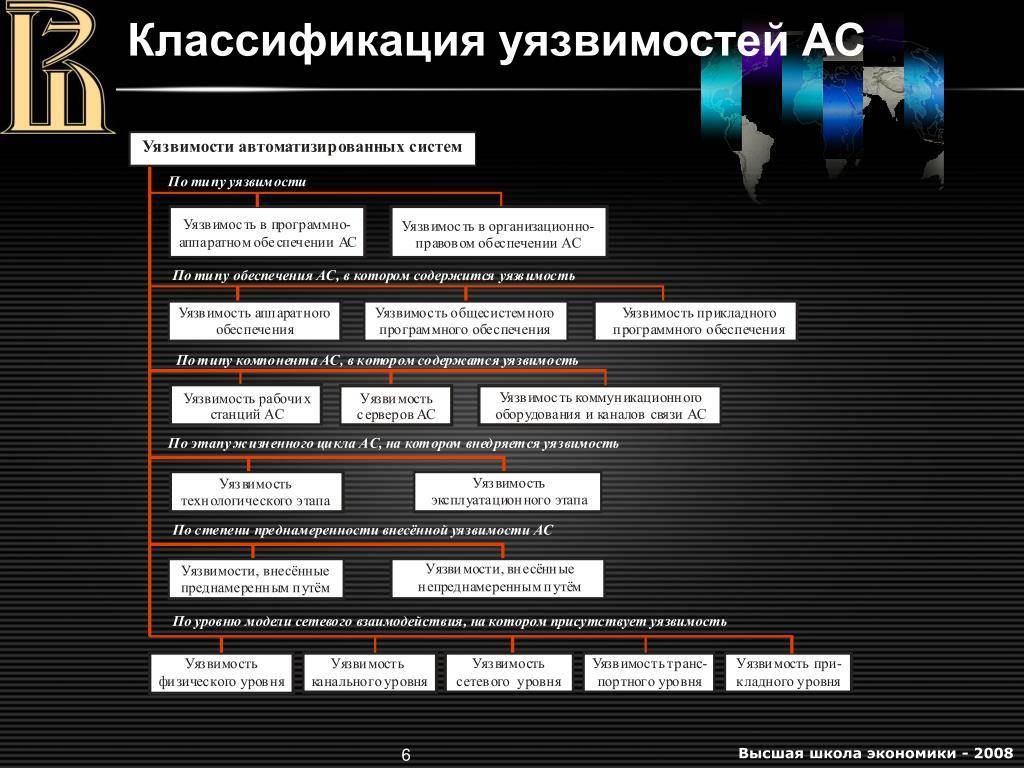

Для наглядности данные виды угроз так же схематично представлены ниже на рис 1.

Рис. 1. Классификация видов угроз информационной безопасности

Для применения наиболее оптимальных мер по защите, необходимо провести оценку не только угроз информационной безопасности но и возможного ущерба, для этого используют характеристику приемлемости, таким образом, возможный ущерб определяется как приемлемый или неприемлемым. Для этого полезно утвердить собственные критерии допустимости ущерба в денежной или иной форме.

Каждый кто приступает к организации информационной безопасности, должен ответить на три основных вопроса:

- Что защищать?

- От кого защищать, какие виды угроз являются превалирующими: внешние или внутренние?

- Как защищать, какими методами и средствами?

Принимая все выше сказанное во внимание, Вы можете наиболее полно оценить актуальность, возможность и критичность угроз. Оценив всю необходимую информацию и взвесив все «за» и «против»

Вы сможете подобрать наиболее эффективные и оптимальные методы и средства защиты.

Основные методы и средства защиты, а так же минимальные и необходимые меры безопасности применяемые на виртуальных серверах в зависимости от основных целей их использования и видов угроз, нами будут рассмотрены в следующих статьях под заголовком «Основы информационной безопасности».

Защита передаваемых электронных данных

В 90-х годах ХХ века человечество перешло с аналогового способа передачи данных на цифровой. Система дискретизации с определенной частотой измеряет величину аналогового сигнала, например, звукового, и сравнивает с заданным значением. Полученный числовой результат она переводит в бинарный код и передает в виде комбинации импульсов-единиц и пробелов-нулей. Перехватить такую передачу данных тоже можно, но, в отличие от подключений к чужой частоте радиоволн или телефонному разговору, которые могли происходить даже случайно из-за сбоев оборудования, цифровой сигнал всегда зашифрован и требует от злоумышленника серьезных усилий для перевода информации в пригодный для использования вид. Поэтому основные методы защиты данных опираются на усложнение шифровки.

Еще на этапе авторизации пользователя в системе от него могут потребовать:

- электронную подпись;

- секретный ключ-токен;

- пароль или PIN-код, постоянно закрепленные за ним или сгенерированные приложением для создания одноразовых паролей.

Во многих системах безопасности предусмотрена проверка устройства, с помощью которого пользователь пытается зайти в систему.

Передаваемые данные защищают криптографическими методами: симметричным и асимметричным кодированием. Существуют специальные программы для шифрования электронной почты, а также плагины для браузеров, генерирующие ключи на стороне пользователя. Сведения передают по защищенным протоколам HTTPS. Антивирусы и программы, фильтрующие спам, в автоматическом режиме проверяют всю электронную переписку на почтовых серверах.

Примечание

Не все государства позволяют пользователям на своей территории использовать системы шифрования высокой надежности, так как хотят оставить за собой право доступа к любой конфиденциальной информации. Также разработчики программ шифрования могут внести в них возможность перехватить и расшифровать любые передаваемые данные.

Тем не менее, на данный момент основной угрозой безопасности является перехват прав доступа на стороне отправителя или адресата. Этого можно избежать, защищая аккаунты надежными паролями.

Надежность пароля складывается из таких параметров, как:

- длина;

- количество символов используемого алфавита (добавление специальных символов или букв в верхнем регистре увеличивает надежность);

- срок действия пароля.

Скорость подбора пароля методом полного перебора известна — примерно 100000 символов в секунду. Поэтому вероятность подбора пароля злоумышленниками в течение срока его действия можно вычислить по следующей формуле:

\(P_g\;=\;\frac{V\;\times\;T}{\left|A\right|^n}\)

V здесь — скорость, T — срок действия пароля, \(|A|^n\) — число паролей длины n, которые можно составить из алфавита с количеством символов А.