Что такое аудит безопасности?

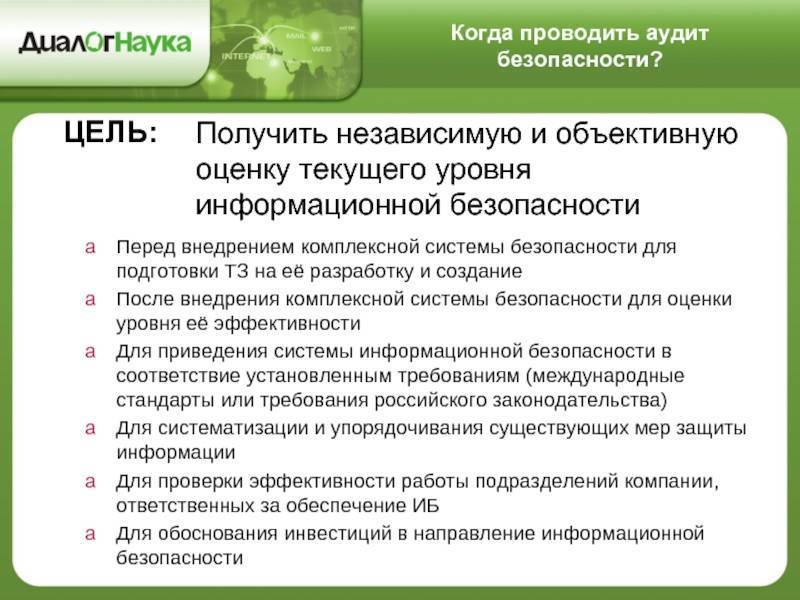

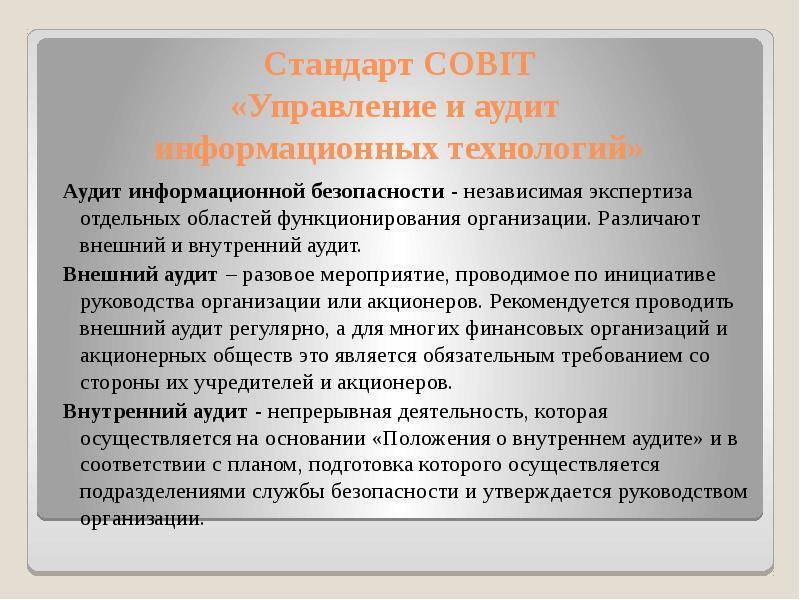

Не смотря на то, что в настоящее время ещё не сформировалось устоявшегося определения аудита безопасности, в общем случае его можно представить в виде процесса сбора и анализа информации об АС, необходимой для последующего проведения качественной или количественной оценки уровня защиты от атак злоумышленников. Существует множество случаев, в которых целесообразно проводить аудит безопасности. Вот лишь некоторые из них:

- аудит АС с целью подготовки технического задания на проектирование и разработку системы защиты информации;

- аудит АС после внедрения системы безопасности для оценки уровня её эффективности;

- аудит, направленный на приведение действующей системы безопасности в соответствие требованиям российского или международного законодательства;

- аудит, предназначенный для систематизации и упорядочивания существующих мер защиты информации;

- аудит в целях расследования произошедшего инцидента, связанного с нарушением информационной безопасности.

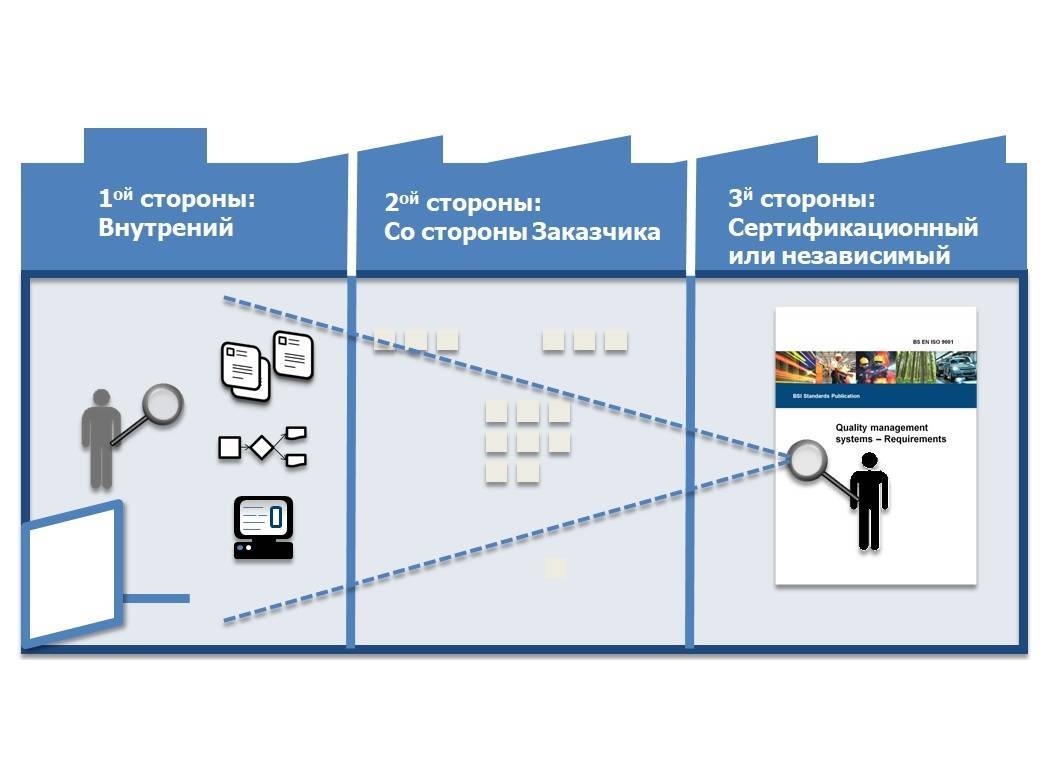

Как правило, для проведения аудита привлекаются внешние компании, которые предоставляют консалтинговые услуги в области информационной безопасности. Инициатором процедуры аудита может являться руководство предприятия, служба автоматизации или служба информационной безопасности. В ряде случаев аудит также может проводиться по требованию страховых компаний или регулирующих органов. Аудит безопасности проводится группой экспертов, численность и состав которой зависит от целей и задач обследования, а также сложности объекта оценки.

Как анализируются возможные риски?

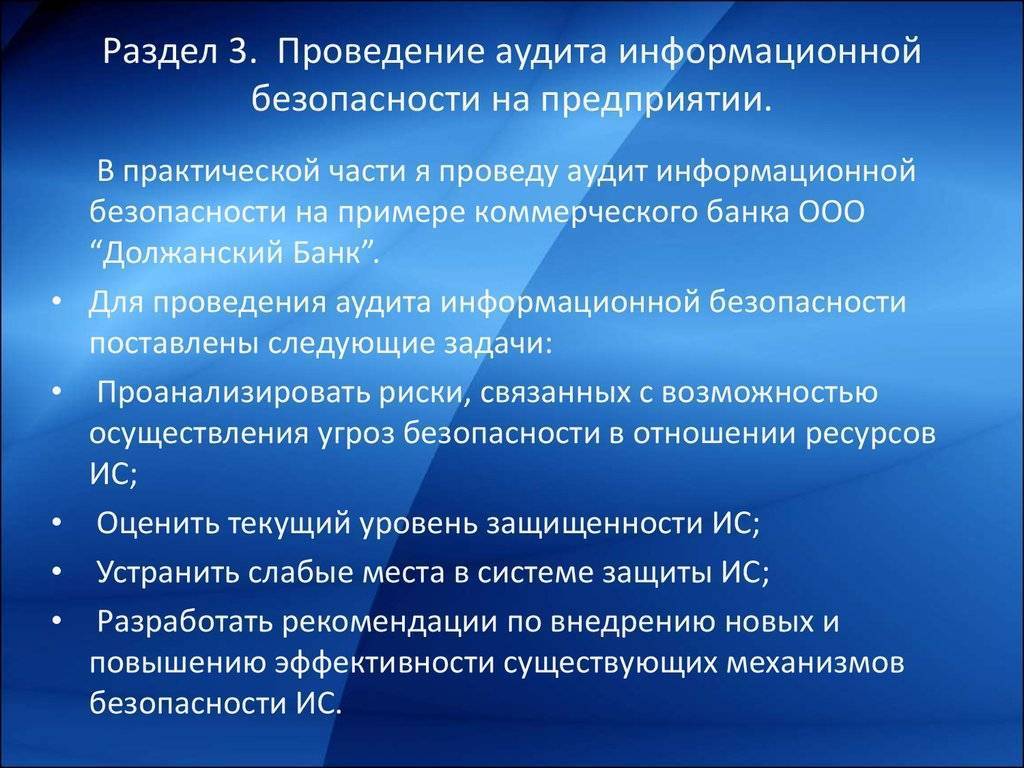

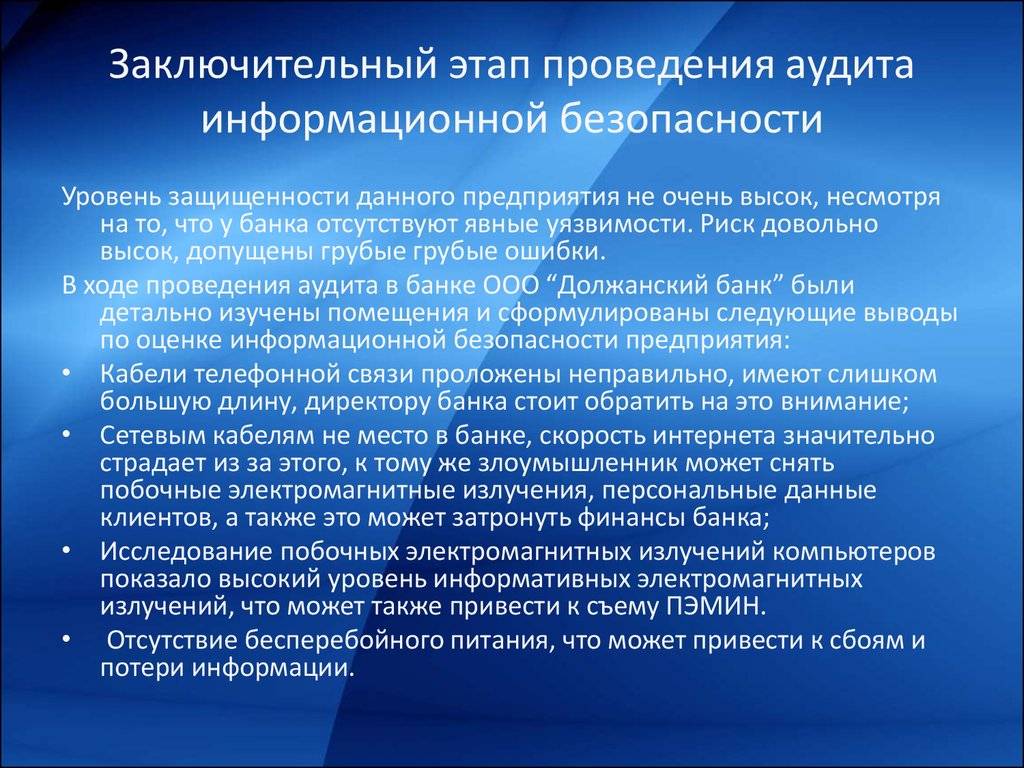

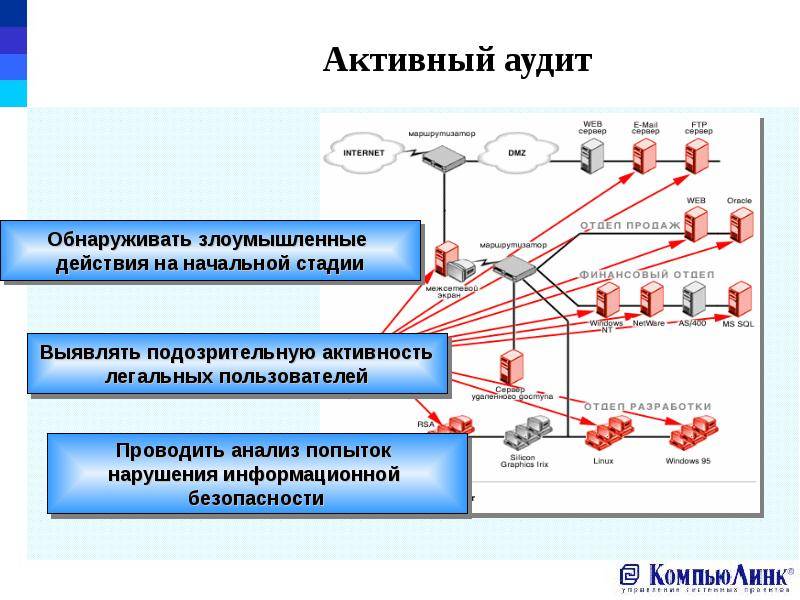

Аудит информационной безопасности организаций проводится также с целью выявления реальных угроз и их последствий. По окончании этого этапа должен сформироваться перечень мероприятий, которые позволят избежать или хотя бы минимизировать возможность информационных атак.

Чтобы предотвратить нарушения, касающиеся конфиденциальности, необходимо проанализировать отчет, полученный в конце предыдущего этапа. Благодаря этому можно определить, возможно ли реальное вторжение в пространство фирмы. Выносится вердикт о надежности и работоспособности действующих технических защитных средств.

Так как все организации имеют различные направления работы, то и перечень требований к безопасности не может быть идентичен. Для проверяемого учреждения разрабатывается список в индивидуальном порядке.

На этом этапе также определяются слабые места, клиенту предоставляются данные о потенциальных злоумышленниках и нависающих угрозах. Последнее необходимо для того, чтобы знать, с какой стороны ждать подвоха, и уделить этому больше внимания.

Заказчику также важно знать, насколько действенными окажутся нововведения и результаты работы экспертной комиссии. Анализ возможных рисков преследует следующие цели:

Анализ возможных рисков преследует следующие цели:

- классификация источников информации;

- определение уязвимых моментов рабочего процесса;

- составление прототипа возможного мошенника.

Анализ и аудит позволяют определить, насколько возможна успешность информационных атак. Для этого оценивается критичность слабых мест и способы пользования ими в незаконных целях.

Сбор свидетельств аудита

Как говорит один наш коллега, «консультант должен жить у заказчика, должен жить его проблемами». С точки зрения работы с большим количеством людей и объемом собираемой информации, сбор свидетельств аудита — это самый длительный и сложный этап, в рамках которого участники проекта буквально живут на площадке и общаются с профильными специалистами.

Распечатайте несколько экземпляров NDA, подписанных с заказчиком, и возьмите их с собой. Зачастую представители заказчика отказываются общаться, не будучи уверенными в том, что все формальности соблюдены.

Не аудит, а обследование. Позиционируйте проведение работ как обследование процессов обеспечения ИБ, слово «аудит» зачастую заставляет нервничать интервьюируемых работников.

Записывайте сразу в ноутбук. В бумажных записях больше минусов, чем плюсов (затруднен поиск информации, нет под рукой уже полученной ранее информации и пр.), к тому же, записанное на бумаге все равно придется позже оцифровывать.

Не используйте диктофон при сборе информации. На оцифровку материала придется потратить уйму времени, а интервьюируемые при виде диктофона зачастую чувствуют себя неуютно.

Используйте принцип одного окна при запросе информации. Мы используем схему, когда руководитель каждой команды в конце рабочего дня формирует для администратора проекта перечень запрашиваемой информации. Администратор обобщает эти данные в единый файл и ведет его совместно с заказчиком — отслеживает сроки получения информации, в случае необходимости эскалирует на руководство.

Выделяйте час рабочего дня ежедневно на формирование кратких отчетов о проведенных встречах и их согласование. Такой документ содержит в себе ключевые тезисы проведенного интервью, минимизирует риск того, что часть информации была упущена или неправильно интерпретирована.

Сообщайте о критических уязвимостях сразу. В рамках проекта мы готовим еженедельную справку о найденных критических недостатках, которые рекомендуем устранить немедленно.

Валидируйте собираемую информацию частями. Мы рекомендуем заранее, еще до предоставления отчетной документации, согласовывать с заказчиком отдельные разделы отчета — например, описание процессов ИБ или лист оценки защищенности ИС. Чем раньше промежуточные результаты будут согласованы, тем меньше вероятность, что полученный результат не попадет в ожидания заказчика.

Договоритесь о периодических перерывах для оформления полученной информации. Мы стараемся использовать следующую схему: 2-3 дня интервью — 1 день паузы. Данное время позволит структурировать полученную информацию, выделить пробелы при сборе информации.

Проводите еженедельные статусные встречи с участием руководителей команд и представителями заказчика.

Информационная безопасность: где и кем работать

Чаще всего работодатели просят, чтобы специалист по кибербезопасности обладал профильным или околопрофильным образованием в этой сфере, в частности окончил какой-либо вуз или хотя бы колледж.

Специалист по информационной безопасности может работать во многих местах, главное, чтобы его работодатель был как-то связан с IT-технологиями. Поэтому такого специалиста можно встретить в:

крупных производственных компаниях, иногда даже международного уровня;

банках и финансовых организациях;

компаниях по разработке и внедрению программного обеспечения;

государственных организациях;

и др.

Даже в небольших веб-студиях может быть собственный специалист по кибербезопасности, чтобы оказывать услугу по организации безопасности данных своим клиентам.

Как и во многих IT-специальностях, в сфере информационной безопасности идет градация специалистов по их профессиональным навыкам и опыту. От этой градации в первую очередь зависит уровень оплаты труда. Например, выделяют следующие уровни экспертов по информационной безопасности:

Junior. Это начальный уровень. Иногда для работы в этой позиции не требуют наличия профильного диплома. Зарплата таких специалистов начинается от 30-35 тысяч рублей РФ.

Middle. Как правило, это уже дипломированные специалисты с определенным опытом работы. Иногда, чтобы занять такую позицию, молодые специалисты устраиваются «джуном» и параллельно идут учиться и повышать свою квалификацию. Зарплата таких специалистов колеблется в районе 100 000 рублей.

Senior. Это третья ступенька в карьерной лестнице специалиста по информационной безопасности. В основном в этих позициях эксперт руководит небольшими отделами и большими проектами. На таком специалисте лежит максимальная ответственность по защите информации, поэтому зарплата у него соответствующая и составляет порядка 300 000 рублей.

Но и это не предел! Став «сеньорами», многие специалисты «растут» дальше и открывают собственные компании по обеспечению информационной безопасности в интернете.

Когда нужен аудит

Лучше всего сделать его регулярным, но если в компании произошло или произойдет какое-то из этих событий, то аудит точно нужен сейчас.

Большие изменения в ИТ-отделе, например, после объединения двух компаний или масштабной реорганизации.

Смена людей на ключевых ИТ-должностях.

При изменении долгосрочных планов компании.

При оценке бизнес-активов компании и ИТ-отдела как важной ее части.

При оценке квалификации сотрудников ИТ и ИБ отделов.

Грамотно проведенный аудит поможет сохранить важную информацию конфиденциальной, повысить контроль руководством компании состояния ИТ-инфраструктуры и ИБ-подразделения, а также модернизировать бизнес-процессы так, чтобы они отвечали требованиям как со стороны регуляторов, так и со стороны бизнеса.

Задачи аудита

Стратегический аудит состояния информационных систем позволяет определить слабые места во внедренной ИС и выявить, где применение технологий оказалось неэффективными. На выходе такого процесса у заказчика будут рекомендации, позволяющие устранить недочеты.

Аудит позволяет оценить, как дорого обойдётся внесение изменений в действующую структуру и сколько времени это займет. Специалисты, изучающие действующую информационную структуру компании, помогут подобрать инструментарий для реализации программы улучшений, учитывая особенности компании. По итогам можно также выдать точную оценку, в каком объеме ресурсов нуждается фирма. Проанализированы будут интеллектуальные, денежные, производственные.

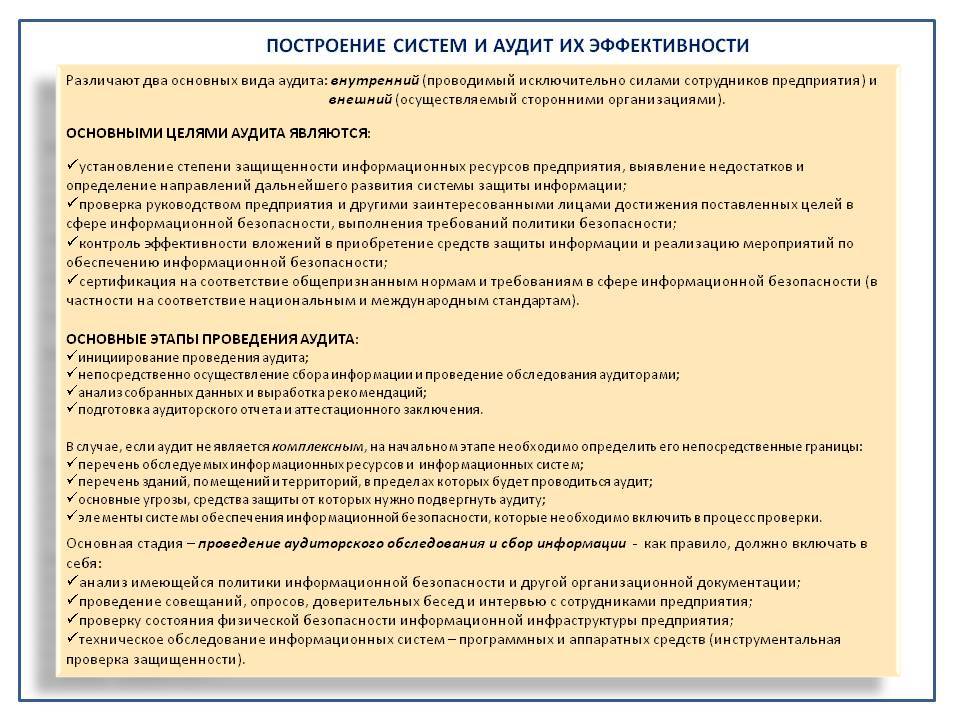

Аудит: виды

Очень часто применяется так называемый процессный аудит информационной системы. Пример: внешние специалисты анализируют внедренные системы на предмет отличия от эталонов, изучая в том числе и производственный процесс, на выходе которого – программное обеспечение.

Может проводиться аудит, направленный на выявление того, насколько правильно применяется в работе информационная система. Практику предприятия сравнивают со стандартами производителя и известными примерами корпораций международного масштаба.

Аудит системы информационной безопасности предприятия затрагивает организационную структуру. Цель такого мероприятия – найти тонкие места в кадрах ИТ-отдела и обозначить проблемы, а также сформировать рекомендации по их решению.

Наконец, аудит системы обеспечения информационной безопасности направлен на качественный контроль. Тогда приглашенные эксперты оценивают, в каком состоянии процессы внутри предприятия, тестируют внедренную информационную систему и делают некоторые выводы по полученной информации. Обычно применяется модель TMMI.

Контроль доступа к ресурсам неавторизованных пользователей

Показателем качественно реализованного процесса является отсутствие в информационных системах, базах данных и других ресурсах предприятия учетных записей неавторизованных пользователей.

Показателем некачественно реализованного процесса является обнаружение хотя бы одной активной УЗ неавторизированного пользователя. Примером таких УЗ могут быть: УЗ уволенных сотрудников; УЗ, эксплуатирующиеся без соответствующей заявки на создание, и т.д. Агрессивность метрики показателя качества контроля (т.е. обнаружение хотя бы одной такой УЗ) обусловлена спецификой направления ИБ. Под активными УЗ уволенных сотрудников могут вноситься несанкционированные изменения в ИС предприятия (например, корректировка финансовой отчетности).

Оценить качество реализации процесса можно на основании анализа списка учетных записей инфраструктуры предприятия. Перечень УЗ, эксплуатируемых в инфраструктуре предприятия, необходимо сравнить с мастер-списком (актуальный список сотрудников можно получить в отделе кадров). Если были обнаружены УЗ, не состоящие в указанном списке, администратору (владельцу) ресурса отправляется запрос с просьбой предоставить комментарии по обнаруженным УЗ. Как правило, администратор (владелец) ресурса сразу блокирует порядка 90% УЗ, по которым был сформирован запрос. Для оставшихся 10% предоставляется аргументированное обоснование необходимости в эксплуатации УЗ.

Информационный аудит – теоретические основы

Объем информации в современном мире растет стремительно быстро, так как во всем мире наблюдается тенденция глобализации использования компьютерной техники во всем слоях человеческого общества. В жизни рядового человека, информационные технологии являются основной составляющей.

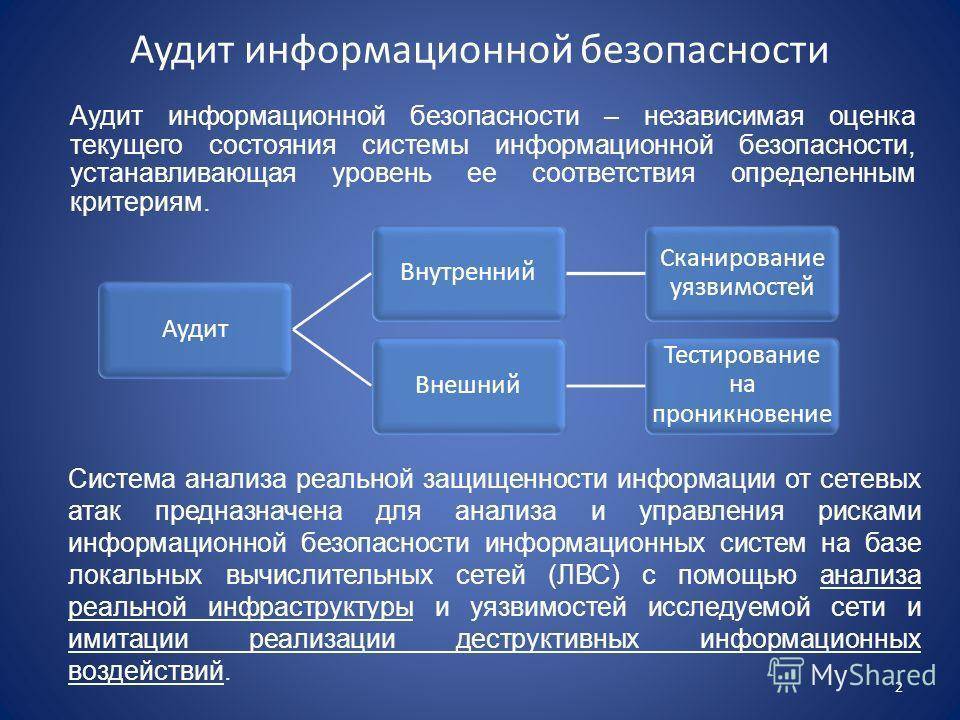

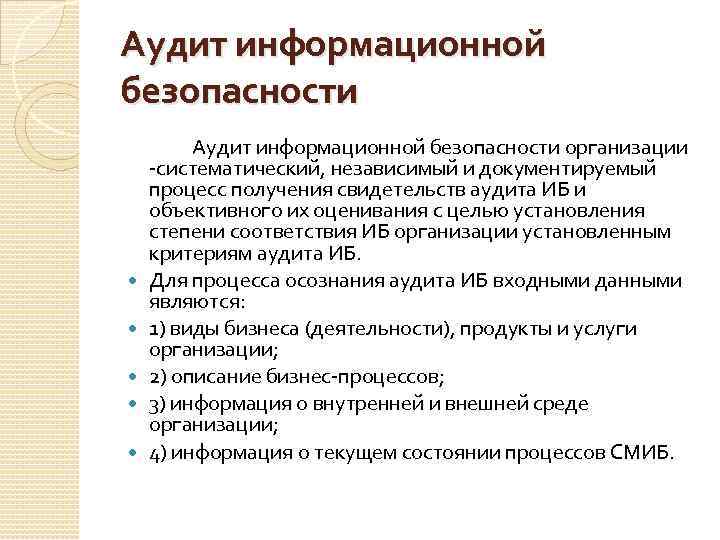

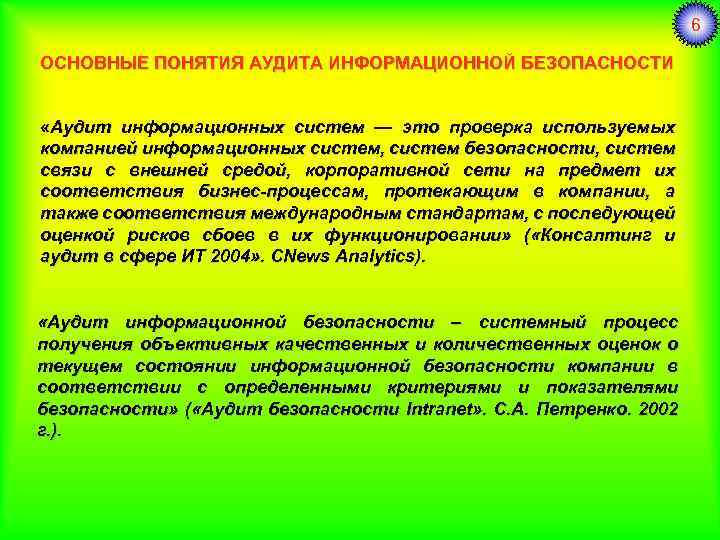

Аудит информационной безопасности

Это выражается в использовании Интернета, как в рабочих целях, так и с целью игры и развлечения. Параллельно с развитием информационных технологий, растет монетизация сервисов, а значит и количество времени, которое затрачивается на совершение разных платежных операций с использованием пластиковых карт. В их число входит безналичный расчет за разные товары и потребленные услуги, транзакции в платежной системе онлайн банкинга, обмен валют, прочие платежные операции. Это все влияет на пространство во всемирной паутине, делая ее больше.

Информации о владельцах карт становится также, больше. Это является основой для расширения поля деятельности мошенников, которые на сегодняшний день, ухищряются произвести колоссальную массу атак, среди которых атаки поставщика услуг и конечного пользователя. В последнем случае, предотвратить атаку можно за счет использования соответствующего ПО, а вот если это касается вендора, необходимо применение комплекса мер, которые минимизируют перебои работы, утечку данных, взломы сервиса. Это осуществляется за счет своевременного проведения аудита информационной безопасности.

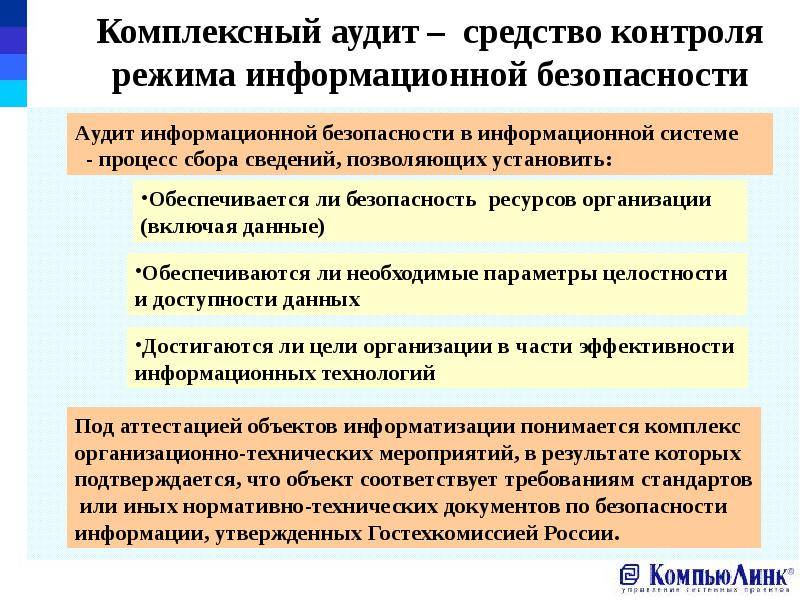

Задача, которую преследует информационные аудит лежит в своевременной и точной оценке состояния безопасности информации в текущий момент конкретного субъекта хозяйствования, а также соответствие поставленной цели и задачи ведения деятельности, с помощью которого должно производиться повышение рентабельности и эффективности экономической деятельности.

Иными словами, аудит информационной безопасности – это проверка того или иного ресурса на возможность противостоять потенциальным или реальным угрозам.

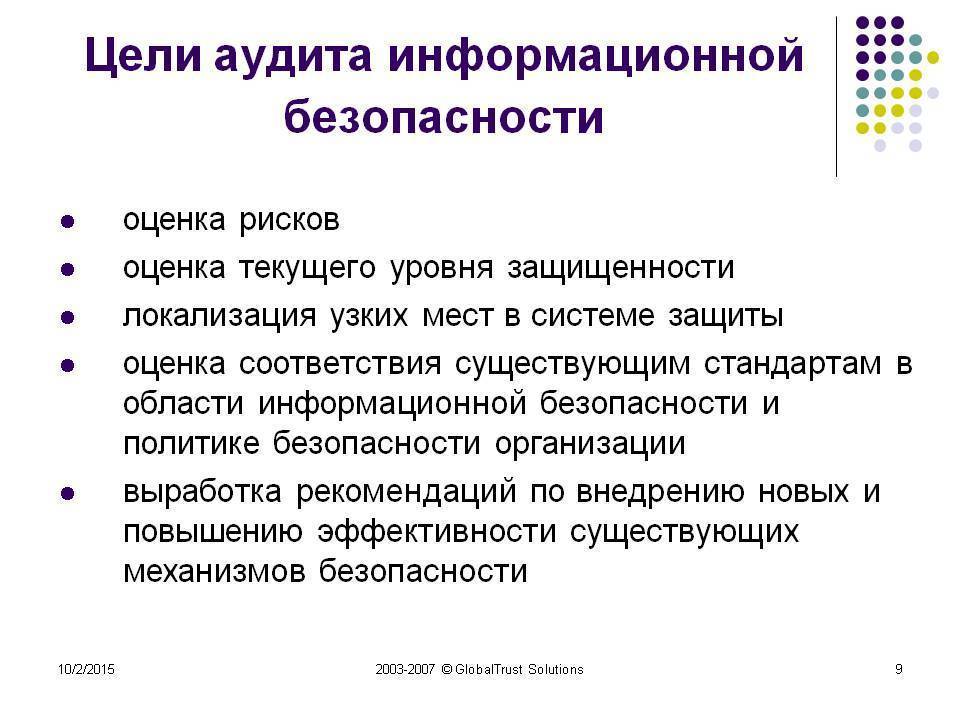

- Аудит информационной безопасности преследует следующие цели:

- Оценить состояние информационной системы информации на предмет защищенности.

- Аналитическом выявлении потенциальных рисков, которые связаны с внешним проникновением в информационную сеть.

- Выявлением локализации прорех в системе безопасности.

- Аналитическом выявлении соответствия между уровнем безопасности и действующим стандартам законодательной базы.

- Инициирование новых методов защиты, их внедрение на практике, а также создание рекомендаций, с помощью которых будет происходить усовершенствование проблем средств защиты, а также поиск новых разработок в данном направлении.

Применяется аудит при:

- Полной проверке объекта, который задействован в информационном процессе. Частности, речь идет о компьютерных системах, системах средств коммуникации, при приеме, передаче, а также обработке данных определенного объема информации, технических средств, систем наблюдения т.д.

- Полной проверке электронных технических средств, а также компьютерных системе на предмет воздействия излучения и наводок, которые будут способствовать их отключению.

- При проверке проектной части, в которые включены работы по созданию стратегий безопасности, а также их практического исполнения.

- Полной проверке надежности защиты конфиденциальной информации, доступ к которой ограничен, а также определение «дыр» с помощью которых данная информация обнародуется с применением стандартных и нестандартным мер.

Контроль избыточных прав доступа у пользователей предприятия

Показателем качественно реализованного процесса является отсутствие пользователей с избыточными правами в информационных системах, базах данных и других ресурсах предприятия.

Показателем некачественно реализованного процесса является обнаружение хотя бы одной активной УЗ с избыточными правами. Примером таких УЗ могут быть УЗ, созданные в рамках работ по интеграции с системой мониторинга.

Как правило, у администратора нет времени выполнять «тонкие» настройки доступов УЗ, поэтому сразу выдаются максимальные права. Также нередки случаи присвоения максимальных прав тестовым УЗ с целью исключить ошибки работоспособности, связанные с недостатком прав доступа при тестировании нового решения.

Как и в предыдущем случае, агрессивность метрики показателя качества контроля (обнаружение хотя бы одной такой УЗ) обусловлена спецификой направления ИБ

Сотрудник с избыточными правами может по неосторожности либо злонамеренно внести корректировки в конфигурацию информационной системы, что, в свою очередь, приведет к недоступности ИТ-сервиса.. Оценить качество реализации процесса можно на основании анализа списка УЗ с указанием статуса

На примере систем управления базами данных (далее – СУБД) контроль прав доступа пользователей осуществляется посредством анализа результата исполнения специально сформированного SQL-запроса. Указанный запрос возвращает список активных УЗ и роль для каждой УЗ. Предположим, что в анализируемой СУБД присутствует около 10 УЗ с максимальными правами. Лучшие практики не рекомендуют эксплуатировать более двух УЗ с максимальными правами в СУБД (одна – для выполнения задач администратора СУБД, вторая, локальная, – на случай нештатных ситуаций). Администратору СУБД отправляется запрос с просьбой обосновать избыточное количество УЗ с привилегированными правами. Как и в предыдущем примере, администратор предоставляет аргументированную причину необходимости эксплуатации УЗ с привилегированными правами либо изымает права у УЗ.

Оценить качество реализации процесса можно на основании анализа списка УЗ с указанием статуса. На примере систем управления базами данных (далее – СУБД) контроль прав доступа пользователей осуществляется посредством анализа результата исполнения специально сформированного SQL-запроса. Указанный запрос возвращает список активных УЗ и роль для каждой УЗ. Предположим, что в анализируемой СУБД присутствует около 10 УЗ с максимальными правами. Лучшие практики не рекомендуют эксплуатировать более двух УЗ с максимальными правами в СУБД (одна – для выполнения задач администратора СУБД, вторая, локальная, – на случай нештатных ситуаций). Администратору СУБД отправляется запрос с просьбой обосновать избыточное количество УЗ с привилегированными правами. Как и в предыдущем примере, администратор предоставляет аргументированную причину необходимости эксплуатации УЗ с привилегированными правами либо изымает права у УЗ.

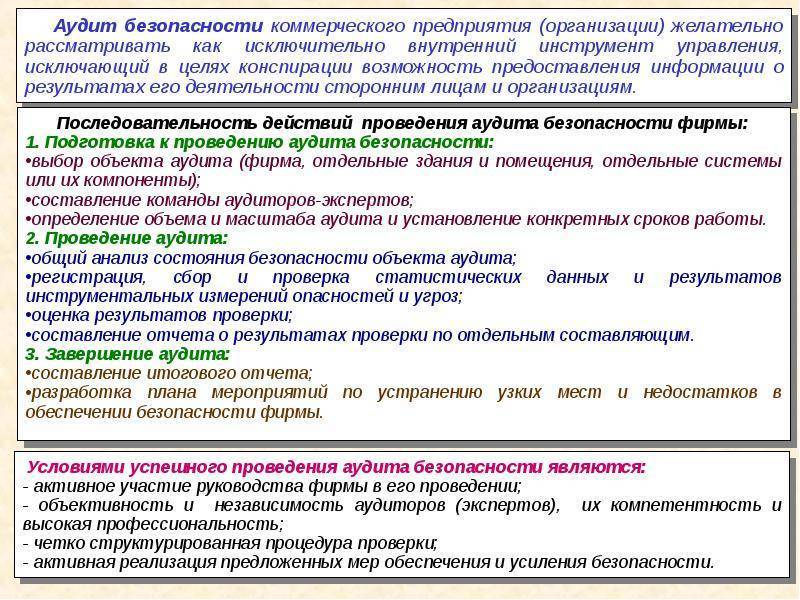

Какие работы включает в себя аудит безопасности?

Какой бы вид аудита не проводился, он должен включать в себя четыре главных фазы. Причем все они реализуют конкретные задачи.

- Сразу с предприятием, которое заказывает проведение аудита ИБ, подписывается договор о том, что все, что станет известно исполнителю заказа останется между ним и предприятием заказчиком. Все секретные сведения не подлежат разглашению. Это аксиома;

- Затем предприятие, заказавшее подобный аудит принимает участие в составлении техзадания, согласно которому будут осуществляться определенные действия, требуемые для проведения всестороннего аудита. Это своего рода регламент. Его основной целью является определение некоторых условий. Исполнитель не имеет права нарушать определенные границы дозволенного при проведении аудита. Благодаря подобному техническому заданию, с четко установленными границами, как заказчик, так и исполнитель будут ограничены от возможных претензий. Ведь, регламент все четко определяет для обеих сторон. То есть, их права и обязанности;

- После заключения соглашения исполнитель приступает к выполнению взятых на себя обязательств. В первую очередь, как уже было сказано, он собирает все необходимые данные. Это проводится путем опроса работников предприятия, заполнения ими различных анкет. Исполнитель анализирует, имеющуюся на предприятии техническую и организационную документацию. Также аудит осуществляется с помощью специальных инструментов, имеющихся в распоряжении исполнителя;

- После того, как все необходимые сведения будут собраны, необходимо их скрупулезно проанализировать. Это позволит оценить, насколько эффективной на данный момент является информационная безопасность предприятия. Если будут выявлены изъяны, исполнитель даст свои рекомендации по улучшению состояния защищенности ИБ предприятия.

Результат аудита

Стратегический аудит состояния информационных систем – это процедура, которая: позволяет выявить причины недостаточной эффективности внедрённой информационной системы; провести прогнозирование поведения ИС при корректировке информационных потоков (числа пользователей, объема данных); предоставить обоснованные решения, помогающие повысить продуктивность (приобретение оборудования, совершенствование внедренной системы, замена); дать рекомендации, направленные на повышение продуктивности отделов компании, оптимизацию вложений в технологии. А также разработать мероприятия, улучшающий качественный уровень сервиса информационных систем.

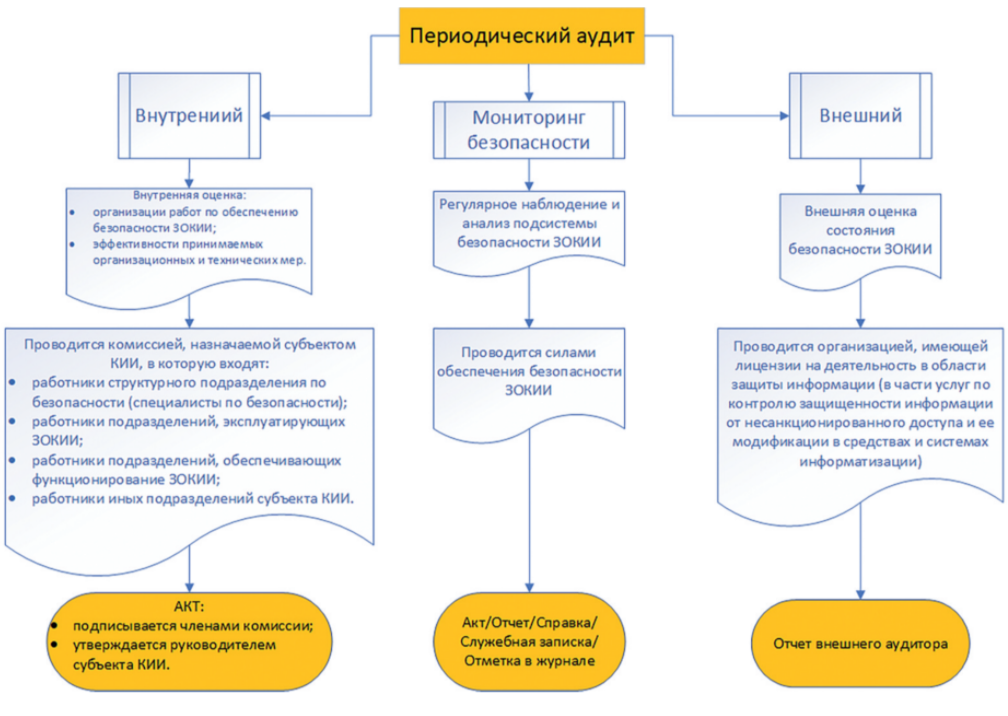

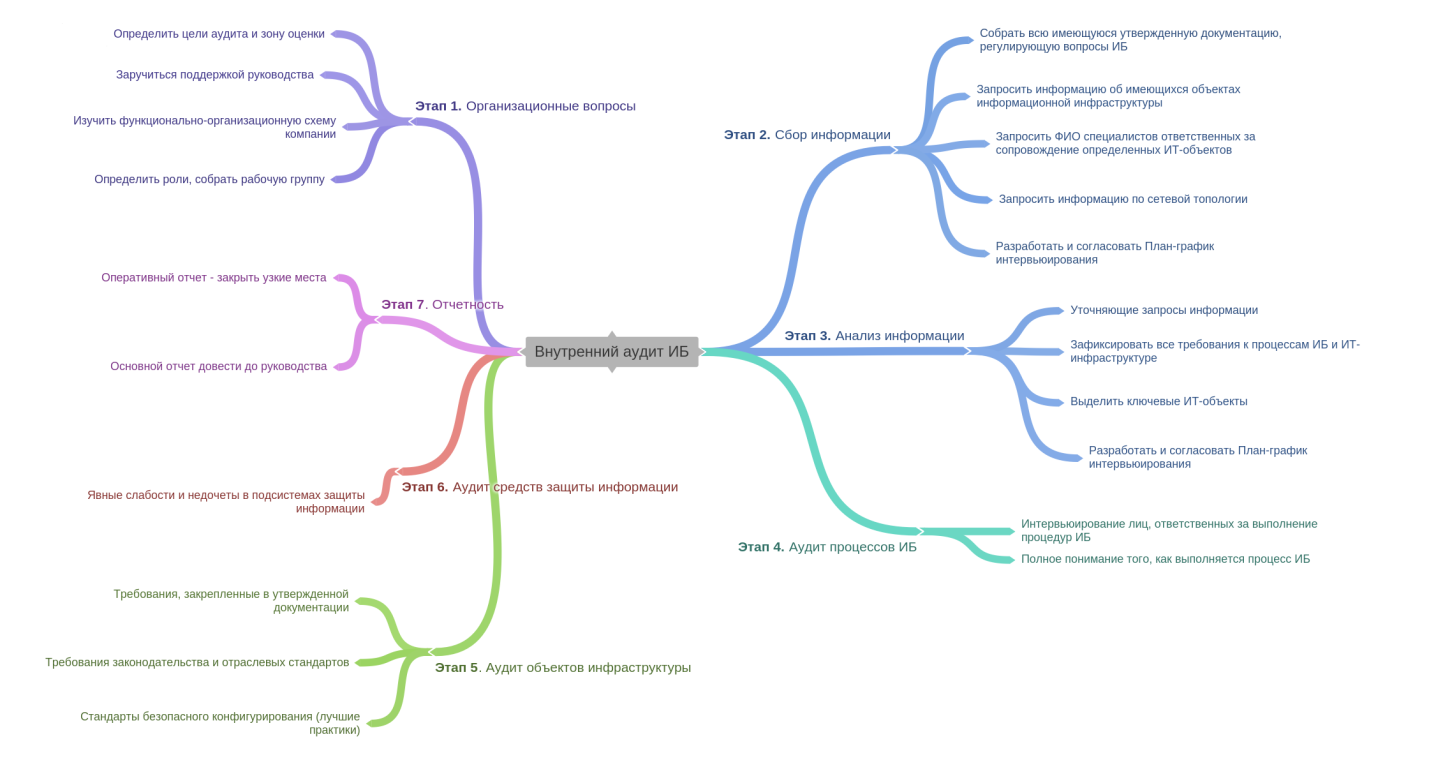

Составляющие внутреннего аудита

Для начала нужно определиться с отношением к процессу. Внутренний аудит — это отдельная сложная задача, которую должен выполнять собственный отдел информационной безопасности компании или же ИТ-департамент.

Аудит ИБ

узнать больше

Чтобы аудит проходил эффективно, его необходимо формализовать, создав внутренний документ, детально описывающий процесс. Отметим основные пункты такого документа.

Перечень потенциально уязвимых мест, которые будут проверяться. Сетевые правила доступа, настройки операционных систем, используемые средства защиты информации, защищенность помещений с оборудованием и другое.

Методы проверки. Среди них могут быть тестирование на проникновение, оценка осведомленности сотрудников в вопросах ИБ и другое. Что касается конкретных действий при аудите, то они во многом перекликаются с действиями потенциального злоумышленника, только без причинения реального вреда. Это сканирование портов, поиск уязвимостей в сетевых службах и старых версиях ПО, социальная инженерия и многое другое.

Содержание итоговых отчетов. Отдельно нужно прописать требование, чтобы в отчетах подробно описывались все недостатки и тонкие места ИТ-инфраструктуры. Среди обязательных элементов отчета должны быть: подробное документирование состояния ИТ-инфраструктуры на момент аудита, анализ развития нагрузки на сеть и предложения по оптимизации оборудования, ПО и сервисов.

Расписание с точными датами

Внутренний аудит информационной безопасности должен быть важной частью постоянной работы. Для этого нужно составить точное расписание всех действий (включая подготовку отчетов) как минимум, на год вперед.

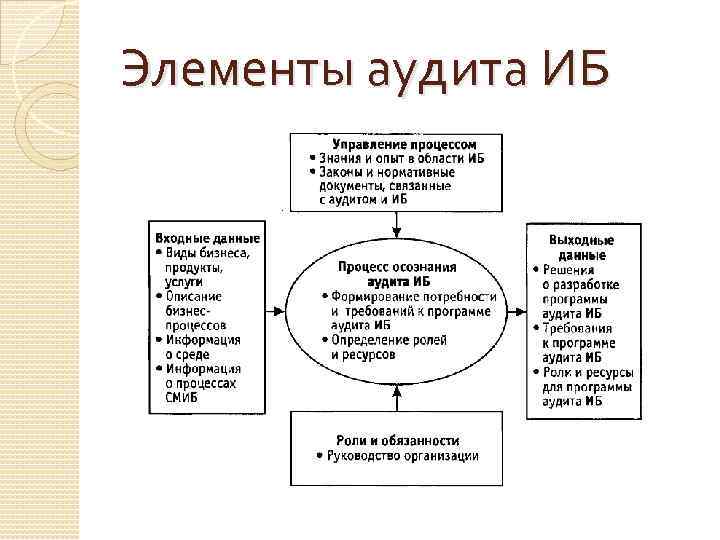

2011: Политика контроля и измерения эффективности Системы Управления Информационной Безопасностью (СУИБ)

Политика контроля эффективности СУИБ, который устанавливает систему измерений и мер измерений для осуществления контроля и оценки эффективности механизмов контроля информационной безопасности на основании положений стандарта ГОСТ Р ИСО/МЭК 27004-2011 Информационная технология. Методы и средства обеспечения безопасности. Менеджмент информационной безопасности. Измерения.

Целями Политики контроля эффективности СУИБ являются предоставление руководству организации информации для принятие решений по совершенствованию механизмов контроля ИБ с целью минимизации рисков наиболее эффективным и экономически целесообразным способом, а также предоставление заинтересованным сторонам достоверной информации о существующих рисках ИБ, а также состоянию СУИБ, используемой для управления этими рисками.

В качестве объектов измерений выступают:

- СУИБ в целом

- подсистемы СУИБ, включая Систему Управления Информационными Рисками, Систему Управления Инцидентами, Систему Управления Непрерывностью Бизнеса и прочие подсистемы

- отдельные механизмы и области контроля в области действия СУИБ, определяемые в соответствии с положениями международного стандарта ISO/IEC 27001:2005 (Приложение А)

- политики безопасности и прочие организационно-распорядительные документы, регламентирующие вопросы обеспечения ИБ

- процессы и процедуры обеспечения ИБ

- программно-технические средства и комплексы средств обеспечения ИБ

Процесс измерений эффективности СУИБ реализуется в виде Программы измерений. Программа измерений определяет последовательность мероприятий по оценке механизмов контроля СУИБ (и прочих объектов измерений) путем измерения их эффективности.

Целями оценки механизмов контроля СУИБ являются:

- Выявления неэффективных механизмов контроля, не соответствующих установленным в организации требованиям и критериям эффективности

- Оценки возврата инвестиций в СУИБ

- Определение способов повышения эффективности СУИБ и усовершенствования механизмов контроля

Основным критерием оценки механизмов контроля СУИБ является обеспечиваемый этими механизмами контроля возврат инвестиций, определяемый как уменьшение прогнозируемых среднегодовых потерь организации в результате инцидентов ИБ. Методика измерения экономической эффективности СУИБ базируется на оценке рисков, являющейся отправной точкой для выбора и оценки механизмов контроля, а результаты измерений, в свою очередь, используются для оценке рисков.

Эффективно реализованная в соответствии программа измерений позволит укрепить доверие заинтересованных сторон (клиентов, партнеров, контрагентов, регулирующих органов, акционеров и т.д.) к результатам измерений и оценки существующих рисков ИБ, а также обеспечить реализацию процесса непрерывного совершенствования СУИБ и отслеживать прогресс в достижении целей информационной безопасности на основе накопленных результатов измерений.

Составляющие внутреннего аудита

Для начала нужно определиться с отношением к процессу. Внутренний аудит — это отдельная сложная задача, которую должен выполнять собственный отдел информационной безопасности компании или же ИТ-департамент.

Аудит ИБ

узнать больше

Чтобы аудит проходил эффективно, его необходимо формализовать, создав внутренний документ, детально описывающий процесс. Отметим основные пункты такого документа.

Перечень потенциально уязвимых мест, которые будут проверяться. Сетевые правила доступа, настройки операционных систем, используемые средства защиты информации, защищенность помещений с оборудованием и другое.

Методы проверки. Среди них могут быть тестирование на проникновение, оценка осведомленности сотрудников в вопросах ИБ и другое. Что касается конкретных действий при аудите, то они во многом перекликаются с действиями потенциального злоумышленника, только без причинения реального вреда. Это сканирование портов, поиск уязвимостей в сетевых службах и старых версиях ПО, социальная инженерия и многое другое.

Содержание итоговых отчетов. Отдельно нужно прописать требование, чтобы в отчетах подробно описывались все недостатки и тонкие места ИТ-инфраструктуры. Среди обязательных элементов отчета должны быть: подробное документирование состояния ИТ-инфраструктуры на момент аудита, анализ развития нагрузки на сеть и предложения по оптимизации оборудования, ПО и сервисов.

Расписание с точными датами

Внутренний аудит информационной безопасности должен быть важной частью постоянной работы. Для этого нужно составить точное расписание всех действий (включая подготовку отчетов) как минимум, на год вперед.

Как происходит реализация второго этапа?

Аудит информационной безопасности предприятия на второй стадии представляет собой развернутый сбор необходимой для оценки информации. Для начала рассматривается общий комплекс мер, которые направлены на реализацию политики конфиденциальности.

Так как сейчас большая часть данных дублируется в электронном варианте или вообще свою деятельность фирма осуществляет лишь при помощи информационных технологий, то под проверку попадают и программные средства. Анализируется и обеспечение физической безопасности.

На этом этапе специалисты занимаются тем, что рассматривают и оценивают то, как происходит обеспечение и аудит информационной безопасности внутри учреждения. Для этого анализу поддается организация работы системы защиты, а также технические возможности и условия её обеспечения

Последнему пункту уделяется особое внимание, так как мошенники чаще всего находят пробоины в защите именно через техническую часть. По этой причине отдельно рассматриваются следующие моменты:

- структура программного обеспечения;

- конфигурация серверов и сетевых устройств;

- механизмы обеспечения конфиденциальности.

Аудит информационной безопасности предприятия на этом этапе завершается подведением итогов и выражением результатов о проделанной работе в форме отчета. Именно документально оформленные выводы ложатся в основу реализации следующих стадий аудита.

Таблица 2: Качественная шкала оценки уровня ущерба

|

Чем занимаются специалисты по информационной безопасности

Главные задачи специалиста по ИБ — настраивать инструменты для защиты и мониторинга, писать скрипты для автоматизации процессов, время от времени проводить пентесты, чувствуя себя хакером. Следить за общими показателями системы и администрировать средства защиты информации.

Вот типичные задачи специалиста по ИБ:

- Изучить систему информационной безопасности в компании, разобраться, где есть явные уязвимости.

- Посмотреть общую ситуацию, узнать, кто в принципе может заинтересоваться взломом компании.

- Составить программу внедрения защиты. Решить, что исправлять сначала — например, настроить протоколы доступа, прописать скрипты защиты, настроить систему генерации паролей.

- Разобраться с продуктом — найти уязвимости в коде, составить техническое задание на устранение.

- Провести оценку системы защиты — провести согласованные атаки на сетевые ресурсы.

- Проанализировать мониторинг — узнать, кто интересовался системой, какими способами, как часто.

- Внедрить защиту для особо слабых узлов.

Плюс сферы ИБ — вы можете проработать несколько лет, но так и не столкнуться с чем-то неизвестным и непонятным. Конечно, точной статистики нет, но обычно все уязвимости и способы взлома известны.

Условно, порядка 80–90% времени работы занимает защита от уже известных способов взлома. Ещё 10% — это что-то новое, что ещё не прописали в методичках и документации.